中國駭客鎖定電信業者的情況,許多人可能會想到去年9月傳出Volt Typhoon攻擊多家美國電信業者的資安事故,但也有專門針對亞洲電信業者而來的駭客組織。

例如,資安業者Sygina最近揭露的中國駭客組織Weaver Ant,就是這種型態的例子。這些駭客針對東南亞一家大型電信業者下手,祕密、持續從事網路間諜活動長達4年,過程中利用Web Shell及隧道工具,以便維持於受害組織活動,並用來進行橫向移動。

針對這起資安事故,Sygina提及Weaver Ant在受害組織的內部伺服器當中,部署變種的中國菜刀(China Chopper)Web Shell。特別的是,研究人員提及在Weaver Ant入侵之前已有一批人馬侵門踏戶,而這個Web Shell的用途,很有可能是Weaver Ant對前一批人馬活動中斷做出的「補救措施」。

研究人員進一步執行大規模調查,總共找到數十個類似的Web Shell,他們發現攻擊者在整個過程完全仰賴Web Shell而能持續存取受害組織,並藉由複雜的隧道遠端執行程式碼並橫向移動。

Sygina把找到的Web Shell大致分成兩類,一種是加密的中國菜刀(Encrypted China Chopper),另一種則是命名為INMemory。

其中,加密的中國菜刀是這些駭客最頻繁使用的Web Shell,其特性的是能自動、高效繞過網頁應用程式防火牆(WAF)偵測。駭客將此工具植入面向外部的伺服器,並使用ASPX、PHP等多種程式語言進行部署,從而建立存取受害組織網路環境的管道。

第二種稱為INMemory的Web Shell,主要功能就是在記憶體內(In-memory)執行惡意模組,從而迴避資安系統的偵測。

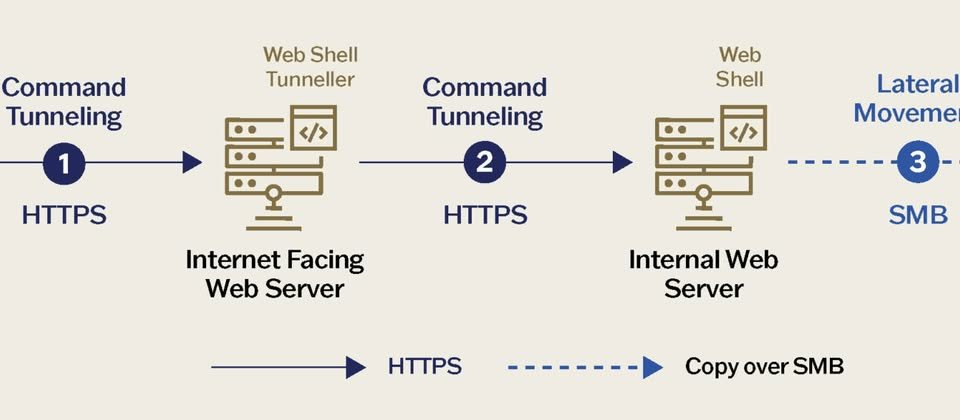

值得留意的是,這些駭客不光是將Web Shell用於建立長期存取的管道,或是用來執行程式碼,他們也將其用於橫向移動或是充當C2,針對這樣的手法,研究人員稱做Web Shell Tunneling。

利用這種手法,駭客將Web Shell充當代理伺服器,將流入的HTTP流量重新導引至不同主機上的Web Shell,這麼做使得他們能夠在不同的網段進行活動,從而對受害組織內部伺服器下手。

附帶一提的是,Sygina也提及這些駭客濫用合勤CPE路由器架設非法代理伺服器網路Operational Relay Box(ORB)的情況,但研究人員未說明駭客如何對這些路由器下手。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09