近期中國駭客的攻擊行動頻傳,我們昨天報導專門針對臺灣關鍵基礎設施(CI)而來的UAT-5918,本週又有資安廠商揭露類似狀況,他們發布調查報告說明駭客組織Weaver Ant長期埋伏東南亞某家大型電信業者環境的事故。

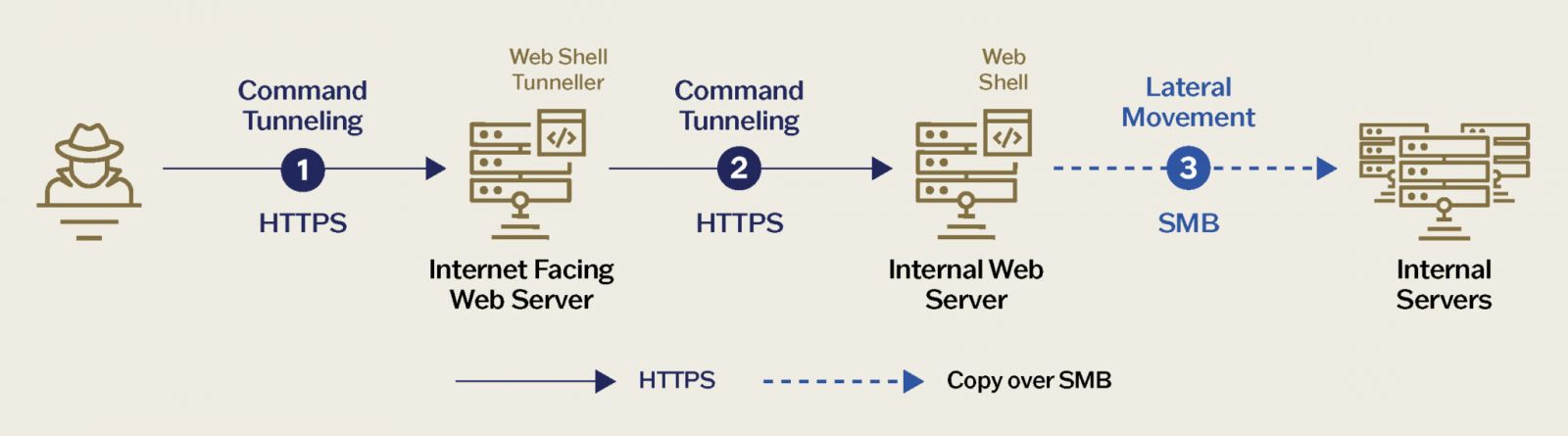

罕見的是這些駭客運用了名為Web Shell Tunneling的手法,將原本當作後門的Web Shell充當C2中繼站及橫向移動工具,使得他們能夠跨網段存取內部伺服器。

【攻擊與威脅】

中國菜刀再度出手!駭客組織Weaver Ant埋伏東南亞某電信業者環境4年

中國駭客鎖定電信業者的情況,許多人可能會想到去年9月傳出Volt Typhoon攻擊多家美國電信業者的資安事故,但也有專門針對亞洲電信業者而來的駭客組織。

例如,資安業者Sygina最近揭露的中國駭客組織Weaver Ant,就是這種型態的例子。這些駭客針對東南亞一家大型電信業者下手,祕密、持續從事網路間諜活動長達4年,過程中利用Web Shell及隧道工具,以便維持於受害組織活動,並用來進行橫向移動。

針對這起資安事故,Sygina提及Weaver Ant在受害組織的內部伺服器當中,部署變種的中國菜刀(China Chopper)Web Shell。特別的是,研究人員提及在Weaver Ant入侵之前已有一批人馬侵門踏戶,而這個Web Shell的用途,很有可能是Weaver Ant對前一批人馬活動中斷做出的「補救措施」。

駭客聲稱握有600萬筆Oracle雲端服務資料,該公司表示客戶資料並未外流

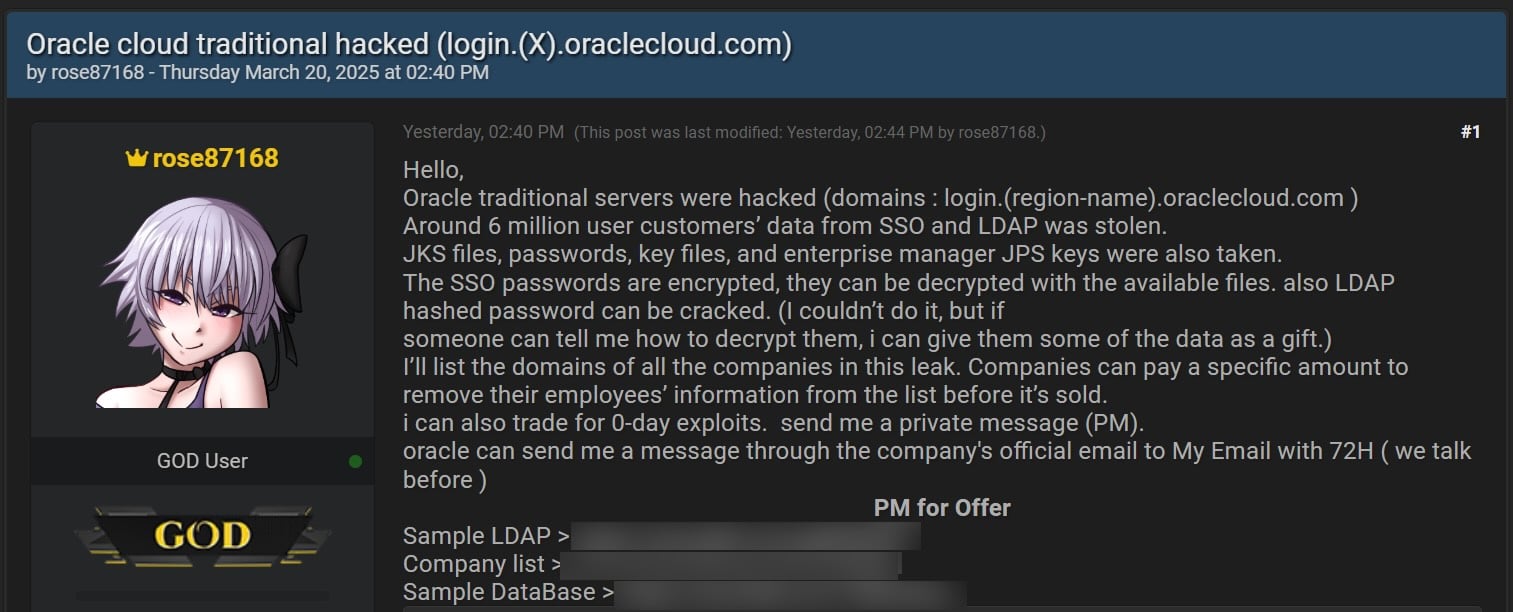

根據Bleeping Computer、HackRead、SecurityWeek等資安新聞網站的報導,3月20日名為rose87168的人士於駭客論壇聲稱,他手上握有超過14萬個Oracle Cloud租戶的資料,資料量多達600萬筆,其中包含單一簽入(SSO)及LDAP的帳密資料,想要尋找買主。對此,Oracle否認遭到入侵,並強調駭客公布的帳密資料無法用於Oracle Cloud,沒有Oracle Cloud客戶面臨資料外流或是遺失的情況。

根據Bleeping Computer、HackRead、SecurityWeek等資安新聞網站的報導,3月20日名為rose87168的人士於駭客論壇聲稱,他手上握有超過14萬個Oracle Cloud租戶的資料,資料量多達600萬筆,其中包含單一簽入(SSO)及LDAP的帳密資料,想要尋找買主。對此,Oracle否認遭到入侵,並強調駭客公布的帳密資料無法用於Oracle Cloud,沒有Oracle Cloud客戶面臨資料外流或是遺失的情況。

針對這起事故,顯然有媒體對Oracle的說法不買單,他們根據資安業者的說法,認為這些流出的可能是真實資料,駭客的入侵管道與身分驗證的環節有關。HackRead、SecurityWeek引述資安業者CloudSEK的調查結果,駭客很有可能是利用CVE-2021-35587而得逞。

事隔3天,CloudSEK公布新的調查結果,指出根據駭客提供買家驗證的部分資料(1萬筆),這批資料確實來自Oracle Cloud網域login.us2.oraclecloud.com,該伺服器為實際上線的SSO身分驗證平臺,且外流檔案內容為客戶的真實資料。

基因技術業者23andMe聲請破產保護,用戶DNA等敏感個資恐遭轉售

2023年10月因遭駭客入侵,而聲名大噪的美國基因技術業者23andMe,3月23日聲請破產保護,打算出售該公司資產,並解決被駭事件所引發的法律責任。加州政府及華盛頓郵報紛紛呼籲使用者,儘速刪除與23andMe分享的基因樣本及個人資料。

儘管23andMe強調公司在整個重組與出售過程中,將正常經營業務,儲存、管理或保護客戶的資料並未改變,但加州檢察長Rob Bonta發布警告,指出累積了大量敏感消費者資料的23andMe已陷入財務困境,提醒該州用戶要求23andMe刪除並銷毀所儲存的任何遺傳樣本。

華盛頓郵報也說,根據23andMe的隱私聲明,存放在23andMe上的資料可能會被出售或移轉到新公司,而新公司或許會將它們用在其他用途,呼籲使用者應儘快刪除存放於該平臺的資料。

資安研究團隊MalwareHunterTeam指出,他們近期發現惡意程式樣本當中,具備Microsoft ID Verified CS EOC CA 01憑證簽章,不過,該憑證效期僅有3天。研究人員認為這是首度濫用微軟信賴簽發(Trusted Signing)服務的憑證,簽發成功的惡意程式案例。雖然憑證效期很短,但在發行者吊銷憑證之前,使用該憑證簽章的可執行檔仍然有效。

惡意程式濫用微軟簽發服務可能是新興趨勢,因為有其他研究人員也發現了類似手法,為竊資軟體Crazy Evil Traffer及Lumma Stealer簽章,駭客還上傳到惡意軟體分析平臺VirusTotal進行檢驗。對此,微軟表示正在調查及追蹤憑證濫用的情形,一旦發現,他們將吊銷被濫用的憑證。

其他攻擊與威脅

◆勒索軟體VanHelsing針對Arm設備及VMware虛擬化平臺而來

◆針對已遭利用的VMware虛擬化平臺逃逸漏洞,有資安業者指出可被用於勒索軟體攻擊

◆ServiceNow已知漏洞遭到鎖定,駭客試圖存取受害組織的資料庫

【漏洞與修補】

用於K8s的Ingress Nginx Controller存在重大漏洞,6,500個叢集恐曝險

能將Nginx網站平臺作為Kubernetes環境輸入控制器的軟體系統ingress-nginx,本週發布更新版本,主要是為了修補4個漏洞,此事源於資安業者Wiz找到命名為IngressNightmare的一系列漏洞,危險程度達到重大層級,攻擊者可遠端利用,在未經授權的情況下執行任意程式碼,CVSS風險評為9.8。研究人員評估全球約有43%雲端環境存在相關弱點,超過6,500個叢集曝險,包含財星500大的企業,因此影響可能會相當廣泛,呼籲用戶應儘速套用修補程式。

這批漏洞已被登記為CVE-2025-1097、CVE-2025-1098、CVE-2025-24514、CVE-2025-1974、CVE-2025-24513,一旦遭到利用,攻擊者就有機會在未經授權的情況下存取Kubernetes叢集,挖掘所有名稱空間(namespace)當中的全部機密資料,而有可能藉此接管叢集。

其他漏洞與修補

◆Check Point旗下防毒產品ZoneAlarm元件傳出可被用於BYOVD攻擊,用戶應儘速套用更新

◆Java應用程式框架Spring存在高風險漏洞,可被用於繞過身分驗證流程

近期資安日報

【3月24日】駭客組織UAT-5918鎖定臺灣關鍵基礎設施而來

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09