沉寂多年的安卓惡意程式PJobRAT,如今資安業者Sophos揭露最新一波的攻擊行動,指出這次駭客的主要目標,就是臺灣。

值得留意的是,雖然這波為期近兩年的攻擊行動,大約在去年10月似乎已經停止,之後似乎並未出現新的攻勢,但研究人員也無法完全確定是否會出現後續活動,因此臺灣使用者還是要提高警覺。

【攻擊與威脅】

安卓惡意軟體PJobRAT鎖定臺灣使用者而來,假借聊天App散布

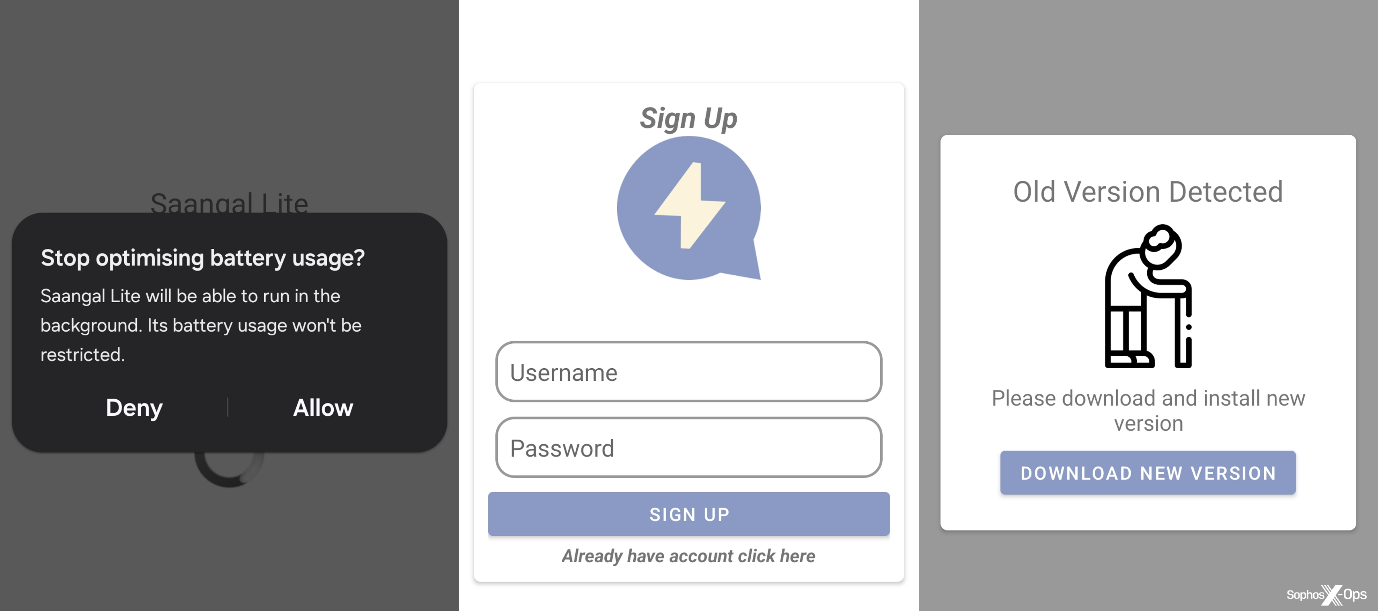

曾在4年前被揭露的安卓惡意程式PJobRAT,當時研究人員指出,駭客假借提供約會軟體或是即時通訊應用程式,攻擊印度的軍事人員,如今傳出駭客也對臺灣散布這款惡意程式。

根據資安業者Sophos的監測,PJobRAT最新發動的攻擊行動已出現許多位於臺灣的受害者,這些檔案偽裝成即時通訊軟體散布。研究人員根據駭客用來散布惡意軟體的WordPress網站進行調查,雖然駭客申請惡意網域的時間在2022年,但實際的惡意軟體自2023年1月開始出現,最後一波約在去年10月,換言之,這波攻擊行動已持續接近2年。

究竟駭客如何接觸受害者?研究人員指出,很有可能是透過搜尋引擎最佳化中毒(SEO poisoning)、惡意廣告,以及網路釣魚等手法來達到目的。

惡意程式CoffeeLoader冒充華碩電腦整合設定軟體,該工具用GPU執行程式碼而逃過資安偵測

為了避免防守方透過虛擬環境分析惡意行為,駭客往往在惡意程式導入多種機制來迴避,但如今有人將歪腦筋動到了顯示晶片(GPU)身上。

資安業者Zscaler揭露名為CoffeeLoader的惡意程式載入工具,駭客使用該工具最早可追溯到去年9月,主要的功能是下載第2階段的有效酬載並執行,同時防範端點電腦的防毒軟體、EDR系統的偵測。研究人員提及,這些駭客使用多種手法來迴避偵測,其中最特別的部分,就是透過特製的打包工具Armoury夾帶惡意軟體,該工具使用GPU執行相關程式碼,而能阻止資安人員透過虛擬環境來進行分析。

其中的惡意打包工具Armoury,研究人員指出其命名由來,源自駭客冒用華碩用來整合與控制多種軟硬體的公用程式Armoury Crate。此打包工具會挾持該公用程式的輸出內容,並將其置換成自行解密的Shell Code,而這組Shell Code會使用GPU的運算資源執行解密程式碼的工作。附帶一提的是,由於駭客的程式碼透過OpenCL程式庫就能運作,因此不需要仰賴外部元件,也不必搭配特定的GPU硬體。

全球居易路由器傳出不斷重開機事故,該公司後來鬆口證實是漏洞攻擊

上週國內外傳出有許多居易用戶的路由器設備無法連線,或是不斷重開機的現象,但究竟發生的原因為何?是軟體功能出錯,還是遭遇網路攻擊,一時之間無從得知,我們看到社群網站有IT人員聲稱透過韌體更新成功排除異常,根據國外媒體報導,有受到影響的網際網路服務供應商(ISP)猜測,這起事故很有可能是漏洞引起。直到3月25日,居易才坦承是遭遇漏洞攻擊造成。

在同日稍晚,居易發布重大訊息,表示他們的主要網站、MyVigor使用者網站遭到DDoS攻擊。對此,我們向居易進一步詢問兩者之間是否有關,該公司表示,他們認為這波是目標性攻擊,駭客不只鎖定已停止更新服務的路由器下手,攻擊已知漏洞,他們註冊的主機及網站也一併慘遭毒手。這種同時攻擊網路設備及製造商網站的情況,相當罕見。

3月30日鋼鐵廠盛餘在股市公開觀測站發布重大訊息,指出他們的資訊系統遭到網路攻擊,其中有部分的主機與電腦面臨病毒攻擊的情況。針對這起事故發生的經過,盛餘表示遭到攻擊的當下,資安團隊立即啟動防禦機制與備援作業因應。

而對於這起事故可能會帶來的影響,該公司根據初步評估,表示尚無個資、機密文件資料外洩的情況,研判對公司營運無重大影響。

其他攻擊與威脅

◆NPM套件遭到挾持,駭客為其加入混淆的指令碼挖掘API金鑰

◆Oracle旗下的醫療照護軟體供應商傳出資料外洩,美國病人資料外流

◆惡意軟體Resurge利用Ivanti的SSL VPN漏洞入侵伺服器

【漏洞與修補】

Ubuntu出現可繞過內建防護機制的弱點,若與核心元件漏洞串連將造成重大危害

研究人員通報的資安漏洞,若經協調公開後,通常提及漏洞是否已被列管,並列出漏洞評估嚴重程度,但這需要廠商積極配合,否則可能無法讓大家了解問題的嚴重性,進而影響弱點管理的效率。

資安業者Qualys指出,他們在Ubuntu作業系統的資安防護機制AppArmor發現資安弱點,Ubuntu 24.04以後的版本都受到影響,並指出攻擊者有機會在不具備特殊權限的情況下,利用3種元件來繞過使用者名稱空間(User Namespace)的限制。值得留意的是,研究人員並未提及這些弱點是否得到修補,也沒有提及漏洞的CVE編號。

雖然研究人員向Canonical通報這些漏洞,並得到該公司的確認,但後來Canonical向資安新聞網站Bleeping Computer透露,他們認為這些並非漏洞,而是縱深防禦機制本身的局限。因此,該公司考慮未來改良AppArmor的防護機制。他們也提供管理者強化防護的管理措施。

其他漏洞與修補

◆研究人員揭露Sungrow、Growatt、SMA太陽能設備資安漏洞

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05