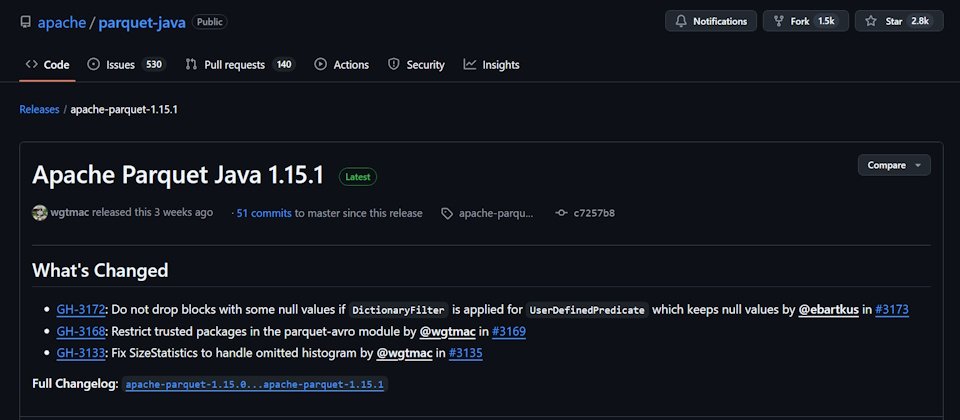

Apache基金會在今年3月16日釋出了Apache Parquet Java 1.15.1,默默地修補了可用來執行任意程式碼、被列為最高嚴重等級的CVSS 10.0漏洞CVE-2025-30065,影響Apache Parquet 1.15.0及之前的所有版本,該漏洞於今年4月初被披露,4月3日便出現該漏洞的概念性驗證程式。

Apache Parquet 為一開源的欄式儲存格式(Columnar Storage Format,直式),專門用來在大數據處理框架中儲存與查詢大量資料,不同於傳統的行式儲存(Row-based Storage,橫式),以欄位為單位更能有效率地壓縮及讀取特定欄位,被廣泛應用在大數據處理及分析平臺,包括Hadoop、Spark與Flink等大數據框架,亦有許多客製化應用程式整合了Parquet Java程式碼。

軟體供應鏈解決方案供應商Endor Labs指出,CVE-2025-30065被歸類為反序列化不受信任的資料(Deserialization of Untrusted Data)漏洞,這類的漏洞可能影響匯入Parquet檔案的資料處理流程與分析系統,特別是當這些檔案來自外部或不可靠的來源時,若遭駭客竄改,便可能觸發漏洞。

倘若駭客能夠誘導系統讀取惡意Parquet檔案,便有機會自遠端執行程式碼,得以完全掌控系統,竊取或竄改資料,也能植入惡意程式或中斷既有服務等。

儘管該漏洞可能帶來嚴重的威脅,但先決條件是系統必須導入來自不可靠來源的Parquet檔案。微軟認為,此一狀況於大多數的生產環境中並不常見,因此於現實世界中遭到利用的可能性並不高。

只是微軟也提醒,這並不代表它完全沒有風險,一個潛在的途徑是開發人員自Stack Overflow或GitHub等社群論壇導入範例 Parquet文件,並無意中於本地機器上執行了惡意程式碼。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09