去年8月資安業者SafeBreach指出,他們在Google與三星合作推出的無線檔案傳輸機制Quick Share當中,發現10項資安漏洞,並將它們統稱為QuickShell,Google獲報後將這些漏洞登記為CVE-2024-38271、CVE-2024-38272(4.0版CVSS風險評為5.9、7.1)並進行修補,如今SafeBreach透露,他們檢查Google的修補程式,發現新的弱點CVE-2024-10668,攻擊者有機會在未經授權的情況下將檔案傳送到用戶設備,對此,Google獲報後也在去年11月進行修補。

Quick Share功能與蘋果裝置提供的AirDrop相當類似,是能夠在安卓、Chromebook、Windows電腦之間進行點對點傳輸應用程式,裝置之間,會透過藍牙、Wi-Fi、WebRTC、NFC等通訊協定傳輸檔案。

SafeBreach研究人員針對Google發布的修補程式進行驗證,結果發現其中兩項漏洞並未完全緩解。

其中一項,是關於遠端阻斷服務的弱點。原本的弱點是在攻擊者發送的檔案當中,含有無效的UTF-8連續位元組(continuation bytes),就有可能造成Quick Share停擺的情況,而Google修補的方式,就是加入了檔名驗證機制,確保檔名開頭不會使用特定的元素。但這樣的做法並未針對實際的根本原因下手,使得研究人員還是能夠透過特定的檔名來觸發漏洞。

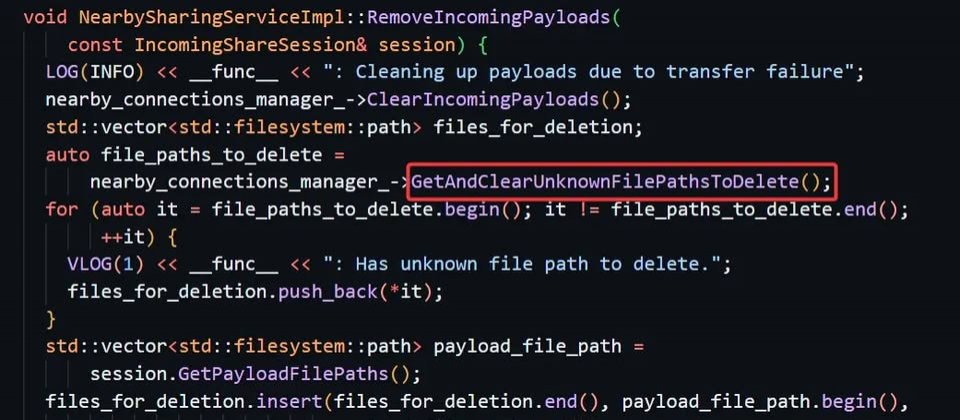

另一個修補不完整的情況,存在於CVE-2024-38272的修補程式碼。SafeBreach發現,其中針對Windows版Quick Share未經授權遠端檔案寫入弱點的修補程式,他們還是能夠繞過的現象。研究人員進一步指出,原因是Google並未直接進行修補能被寫入的弱點,而是將利用此漏洞寫入的內容標示為未知檔案,並在檔案傳輸結束後刪除。結果研究人員發現,他們同時在檔案傳輸的連線階段(Session)傳送2個檔案,就有機會將其中一個檔案留在受害電腦。

針對上述研究人員的發現,Google發布1.0.2002.2版Quick Share進行修補,並將這些弱點登記為CVE-2024-10668,CVSS風險評為5.9分。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10