4月3日資安業者Ivanti發布資安公告,指出旗下的SSL VPN系統Connect Secure(ICS)存在重大層級的資安漏洞CVE-2025-22457,影響22.7R2.5以前的版本,值得留意的是,他們已經掌握有部分用戶遭攻擊的情況,隔日美國網路安全暨基礎設施安全局(CISA)也將其列入已遭利用的漏洞列表(KEV)。

針對這項漏洞,Ivanti指出是記憶體緩衝區溢位造成,未通過身分驗證的攻擊者能遠端執行任意程式碼,CVSS風險達到9.0分,該公司已在今年2月發布的22.7R2.6版為ICS用戶修補。他們提及部分尚未套用更新的用戶遭到攻擊的情況,其中有些是已終止支援(EOS)的Pulse Connect Secure 9.1x。

附帶一提的是,Ivanti提及Ivanti Policy Secure、ZTA Gateways也存在這項漏洞,他們預計在4月19至21日發布相關更新程式。

針對這項漏洞被用於攻擊行動的情況,協助調查的資安業者Mandiant公布相關調查結果,他們看到中國駭客UNC5221於3月中旬開始利用這項弱點,得逞後便會在受害組織部署惡意程式載入工具TrailBlaze,以及後門程式BrushFire。此外,這些駭客在去年底利用CVE-2025-0282的攻擊行動裡,運用的Spawn系列的惡意程式,他們也在今年3月的活動使用。

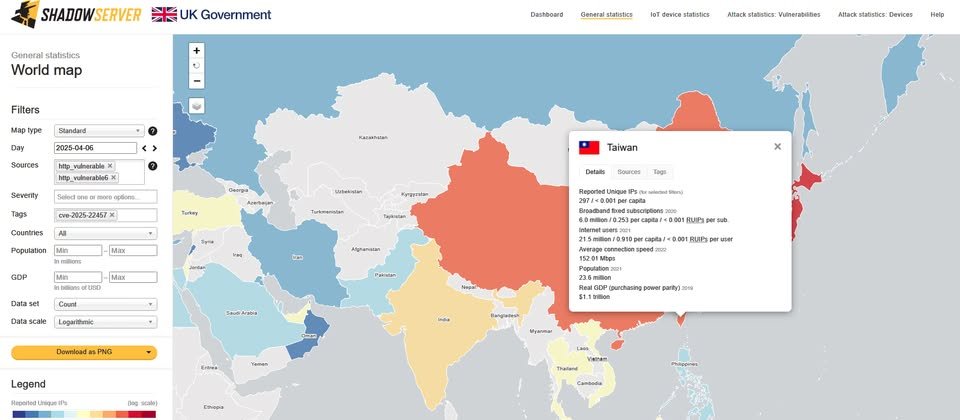

然而,值得留意的是,仍有不少ICS系統尚未套用新版程式而曝險,Shadowserver基金會指出,他們在4月6日進行掃描,結果發現網際網路上有5,113臺ICS伺服器尚未修補,美國、日本最多,分別有1,399、700臺;值得留意的是,臺灣有297臺ICS尚未修補,比鄰近的中國、韓國的250及242臺都要來得多。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09