上週資安業者ESET發布資安公告,他們在1月下旬修補由資安業者卡巴斯基通報的CVE-2024-11859,此為DLL循序搜尋挾持漏洞,影響該公司Windows版防毒軟體,以及Exchange伺服器和SharePoint伺服器的防護系統,攻擊者若是取得管理員權限,有機會藉此載入惡意的DLL檔案並執行,4.0版CVSS風險評為6.8。本週卡巴斯基也公布這項漏洞遭到利用的情況。

對於這項漏洞可能會帶來的危險,ESET指出,攻擊者有機會在特定資料夾植入惡意DLL程式庫,並透過該廠牌命令列掃描工具ESET Command Line Scanner執行,使得駭客植入的程式庫取代系統的正常版本。不過,他們也提及利用這項漏洞必須搭配特定條件,那就是攻擊者必須事先取得管理員權限。

至於駭客利用漏洞的過程,卡巴斯基透露,這項弱點他們是在去年初發現,當時他們在調查中國駭客ToddyCat涉及的資安事故,於多臺受害裝置偵測到名為version.dll的可疑檔案。研究人員進一步調查,該DLL檔案為64位元程式庫,駭客以C++打造而成,是名為TCESB的複雜工具。

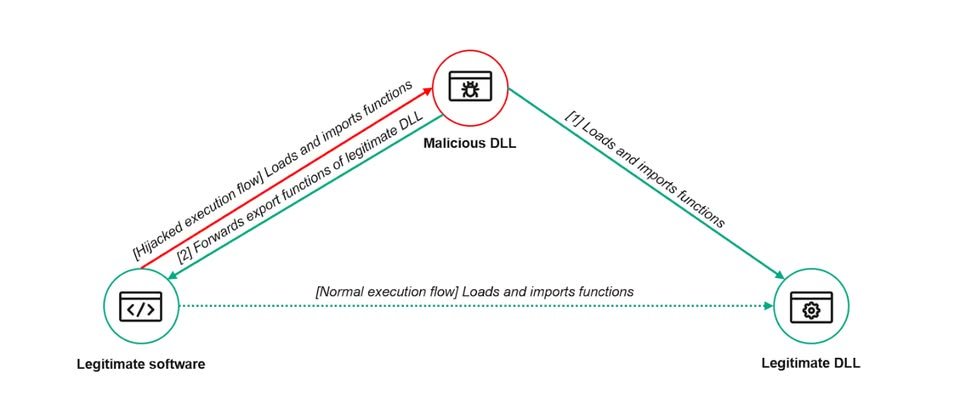

值得留意的是,TCESB的所有功能,都是從系統裡相同檔名的系統檔案version.dll呼叫,研究人員指出駭客運用了名為DLL代理程式手法(DLL-proxying,也稱為Hijack Execution Flow),他們直接從正常DLL檔案導入所有功能,而非直接在惡意DLL檔案實作,由於功能呼叫都會重新導向正常的DLL檔案,使得應用程式載入惡意DLL仍能正常運作,但同時攻擊者可在背景執行惡意程式碼。

不過,光是上述手法,攻擊者無法執行及控制惡意程式,研究人員進一步調查,才確認ToddyCat利用了CVE-2024-11859來載入TCESB。駭客以用於繞過端點防護機制的工具EDRSandBlast為基礎打造TCESB,修改原本的EDRSandBlast程式碼加入惡意軟體功能。

值得一提的是,ToddyCat為了迴避偵測,他們也運用自帶驅動程式(BYOVD)手法,濫用存在CVE-2021-36276弱點的Dell公用程式元件DBUtilDrv2.sys,以便達到目的。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06