這個星期二(4月8日)是許多廠商發布4月例行更新的日子,微軟、Adobe、SAP,以及多家廠商在這天為旗下產品進行修補,其中,微軟在這次修補126個漏洞相當引起關注,因為數量是上個月的兩倍多。

值得留意的是,其中已有被用於實際攻擊行動的零時差漏洞CVE-2025-29824,微軟威脅情報中心(MSTIC)與安全事件回應中心(MSRC)指出,駭客組織Storm-2460鎖定有限數量的目標發動攻擊。

【攻擊與威脅】

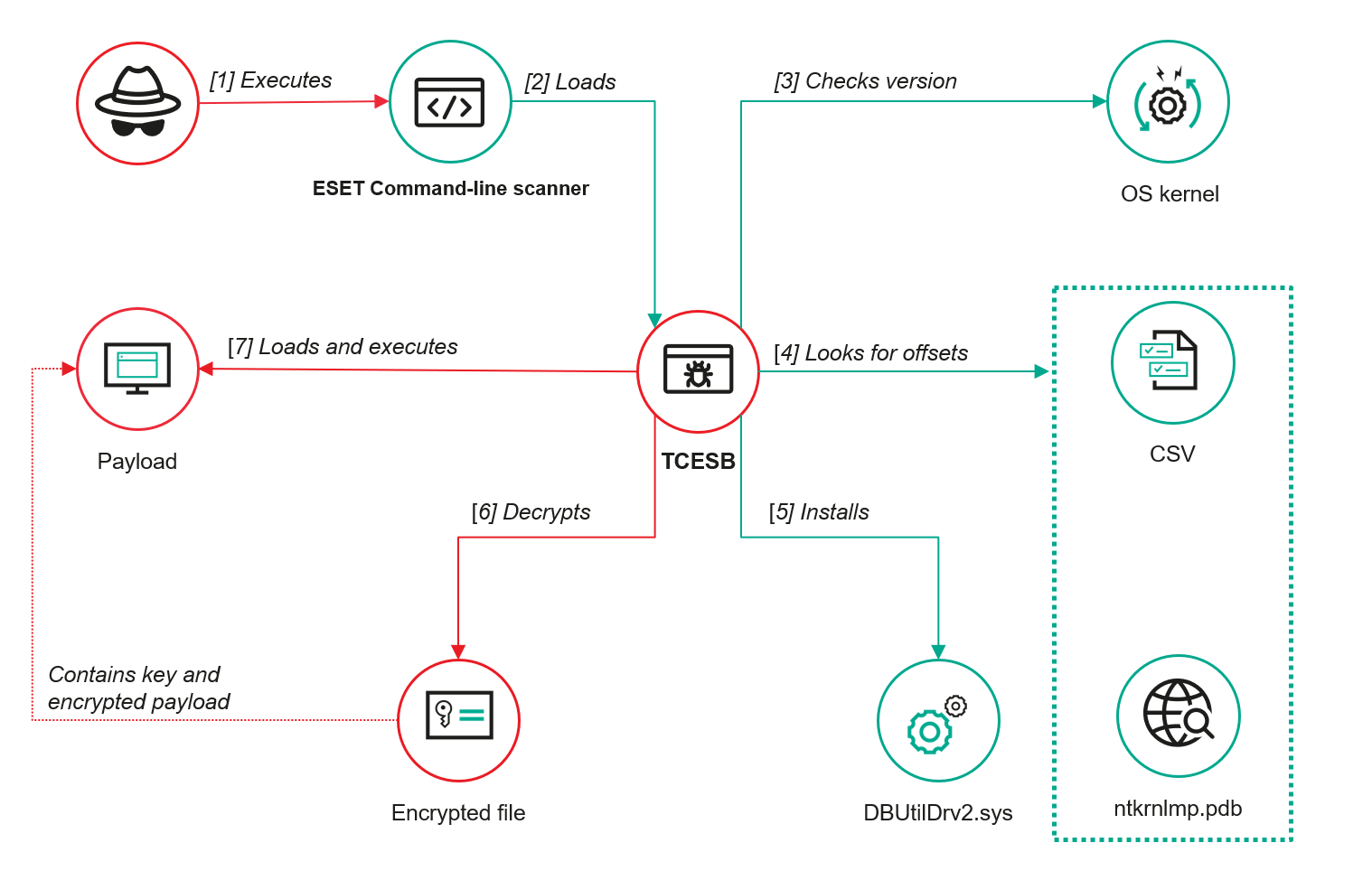

中國駭客ToddyCat鎖定ESET防毒漏洞而來,以此暗中載入惡意程式

上週資安業者ESET發布資安公告,他們在1月下旬修補由資安業者卡巴斯基通報的CVE-2024-11859,此為DLL循序搜尋挾持漏洞,影響該公司Windows版防毒軟體,以及Exchange伺服器和SharePoint伺服器的防護系統,攻擊者若是取得管理員權限,有機會藉此載入惡意的DLL檔案並執行,4.0版CVSS風險評為6.8。本週卡巴斯基也公布這項漏洞遭到利用的情況。

對於這項漏洞可能會帶來的危險,ESET指出,攻擊者有機會在特定資料夾植入惡意DLL程式庫,並透過該廠牌命令列掃描工具ESET Command Line Scanner執行,使得駭客植入的程式庫取代系統的正常版本。不過,他們也提及利用這項漏洞必須搭配特定條件,那就是攻擊者必須事先取得管理員權限。

至於駭客利用漏洞的過程,卡巴斯基透露,這項弱點他們是在去年初發現,當時他們在調查中國駭客ToddyCat涉及的資安事故,駭客利用漏洞執行名為TCESB的複雜工具。

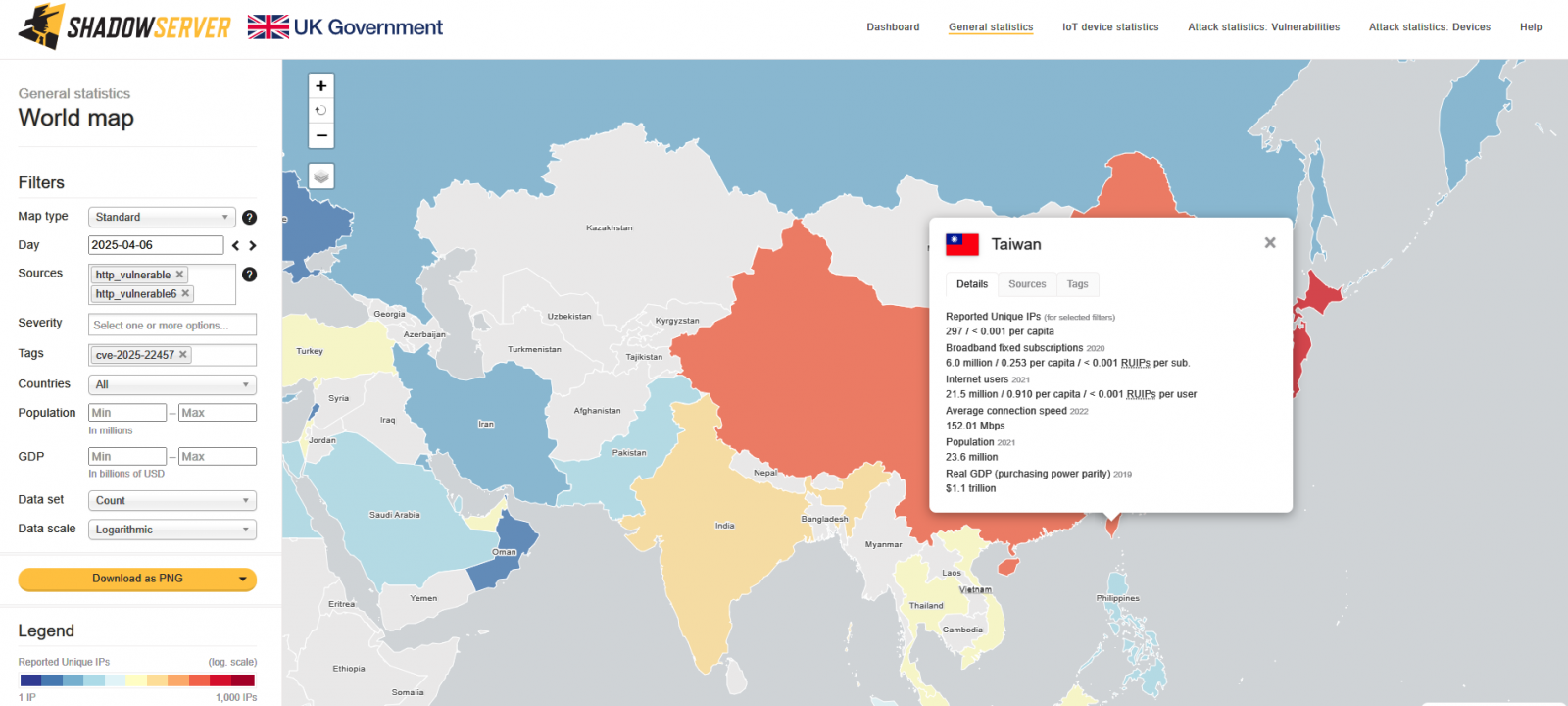

Ivanti SSL VPN漏洞攻擊拉警報,全球5千臺伺服器曝險

4月3日資安業者Ivanti發布資安公告,指出旗下的SSL VPN系統Connect Secure(ICS)存在重大層級的資安漏洞CVE-2025-22457,影響22.7R2.5以前的版本,值得留意的是,他們已經掌握有部分用戶遭攻擊的情況,隔日美國網路安全暨基礎設施安全局(CISA)也將其列入已遭利用的漏洞列表(KEV)。

針對這項漏洞被用於攻擊行動的情況,協助調查的資安業者Mandiant公布相關調查結果,他們看到中國駭客UNC5221於3月中旬開始利用這項弱點,得逞後便會在受害組織部署惡意程式載入工具TrailBlaze,以及後門程式BrushFire。

值得留意的是,仍有不少ICS系統尚未套用新版程式而曝險,Shadowserver基金會指出,他們在4月6日進行掃描,結果發現網際網路上有5,113臺ICS伺服器尚未修補,美國、日本最多,分別有1,399、700臺;值得留意的是,臺灣有297臺ICS尚未修補,比鄰近的中國、韓國的250及242臺都要來得多。

4月8日傍晚旅行箱製造商萬國通路於股市公開觀測站發布資安重訊,表示他們的資安單位查知遭受攻擊的情況,事發當下他們啟動相關防禦機制並進行復原,初步評估這起事故對公司營運無重大影響,沒有個資或內部文件外流的情況,亦未造成重大損失。

而對於這起事故的類型,萬國通路並未進一步說明,但他們特別提及對相關檔案進行全面、徹底掃描,並在確保資訊安全的情況下,陸續恢復資訊系統的運作。

其他攻擊與威脅

◆勒索軟體Everest暗網網站遭到破壞,研究人員指出攻擊者利用WordPress漏洞得逞

◆駭客假借提供Office附加元件為幌子,意圖在俄羅斯散布RAT木馬及挖礦軟體

◆烏克蘭遭到鎖定,駭客企圖透過惡意Excel檔案散布竊資軟體GiftedCrook

◆中國鎖定台積電赴美投資等時事對臺進行認知作戰,今年已出現超過51萬則爭議訊息

【漏洞與修補】

微軟發布4月份例行更新,修補已被用於勒索軟體攻擊的CLFS零時差漏洞

4月8日微軟發布本月份例行更新(Patch Tuesday),修補126個資安漏洞,數量超過2月及3月(63、57個)的總和。從漏洞的類型來看,有49個權限提升漏洞、31個遠端程式碼執行(RCE)漏洞、17個資訊洩露漏洞、14個阻斷服務(DoS)漏洞、9個安全功能繞過漏洞,以及3個能被用於欺騙的漏洞;而從漏洞的嚴重程度而言,有11個被評為重大層級,巧合的是,這些都是RCE漏洞。

值得留意的是,其中有一項零時差漏洞CVE-2025-29824,已被用於實際攻擊行動。這項漏洞存在於通用事件記錄檔案系統(CLFS),為權限提升漏洞,起因是CLFS驅動程式具有記憶體釋放後再存取使用(Use After Free,UAF)弱點,取得授權的攻擊者有機會於本機提升權限為SYSTEM,CVSS風險為7.8。

針對這項漏洞被用於實際攻擊行動的情況,微軟威脅情報中心(MSTIC)與安全事件回應中心(MSRC)特別為此發布部落格文章,當中指出駭客組織Storm-2460鎖定有限數量的目標,將此漏洞用於勒索軟體攻擊。

4月8日SAP發布本月例行更新,總共針對20項漏洞發布或更新資安公告,值得留意的是,其中有3項CVSS風險接近滿分的重大層級漏洞,相當危險。

這些漏洞為CVE-2025-27429、CVE-2025-31330、CVE-2025-30016,分別出現在S/4HANA、Landscape Transformation、Financial Consolidation等應用系統。其中,CVE-2025-27429、CVE-2025-31330都是程式碼注入漏洞,危險程度達到9.9分(滿分10分),CVE-2025-30016為身分驗證繞過漏洞,危險程度為9.8分。

針對CVE-2025-27429、CVE-2025-31330,SAP指出具有使用者權限的攻擊者能在曝露的功能模組觸發,而有機會在繞過基本的授權檢核機制的情況下,在系統注入任意的ABAP程式碼。SAP指出這些漏洞形同後門,會導致攻擊者能完全控制整個系統,破壞其機密性、完整性,以及可用性。

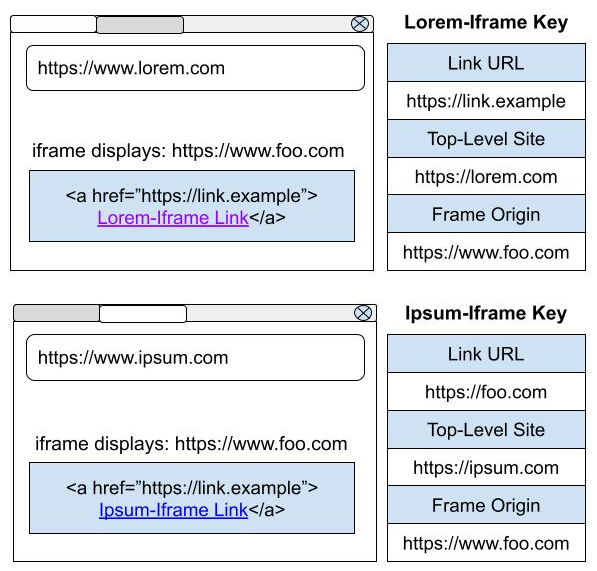

瀏覽器使用者都應該熟悉在所造訪的網站點選某個連結時,該連結就會變色,目的是讓使用者知道已點選過,改善使用者瀏覽網路的體驗,然而這項機制卻被有心人士用來窺探使用者的瀏覽歷史記錄,於是Google準備在最新的Chrome 136透過將記錄分割,修補此種存在於瀏覽器產業長達23年的隱私漏洞。目前Google已於4月初的Beta版Chrome 136進行測試,Chrome 136正式版本預計於4月29日發布。

瀏覽器使用者都應該熟悉在所造訪的網站點選某個連結時,該連結就會變色,目的是讓使用者知道已點選過,改善使用者瀏覽網路的體驗,然而這項機制卻被有心人士用來窺探使用者的瀏覽歷史記錄,於是Google準備在最新的Chrome 136透過將記錄分割,修補此種存在於瀏覽器產業長達23年的隱私漏洞。目前Google已於4月初的Beta版Chrome 136進行測試,Chrome 136正式版本預計於4月29日發布。

其他漏洞與修補

近期資安日報

【4月8日】駭客上傳惡意VSCode延伸套件散布挖礦軟體XMRig

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09