GPU大廠Nvidia去年9月發布1.16.2版Container Toolkit,目的是修補涉及時間檢查與時間使用(TOCTOU)造成的競爭條件(Race Condition)漏洞CVE-2024-0132,此漏洞為重大層級,CVSS風險評為9.0分,通報此事的資安業者Wiz指出,由於這項漏洞影響採用Nvidia顯示晶片的容器系統,影響的範圍相當廣,估計有超過35%雲端環境曝險。如今有研究人員發現,Nvidia修補並不完整,攻擊者有機會造成Docker阻斷服務(DoS)的情況。

4月10日趨勢科技指出,他們去年10月分析Nvidia發布的修補程式,結果發現修補不全的情況,並確認新的弱點CVE-2025-23359,會影響在Linux平臺運作的Docker效能,此弱點能讓攻擊者逃逸沙箱隔離機制,存取主機敏感資源,並且會導致重要工作中斷的現象,CVSS風險達到9.0(Nvidia評為8.3分),Nvidia於今年2月發布1.17.4版Container Toolkit、24.9.2版GPU Operator予以修補。

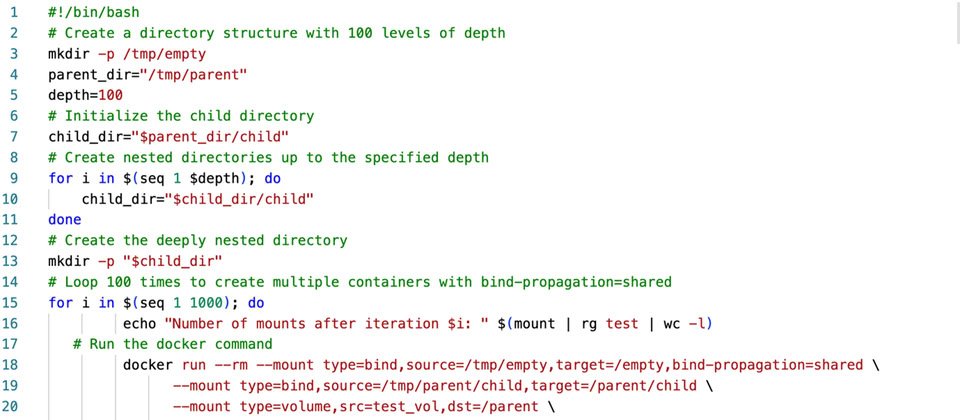

針對這項漏洞發生的原因,趨勢科技表示在名為mount_files的功能當中,對於物件操作的過程裡缺乏適當鎖定造成,攻擊者有機會用來提升權限,並於主機執行任意程式碼。不過,利用這項漏洞存在必要條件,那就是攻擊者能在容器執行任意程式碼,才能觸發漏洞。

研究人員進一步說明攻擊者可能利用漏洞的手法。首先,攻擊者準備兩個惡意容器映像檔,這些映像檔透過磁碟區符號連結(Volume Symlink)進行連結。接著,攻擊者藉由供應鏈攻擊或社交工程手法,於受害組織的環境執行映像檔,這麼做使得他們能藉由競爭條件存取主機的檔案系統。一旦得逞,攻擊者就有機會存取執行容器的底層軟體Container Runtime Unix,從而以root權限執行任意命令,並遠端完全控制受害系統。

除了部署新版Container Toolkit,趨勢科技也呼籲用戶應遵循最佳實作來緩解CVE-2024-0132、CVE-2025-23359與其他與Docker檔案系統綑綁的弱點,這些措施包括:限制Docker API的存取及權限、監控Linux掛載列表、定期稽核容器與主機之間的互動。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06