這兩天引起全球資安圈高度關注的議題,莫過於美國政府委託MITRE維護「常見漏洞披露(CVE)」資料庫與「通用缺陷列表(CWE)」的合約到期,由於波及所有採用CVE分析漏洞的企業組織,影響層面將可能相當廣泛。

事隔一天,美國政府決定依照合約延長維護CVE的時間,該服務暫時免於中斷的災難。但這起風波也凸顯CVE長期倚賴單一國家政府資助的問題,CVE董事會決議轉型非營利基金會。

【漏洞與修補】

蘋果修補已被用於實際攻擊iPhone的CoreAudio、RPAC零時差漏洞

4月16日蘋果發布iOS 18.4.1、iPadOS 18.4.1、macOS Sequoia 15.4.1、tvOS 18.4.1、visionOS 2.4.1,修補兩項零時差漏洞CVE-2025-31200、CVE-2025-31201,值得留意的是,蘋果表明這些弱點已被用於發動極度複雜的攻擊行動,鎖定特定人士的iPhone下手。

根據CVSS風險評分,較為嚴重的是評為高風險的CVE-2025-31200,此漏洞存在於CoreAudio元件,一旦處理含有惡意多媒體檔案的音訊串流,就有可能導致程式碼執行,CVSS風險評為7.5。

另一項漏洞CVE-2025-31201,則是存在於RPAC元件,具備任意讀取及寫入權限的攻擊者有機會繞過Pointer Authentication驗證機制,風險值為6.8。

PHP核心執行環境稽核揭露多項漏洞,衝擊PHP-FPM與加密模組安全性

PHP核心原始碼php-src近期完成由Quarkslab執行的安全性稽核,揭露多項高風險與中度風險漏洞,影響範圍涵蓋PHP-FPM、MySQL驅動與OpenSSL等關鍵模組。該稽核由Sovereign Tech Agency出資,透過開源技術改進基金會(OSTIF)協調,並獲得PHP基金會全力配合,進一步改善即將發布的PHP 8.4版本安全性。

稽核結果共發現27項問題,其中17項具有安全性風險,包含3項高風險、5項中度風險與9項低風險問題,另有10項屬於資訊性弱點。多數問題已在GitHub安全通報揭露,另有兩項尚未公開之高風險漏洞仍在修補中,預計於修正完成後正式公布。

已公布的CVE包含CVE-2024-8929,指出MySQL驅動可能透過惡意伺服器觸發堆積緩衝區過讀(Over-Read),洩露先前請求內容;CVE-2024-9026涉及PHP-FPM日誌訊息潛在竄改風險;CVE-2024-8925為表單資料解析錯誤,可能導致誤解資訊;CVE-2024-8928則為記憶體管理異常可能造成記憶體區段錯誤。

其他攻擊與威脅

◆CrazyHunter駭客鎖定臺灣而來,運用來自GitHub的工具犯案

其他漏洞與修補

◆Google、Mozilla修補Chrome 135、Firefox 137高風險漏洞

【資安產業動態】

針對MITRE維護CVE和CWE合約到期,美國政府延長合約因應

有人取得負責美國國土安全部窗口的MITRE主任Yosry Barsoum發出的信件,內容是向CVE委員會透露,4月15日廣泛受到全球資安領域採用的「常見漏洞披露(CVE)」資料庫,以及「通用缺陷列表(CWE)」等多項專案的維護合約即將到期,影響層面將會相當廣泛,現在出現新的發展。

美國網路安全暨基礎設施安全局(CISA)表示,他們決定將延長提供資金的時間,讓CVE專案的服務不致間斷。CISA指出CVE專案對於資安社群極為寶貴,也是他們的優先項目,他們在15日晚間執行了合約當中的延長選項來因應此事。CISA向資安媒體Bleeping Computer、SecurityAffairs透露,合約將延長11個月。

雖然CVE暫時逃過停止運作的情形,但在CISA承諾持續提供資金之前,CVE的部分成員決定成立獨立的CVE基金會來因應。該基金會的成立,代表CVE專案這項弱點管理生態圈開始排除單點故障的情況,並確保該專案能持續受到全球信任、以社群驅動邁出重要的一步。他們也將公布CVE基金會的組織架構、過渡規畫,以及社群參與機會等相關細節。

【臺灣資安大會直擊】趨勢科技:企業可以LLM應用架構設計安全邊界檢視風險,以LEARN方法論強化LLM應用安全

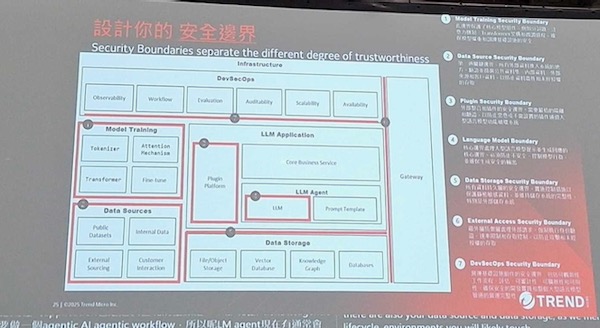

生成式AI帶動大語言模型應用,然而企業使用大語言模型(LLM),不論是自行訓練或是微調,可能產生資安風險,趨勢科技架構師蔡凱翔建議,可從大型語言模型應用程式的發展生命周期,利用方法論去檢視開發階段中的安全邊界,降低相關的資安風險。

生成式AI帶動大語言模型應用,然而企業使用大語言模型(LLM),不論是自行訓練或是微調,可能產生資安風險,趨勢科技架構師蔡凱翔建議,可從大型語言模型應用程式的發展生命周期,利用方法論去檢視開發階段中的安全邊界,降低相關的資安風險。

「大語言模型的開發生命周期,就是一種機器學習和DevOps的綜合體」,蔡凱翔說,趨勢科技針對大語言模型的資安風險發布報告,建立一套檢視LLM安全的方法論,他在今年臺灣資安大會上對外分享如何實作大語言模型的資安實務。

他表示,一般而言,資安會發生在信任程度發生變化的時候,例如系統外面的使用者發送的請求,或是使用第三方的套件,這些都是由外到內的過程中,信任程度發生變化,「從LLM應用架構來看,哪些部分會帶來信任程度的改變,就是需要留意是否發生風險的地方」。

GitHub推出Security Campaigns,讓企業系統化處理資安債成開發日常

GitHub宣布正式推出Security Campaigns功能,提供GitHub Advanced Security與GitHub Code Security用戶使用,助企業開發者與資安團隊在既有程式碼,系統性發現並修補尚未解決的安全漏洞,以降低長期累積的安全債風險。

雖然不少開發團隊已將修補安全漏洞的工作,納入日常拉取請求流程,透過GitHub的Code Scanning與Copilot Autofix功能,自動偵測與修復新出現的安全問題,但GitHub指出,對於已經存在於程式碼庫的舊漏洞,開發者往往缺乏系統性管理與處理的機制,導致安全債長期累積。

Security Campaigns的設計針對此一痛點,其運作方式由資安團隊主導,對企業內多個程式庫進行漏洞風險盤點與篩選,決定優先處理的問題範疇,例如可依據MITRE已知十大常見漏洞類型,或組織自訂條件篩選,建立一個活動範圍明確的修補專案,並設定處理期限。

近期資安日報

【4月16日】MITRE停止維護CVE等多項專案,恐波及全球資安漏洞分析

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10