今年3月微軟在例行更新(Patch Tuesday)總共修補57個漏洞,其中有7個零時差漏洞最受到關注,且有6個已有實際攻擊行動而成為焦點,但也有當時公布的資安漏洞,微軟評估利用的可能性不高,觸發漏洞存在必要條件,認為其風險不高,後續被駭客盯上並相繼用於攻擊。例如,當時修補的NTLM雜湊值洩露漏洞CVE-2025-24054(CVSS風險6.5分),近期有資安業者提出警告,在微軟公告一週後,他們察覺有人將其用於實際攻擊行動。

資安業者Check Point指出,他們約從3月19日發現相關攻擊,駭客試圖用於洩露NTLM雜湊值或是使用者密碼,並用來入侵受害電腦。到了20至21日,研究人員看到有人試圖針對波蘭及羅馬尼亞的政府機關及企業,利用垃圾郵件接觸受害者,藉此散布Dropbox連結。一旦使用者依照指示開啟,就會觸發與NTLM有關的已知漏洞,從而讓攻擊者能挖掘NTLMv2-SSP雜湊值,而其中一個遭到攻擊者利用的漏洞,就是CVE-2025-24054。

由於這項資安漏洞與欺騙有關,當時微軟提及利用的前提是必須與使用者互動,但該公司也特別提到,此弱點只需使用者進行最少的互動,就有可能成功觸發,這些互動包含對惡意檔案進行選取、點選右鍵,以及在開啟或執行檔案以外的其他行為。Check Point指出,攻擊者只要利用特製的library-ms檔案,就能利用這項弱點。

針對這波試圖利用CVE-2025-24054的情況,Check Point自3月19日至25日總共發現超過10起攻擊行動,而所有活動的最終目標,就是從受害電腦找出NTLMv2-SSP雜湊值。駭客用來收集相關資料的SMB伺服器,分散於俄羅斯、保加利亞荷蘭、澳洲、土耳其。

研究人員提及其中部分攻擊行動的發生過程,他們舉出攻擊波蘭及羅馬尼亞政府機關及企業的事故為例,使用者一旦收到駭客的垃圾信並依照指示點選連結,就會從Dropbox下載壓縮檔xd.zip,若是將此壓縮檔案開啟,由於內含能觸發CVE-2025-24054的檔案xd.library-ms,使用者就會中招,而有可能導致NTLMv2-SSP雜湊值外流。

但除此之外,駭客也試圖透過其他方法洩露NTLM雜湊值,例如xd.zip內含的xd.url,就是利用CVE-2024-43451及網路共用資料夾來達到目的。此ZIP檔案也內含Website及LNK檔案,攻擊者藉此建立SMB連線,從而竊取使用者的NTLM雜湊值。

針對攻擊者的身分,研究人員根據駭客使用的CVE-2024-43451,以及SMB伺服器的IP位址,這些分別與俄羅斯駭客UAC-0194、APT28(Fancy Bear)有關,他們不排除是俄羅斯國家級駭客所為,但目前沒有進一步的證據能佐證駭客的身分。

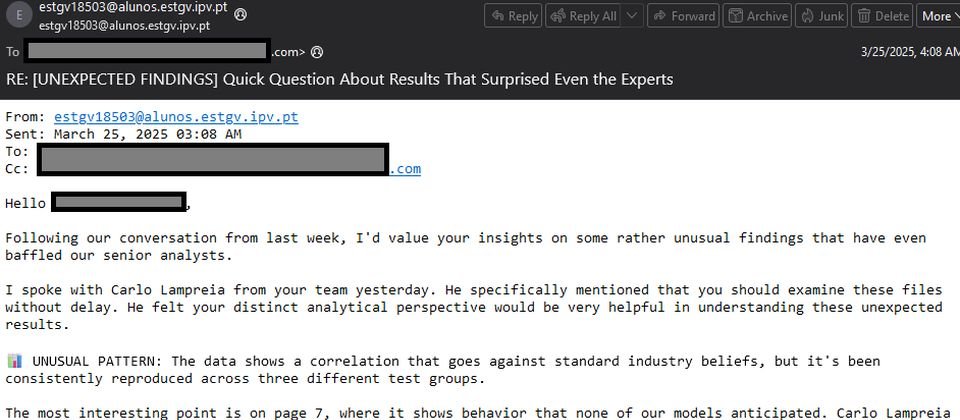

值得留意的是,Check Point也發現駭客直接挾帶library-ms檔案的惡意郵件,這樣的情況更加危險,因為收信人一旦另存附件,就有可能觸發CVE-2025-24054。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10