最近3至4年,資安界疾呼開發人員軟體開發安全議題,其中一項做法應透過記憶體安全程式語言進行開發,Rust是最受到推薦的程式語言之一,但現在駭客也將其用來開發惡意軟體。

本週資安業者Fortinet揭露的殭屍網路RustoBot,就是典型的例子。值得留意的是,此殭屍網路的攻擊範圍,涵蓋臺灣在內的4個國家,且鎖定市面上常見的兩家路由器下手,後續態勢相當值得我們留意。

【攻擊與威脅】

殭屍網路RustoBot鎖定Totolink、居易路由器而來,在臺灣、日本、越南、墨西哥發動攻擊

資安業者Fortinet揭露名為RustoBot的殭屍網路,並指出駭客主要鎖定Totolink及居易特定型號的路由器而來,利用已知漏洞發動攻擊,鎖定臺灣、日本、越南、墨西哥科技產業而來。

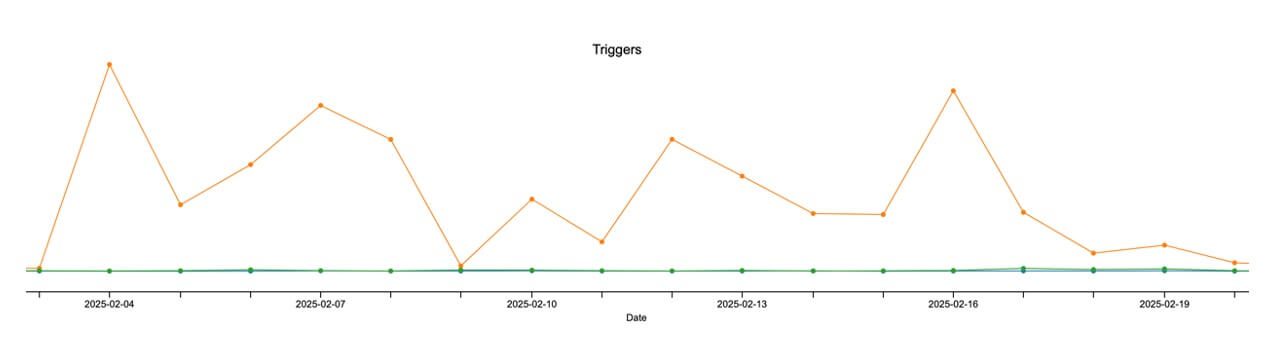

對於這起攻擊行動發現的過程,Fortinet指出,他們在今年1月至2月,察覺鎖定Totolink漏洞的攻擊出現顯著增加的趨勢,駭客利用的弱點出現在名為cstecgi.cgi的CGI檔案,其中包含出現在setUpgradeFW、pingCheck兩項功能的重大層級命令注入漏洞CVE-2022-26210、CVE-2022-26187(CVSS風險皆為9.8分)。

研究人員取得惡意酬載進行分析,結果發現駭客也利用命令注入漏洞CVE-2024-12987,此漏洞影響居易科技(DrayTek)設備Vigor2960、Vigor300B,CVSS風險評為7.3。

中國駭客Mustang Panda鎖定緬甸而來,利用StarProxy存取未與網際網路連線的環境

專門針對臺灣、越南、馬來西亞等亞太國家發動攻擊,被稱為Mustang Panda、Earth Preta、RedDelta、TA416的中國駭客組織,在今年2月、3月傳出相關攻擊行動,包含意圖利用作業系統預載公用程式MAVInject.exe迴避偵測,以及散布惡意LNK檔案利用尚無修補的零時差漏洞,最近有研究人員發現,這些駭客改用新的工具犯案,使得行蹤變得更加難以捉摸。

專門針對臺灣、越南、馬來西亞等亞太國家發動攻擊,被稱為Mustang Panda、Earth Preta、RedDelta、TA416的中國駭客組織,在今年2月、3月傳出相關攻擊行動,包含意圖利用作業系統預載公用程式MAVInject.exe迴避偵測,以及散布惡意LNK檔案利用尚無修補的零時差漏洞,最近有研究人員發現,這些駭客改用新的工具犯案,使得行蹤變得更加難以捉摸。

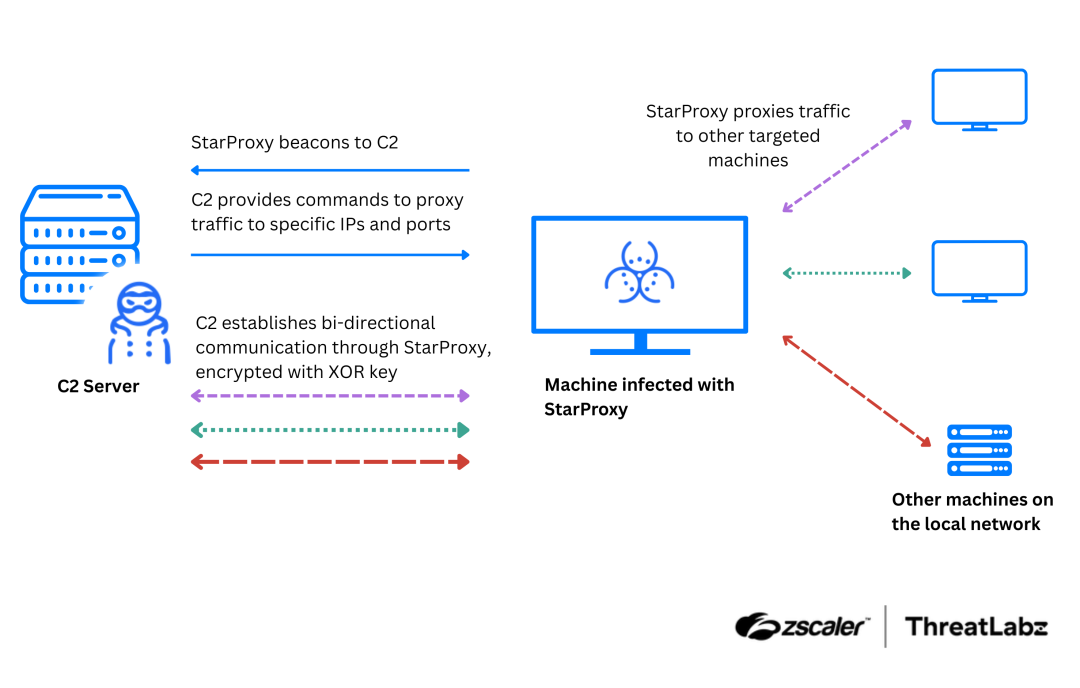

資安業者Zscaler指出,Mustang Panda近期鎖定緬甸而來,該國3月底才因7.7級地震而遭逢重大災難,沒想到現在還必須處理駭客攻擊的問題,他們在2臺受害電腦發現後門程式ToneShell的變種,以及一系列未曾被發現的作案工具,因而高度關注此事。

基本上,ToneShell是慣用的後門程式,而這次Zscaler發現,駭客使用的新版本出現顯著的變化,那就是調整了與C2連線的FakeTLS通訊協定,以及在建立用戶端識別編號的做法。

開源資安公司Socket揭露名為merchant-advcash的NPM套件,其表面上聲稱支援Advcash金流系統整合,實則於付款成功時觸發反向Shell,將伺服器權限交由攻擊者遠端控制。該攻擊行為未在套件安裝或匯入時啟動,而是延遲至使用者完成支付流程後才暗地執行,明確鎖定實際部署於電商平臺的生產環境。

該攻擊行為高度隱匿,並藉由付款成功此業務邏輯節點,掩護惡意程式的執行時機,繞過常見的套件安裝監測、靜態掃描與CI工作管線稽核。研究人員表示,其撰寫手法明顯異於低階垃圾套件,而是建構出一個具實際商業邏輯的伺服器端整合模組,具有更高的可信度與部署機會,也更容易被企業系統採用。

研究人員認為,此種攻擊方式顯示出惡意行為者對目標環境的熟悉程度與技術熟練度,其目的可能是針對特定場景的交易系統進行滲透。雖然該套件目前已由NPM官方下架,但對於電商平臺、第三方支付整合開發者及資訊安全團隊而言,在處理金流、帳務與用戶操作密切相關的流程,更應注重供應鏈安全防護。

其他攻擊與威脅

◆韓國大型電信業者SK Telecom警告用戶,駭客透過惡意軟體企圖取得USIM敏感資料

◆日本網頁電子信箱系統存在重大漏洞,駭客用於攻擊當地大型企業組織

◆網釣攻擊濫用Google OAuth,並搭配DKIM中繼手法進行

【漏洞與修補】

Erlang/OTP SSH程式庫爆出滿分等級漏洞,攻擊者可未經驗證執行程式碼

德國波鴻魯爾大學研究人員揭露CVE-2025-32433,是Erlang/OTP SSH程式庫的重大安全漏洞,CVSS評分達到滿分10分,屬最嚴重等級的遠端程式碼執行漏洞。該漏洞來自SSH協定訊息處理邏輯缺陷,允許未經驗證的用戶透過精心設計的協定封包,在尚未完成身分驗證的階段,繞過安全機制直接執行指令,進而全面控制或癱瘓目標系統。

根據Erlang於GitHub公告的資安通報,受影響版本涵蓋OTP-25、OTP-26與OTP-27分支的多個版本,當系統或應用層採用Erlang/OTP提供的SSH伺服器模組,極可能處於高風險環境。官方已針對各分支釋出修補版本,分別為OTP-25.3.2.20、OTP-26.2.5.11與OTP-27.3.3,建議用戶盡快升級,若是未能立即修補的情況下,IT人員應考慮先行停用SSH服務,或透過防火牆限制外部存取。

其他漏洞與修補

◆GCP編輯器工具存在權限提升漏洞,攻擊者可透過PyPI套件觸發

【資安產業動態】

CVE漏洞資料庫專案業務一度出現中斷危機,歐盟替代方案受關注

美國漏洞資料庫計畫CVE、CWE本月傳出可能中斷服務消息,引發業界對仰賴單一政府維護的全球漏洞資料庫疑慮,加速其他人或政府建立並行資料庫,作為替代或備援方案。

美國非營利組織MITRE傳出承攬的多項美國政府專案即將到期,包括其維護的「常見漏洞披露(CVE)」及「通用缺陷列表(CWE)」等資料庫。外界猜測是川普政府刪減行政預算之故。不過隔日美國主管機關CISA就證實將延長專案至少11個月,使得對資安人員的重要資源暫時解除斷炊危機。

但這次事件也讓業界注意到單一漏洞資料庫的「單一失敗點(single point of failure)」風險,繼CVE董事會成員宣布成立CVE基金會,將該專案轉型為獨立的非營利組織,歐盟網路安全管理署(ENISA)於2024年6月宣布啟動的歐盟漏洞資料庫(EU Vulnerability Databased,EUVD),將有望成為美國國家弱點資料庫(NVD)的替代選項。

近期資安日報

【4月22日】中壢長慎醫院遭駭客組織NightSpire攻擊,部分業務受到衝擊

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06