2014年APT幕後操縱伺服器最多的國家,台灣(紫色)名列前15。

趨勢科技

趨勢科技發佈2014年APT觀察報告顯示,APT攻擊目標正從政府單位轉向非政府組織,甚至連中小型企業也成為攻擊目標。

過去APT攻擊鎖定的對象以政府機關為主,但觀察發現,愈來愈多的非政府單位也受到攻擊,政府單位受害比例降至74%,而非政府單位受害比例提高至將近1/4,遭APT攻擊鎖定的產業包括電子製造、PC、醫療等等。

另外,APT攻擊並不限於政府機關或大型企業,也有中小企業遭遇攻擊的案例,曾有駭客長期潛伏竊取中小企業及其客戶的郵件通訊內容,在下單時提供假的匯款帳戶,使中小企業蒙受鉅額損失。

而攻擊者也產生變化,從封包格式、樣本分析,過去多為政府支持的APT攻擊,攻擊對象也以他國政府機關為主。現在則發現,非政府單位或是離職員工發起的APT攻擊案例增加,攻擊目的為竊取有價值的情報、資料。

趨勢認為,APT攻擊也不再像過去侷限於美國、俄羅斯、中國,而逐漸蔓延到全球。2014年前5大被攻擊裝置最多的地區是阿爾及利亞、澳洲、巴西、加拿大及中國,台灣雖不在前10名,但排名在前20名。

若以APT幕後操縱伺服器數量分佈來看,澳洲、巴西、中國、埃及、德國較多,台灣排名前15名以內。不論被攻擊的裝置數量或是幕後操縱的伺服器,顯示台灣都是APT攻擊的主要地區之一。

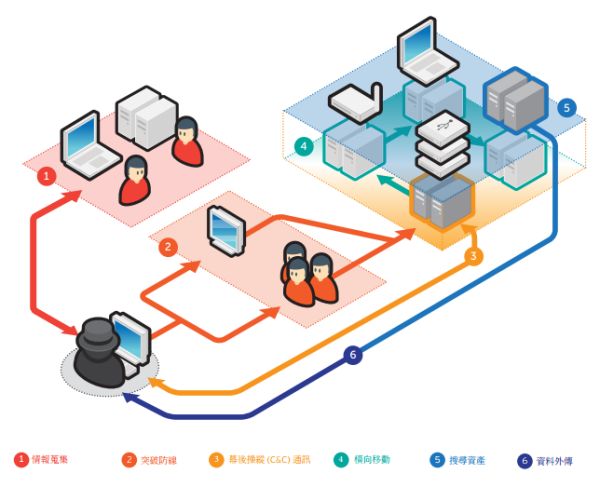

剖析APT攻擊模式,趨勢將攻擊過程歸納為6個階段,首先蒐集鎖定對象信箱等相關情報資訊,發送社交工程郵件突破防線,幕後操縱C&C伺服器通訊,在目標對象內橫向擴大,竊取有價值的情報及資料,再將資料外傳,每個階段都設法隱匿攻擊跡象,使管理者難以察覺。

↓ 趨勢分析APT攻擊6個階段:1.情報蒐集。2.突破防線。3.幕後操縱C&C通訊。4. 橫向移動。5.搜尋資產。6.資料外傳。各階段連接且不斷循環。(圖片截取自報告內容)

趨勢資深技術顧問簡勝財表示,攻擊可能利用已知或新發現的漏洞,突破鎖定目標的防線後,可能利用半夜連線傳送資料,或利用員工普遍使用的OneDrive、Dropbox、Google Drive等將資料向外送出。

由於APT攻擊手法不斷翻新,攻擊朝向精緻化難以防範,趨勢認為企業也需與時俱進,瞭解最新APT攻擊趨勢發展,同時採取對應措施,不斷調整以因應APT攻擊的風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10