安全研究人員Jan Soucek發現,iOS版Mail應用程式有漏洞,可讓駭客藉以在郵件中載入遠端的惡意HTML內容,騙取使用者包括iCloud帳號密碼等資料。

這個漏洞存在於iOS 8.3版,Soucek指出,但問題應該可追溯到iOS 8.1.2,因為大約在今年一月時就已向蘋果提報,但發現到至今還是未得到解決。臭蟲主要存在於Mail app處理HTML的過程中,可讓Mail程式自遠端伺服器載入假造的HTML內容取代郵件原本的內容。即使關閉Apple UIWebView的JavaScript,駭客還是可以利用簡單的HTML和CSS建立密碼「蒐集器」。

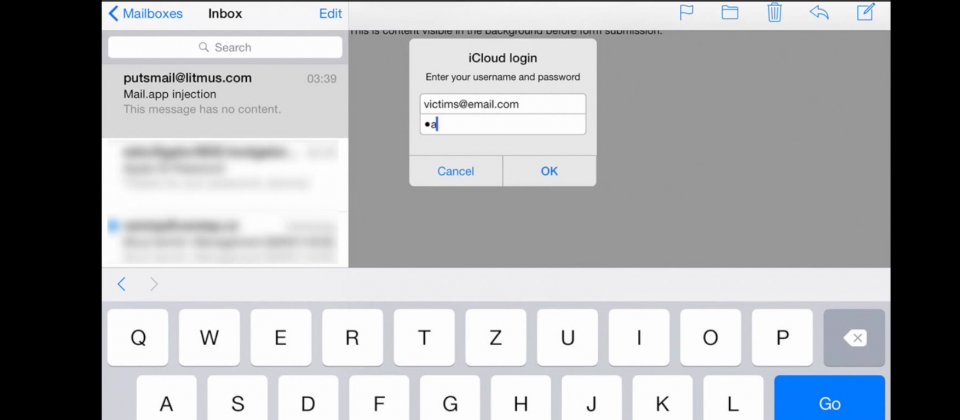

他並設計了一項概念驗證的網釣攻擊,讓包含惡意登入表單的遠端HTML網頁載入有漏洞的iOS裝置,只要偽造iOS登入對話框,就能誘騙不察的使用者輸入蘋果服務的Apple ID及密碼。由於是採用重新導向(redirect)的方法,駭客在蒐集完成後,又能改成原本郵件的文字內容。

在展示影片中,Mail載入注入惡意程式碼的郵件時,郵件即包含類似iCloud帳密登入表格的視窗,使用者輸入的資訊就會被傳送到攻擊者擁有的伺服器。而配合autofocus功能的使用,用戶輸入帳密後就可自動隱藏登入的對話框,讓用戶更難查覺。

Soucek表示,他今年一月即已通報蘋果,代號為Radar #19479280,但迄今Mail App都尚未修補這隻臭蟲,因此促使他公佈這支概念驗證程式碼。

蘋果官方對國外媒體表示,未接到有任何消費者受到此概念驗證攻擊程式的影響,但蘋果正在著手修補程式漏洞以便在未來更新中發佈。蘋果並表示,Apple ID的兩步驟驗證可以迫使攻擊者使用第二種無法遠端取得的驗證資料,而阻止攻擊的發生。(編譯/林妍溱)

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09