近兩三年來,「零信任」躍居資安領域熱門焦點。深究其因,在於企業IT環境出現轉變。從前企業環境猶如城堡,員工、用戶、數據及應用服務全在城堡內,與外面世界是隔開的,依靠護城河或士兵執行防護;反觀今日,Internet 已成企業商務的一環,使得企業內的裝置不只接觸內部應用程式或數據,也密集接觸外部網頁。

換言之,如今用戶與數據已非「足不出戶」、而是無處不在,尤其在數位轉型浪潮推進下,員工經由Internet運用Web App或SaaS服務的頻率節節升高,所以每個人、每台裝置都變得不可信任。在此情況下,企業有必要實施更嚴密檢查,因而極需強化資安架構的靈活性,也就是不論是應用服務、網路或資安,通通都必須邁向數位轉型。

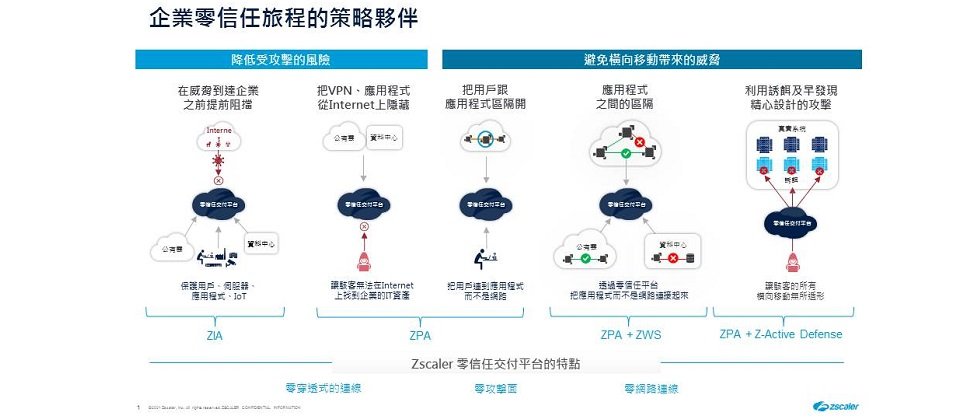

Zscaler 技術總監梁耀康表示,因應此變局,Zscaler基於雲服務模式提出「零信任交付平台」(Zero Trust Exchange;ZTE),期望借助SASE(Secure Access Service Edge)平台協助企業達到零信任效果,同時還能簡化資安建設的複雜性。

憑藉 SASE 的靈活簡化特質,完美實踐零信任

「假使企業為了滿足新的零信任需求,因而疊加新設備,只會製造更沈重的管理壓力,」梁耀康說,因此企業在實施零信任時,務求先找到對的方法、對的解決方案,確保能順利執行零信任;否則企業最終可能因不堪負荷,選擇衝刺數位轉型、索性犧牲資安。

他建議企業不妨先看 SASE。SASE 是近年Gartner倡議的新概念,意指企業在打造資安建設的同時,務必跟上數位轉型步伐,切莫為了推動資安建設而遺忘簡化。建議企業莫再將所有建設置於地端,應放上雲端,越靠近使用者越好;且儘量用單一原則達到 SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、DNS、ZTNA(Zero Trust Network Access)及Remote Browser Isolation等功能。而包含數位轉型、SASE 與零信任之間,有著極為緊密的關係。

梁耀康重申,資安轉型的兩大重點,一是靈活、簡化,只因若僅是將一堆新產品疊加到各個裝置或端點,反倒拖累數位轉型節奏;另一是提升資安防禦,而關鍵正是零信任。他認為唯有奠基 SASE,才能真正在靈活與簡化基礎上,搭建新的零信任資安建設。

零信任加主動防禦,將攻擊面縮到最小

Zscaler ZTE 主要以三大原則進行佈建。第一是零網路連線,主張用戶獲得防火牆、Sandbox 等保護的過程,不必像從前將Internet流量送回企業內部,而是直接把流量送往 Zscaler 雲端資料中心,即可迅速得到企業等級的防禦功效。此外,企業也應該從提供「網路式存取」改為只提供「應用程式訪問的權限」給用戶,降低外部網路對企業內部帶來的風險。

第二是零攻擊面。傳統企業員工上網時,皆會用到企業專屬的公網地址,形同企業在Internet世界留下痕跡,導致有心人士利用這些痕跡規畫下一步攻擊行動;不僅如此,過去企業提供遠端連線、讓外面同仁存取內部應用,往往需要借助VPN,造成VPN Gateway曝露於Internet,也容易成為駭客的攻擊線索。然而用戶一旦經由 Zscaler ZTE 上網,只需利用共享IP即可、不會留下企業的痕跡,即使外部員工欲連回公司存取應用,也由Zscaler雲端資料中心進行橋接,意謂企業不再需要將VPN Gateway曝露在Internet。

第三為零穿透式的連線。Zscaler ZTE 是雲端 SASE 平台,沒有效能瓶頸,可好整以暇針對每條連線執行掃描,亦針對SSL連線進行解密,將其中內容掃瞄清楚後,再決定是否允許下載或上傳。

梁耀康接著說,在上述三大原則下,Zscaler 創造 Zscaler Internet Access(ZIA)、Zscaler Private Access(ZPA)、Zscaler Workload Protection,以及 Active Defense 等四大服務元件,幫助企業達到零信任並簡化資安架構。

ZIA 意在讓傳統企業地端資安建設走向雲端化,實踐方式在於提供一個平台、一個管理介面,迅速體現完整資安功能,使企業不需管理眾多硬體,更不需考慮繁瑣的升級議題,此外 ZIA 具有強大處理能力,可一併達到傳統地端設備無法展現的功能,例如除了提供 URL Filtering、Firewall、IPS、Sandbox 等基礎功能外,也提供地端設備所做不到的網路層DLP功能。

至於 ZPA,則可呼應 Gartner 推廣的 ZTNA 概念。它與傳統 VPN 大不相同,係因採取零信任設計思維,以 Zscaler 雲端資料中心做為零信任交付平台,不論企業的使用者、資料中心都透過 Zscaler 進行連線。當 Zscaler 接受到連線請求,會先檢查應用訪問權限,若確認無誤,便指示安裝於企業內部的Connector來滿足該連線需求;在整個連線過程,企業不需向使用者提供任何 IP 地址,完全以應用訪問權限為管控依據,也就是說使用者只能在權限範圍內造訪應用或數據,無法恣意遊走企業內網。

談到 Workload Protection,ZSCALER 一方面搭配 ZPA,進一步在應用程式到應用程式、雲端到雲端之間實施權限控管;另一方面則透過為伺服器上的每一個程式建立 Zero Trust ID(ZTID)和機器學習,準確的利用白名單管控伺服器之間的連線。

最後一個服務元件 Active Defense 主動防禦,亦與 ZPA 互為搭配,強項在於「欺敵」,擅於製造許多偽造的攻擊路徑,一來分散駭客注意力,二來當駭客誤闖假路徑的同時,企業可同步進行蒐證,藉機分析過往資安政策的盲點、及早自動修正企業裡不同資安系統的設定,順勢將威脅消弭於無形。

總括而論,Zscaler 期望提醒企業四件事。第一,數位轉型會帶來新的資安挑戰,所以需要進行資安轉型。第二,僅透過單純的零信任改造措施,仍難跟上數位轉型步伐。第三,企業須找合適方式實行零信任,如 SASE 就是很好的切入點。最後,SASE 不代表可幫助企業達到零信任,只因有一些 SASE 方案重點僅在「簡化」,只是把傳統防火牆、Proxy 放上雲端,但在技術上並無太多突破,不足以實現零信任,所以企業選擇 SASE 時,務必小心評估。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09