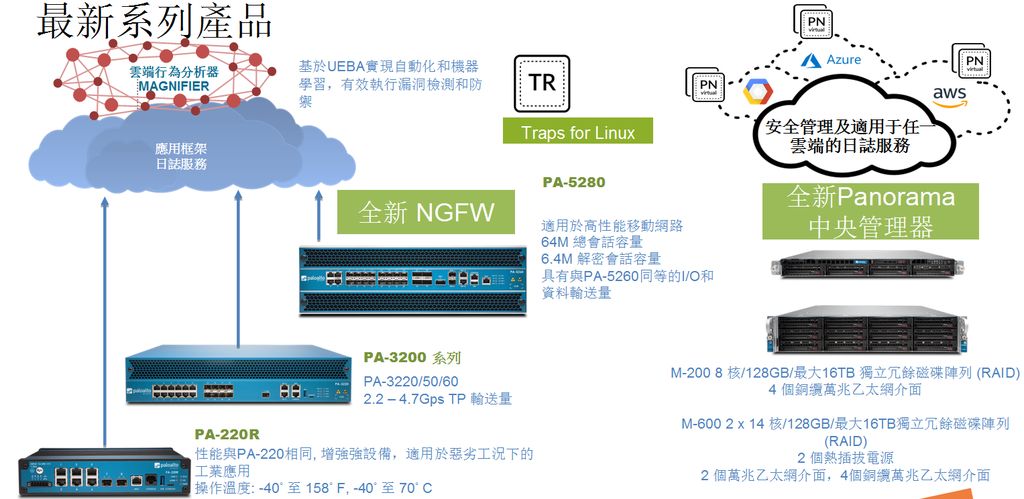

今年2月,以次世代防火牆(NGFW)著稱的Palo Alto,發布新版資安設備系統平臺PAN-OS 8.1,同時也推出新機型PA-3200系列、PA-5280、PA-220R的次世代防火牆,以及M-600和M-200等兩款管理設備。

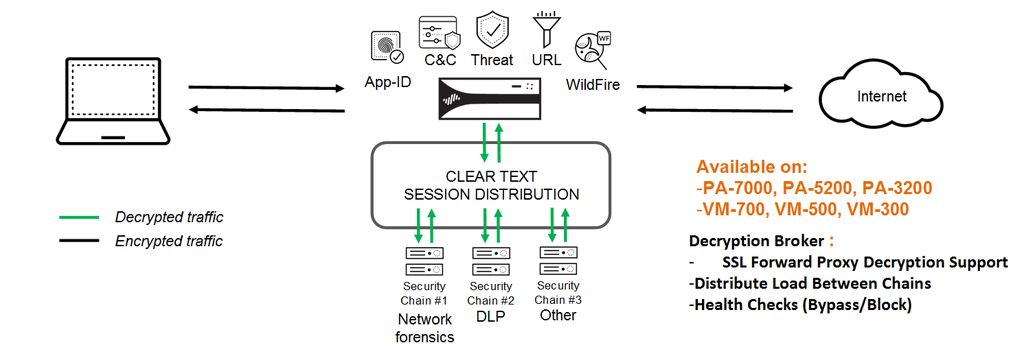

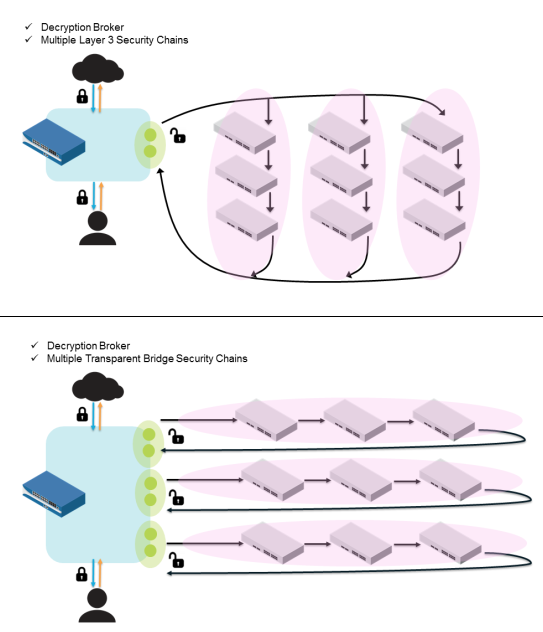

PAN-OS 8.1增加了不少新功能,像是針對SSL流量的解密處理,提供了Decryption Broker機制,支援同時使用多種資安設備的整合防護應用。

基本上,Decryption Broker能夠將SSL解密的工作,卸載到Palo Alto的次世代防火牆執行,而且僅需一次作業,啟用之後,即可將明文流量串連、傳送到其他資安防護設備,使其能夠共享這些經過解密的流量,並且在處於線上模式的架構下,一起來實施額外的管制作業,例如資料外洩防護(DLP)。

這麼一來,也形同將主要網路安全的多種功能,都統合在次世代防火牆當中,將可提升整體網路的效能,減少設備數量,簡化架構,進而加速部署與維運工作。

而有了新版PAN-OS的幫忙,設備本身能支撐的解密連線數量,也跟著大幅提升,若以採用先前版本系統的設備為基準,安裝新版PAN-OS的PA-3200系列可處理20倍的解密連線容量(先前推出的PA-3060的SSL解密的同時連線數量為15,360個),此外,在整體效能和解密效能上,則各自達到5倍和7倍的增長,而另一款PA-5280,在解密連線容量上,則達到2倍的提升,整體效能也有所強化(吞吐量為68 Gbps)。

值得注意的是,Decryption Broker目前僅支援外發的SSL流量,也就是內部使用者存取網際網路的流量,根據Palo Alto公布的PAN-OS 8.1新功能指南來看,是透過SSL Forward Proxy來解密。

針對網路加密流量的防護,PAN-OS 8.1新增了Decryption Broker的功能,啟動SSL Forward Proxy解密的組態之後,防火牆會扮演解密協調者的角色——進行集中式的解密處理,然後將解密流量透過專屬的轉送介面,傳送至其他資安設備,套用一連串安全控管機制,使防火牆與這些設備之間,可以形成另一個內部的分析網路

這種作法免除了個別資安設備的SSL卸載作業,僅需解密一次,而這些設備不需要具備次世代防火牆的功能,也能處理加密流量,如此可降低網路架構的複雜性,簡化解密作業的實施方式,有利於日常管理與障礙排除。

Decryption Broker在安全鏈的應用上,也支援分散式負載(Distribute Load),以及運作狀態正常與否的檢查(Health Checks)。

所謂的安全鏈分散式負載,是指Decryption Broker能夠同時將流量轉送到多個安全鏈,提供處理備援與分析負載的平衡,避免單一安全鏈或當中的設備負載過重的狀況。

而Decryption Broker的安全鏈運作狀態檢查,在於監控安全鏈的狀態,像是連線(傳輸路徑)、處理速度與效率(HTTP延遲度)、HTTP檢測能力(HTTP連線監控),確保相關設備能夠有效處理流量。

針對進階威脅的偵測與預防功能強化,PAN-OS 8.1更新了雲端威脅分析服務WildFire,用戶現在可透過Palo Alto次世代防火牆,來找出運用加殼技術來迴避偵測的零時差漏洞攻擊、鎖定Linux伺服器與物聯網設備的惡意軟體,以及隱藏在7-Zip、RAR壓縮檔當中的惡意檔案,系統可將收集到的Linux ELF檔(Executable and Linking Format),以及7Z、RAR檔,自動轉送到WildFire執行分析。

在目標鎖定攻擊的因應措施上,Palo Alto次世代防火牆的事件記錄,也隨著新版PAN-OS的推出而強化,成為功能更強大的網路感測器,可收集豐富的資料來進行分析,並且可透過內容更新來擴充功能。

同時,用戶可運用Magnifier的雲端行為分析服務,來存取Palo Alto次世代防火牆所收集到的事件記錄,以便精準識別進階攻擊、內部威脅與惡意軟體,進而及時阻擋。

隨著PAN-OS 8.1的推出,Palo Alto次世代防火牆產品,還有一些變化,例如,發布了多款新機型,分別是PA-3200系列、PA-5280、PA-220R;同時,強調旗下的次世代防火牆在採用新版作業系統之後,能整合雲端行為分析服務Magnifier;而在多臺次世代防火牆的集中管理平臺Panorama,也推出8.1版,以及兩款新型應用設備——M-600和M-200等,提升防火牆管理的效率與規模。

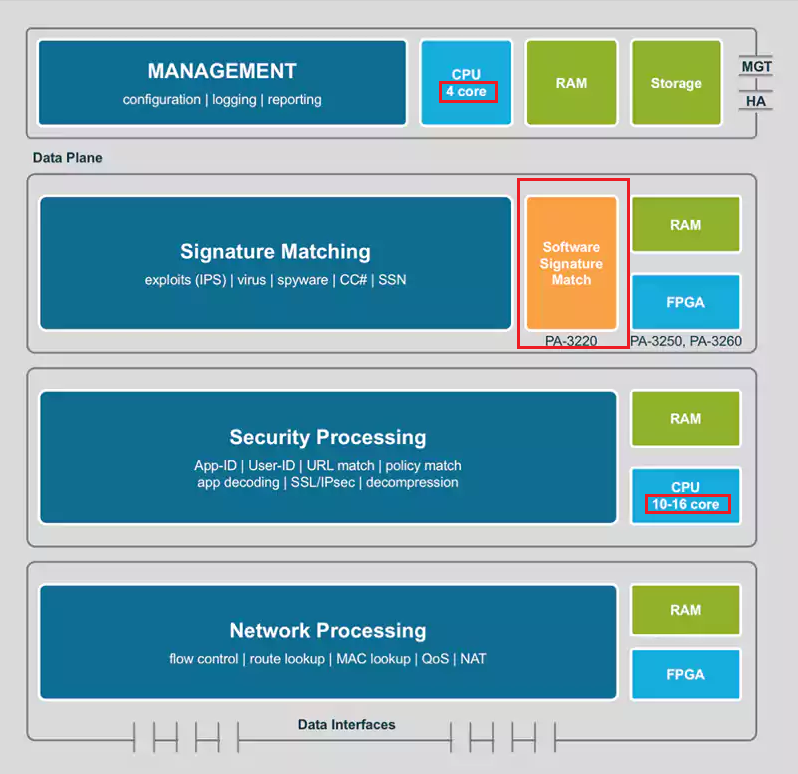

與先前推出的PA-3000系列的軟硬體架構相比,新發表的PA-3200系列在管理層的處理器核心,從雙核心增加到4核心;特徵比對的部份,PA-3220運用軟體處理的方式,而其他兩款機型仍是硬體處理;在安全處理作業上,這裡所配置的處理器核心,也從6核心大幅增長,提供10核心至16核心。

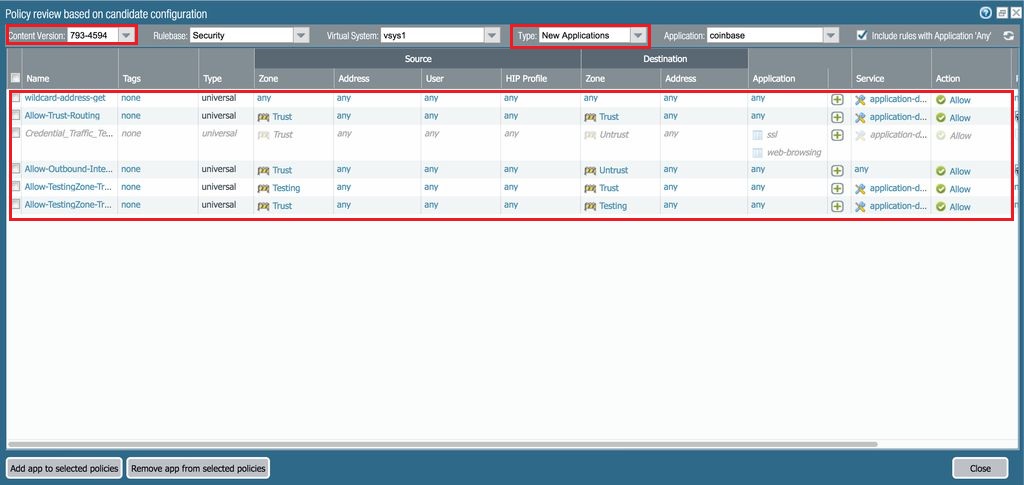

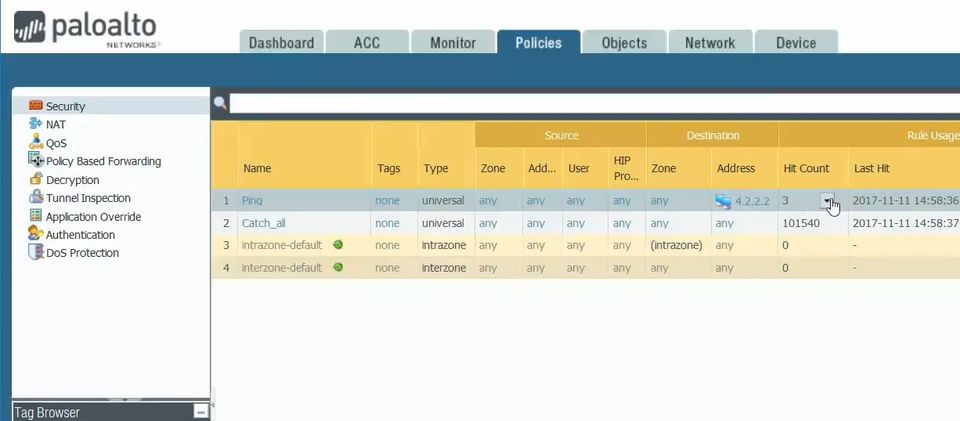

對於Palo Alto次世代防火牆特有的應用程式識別技術App-ID,PAN-OS 8.1也提供更多增進使用效率的特色。例如,提供更簡易的工作流程政策審視工具,讓管理者能夠以確信的態度,實施基於應用程式層級的控管,並且搭配政策使用次數統計追蹤(rule usage tracking)的功能,維持緊密、有效的安全政策。

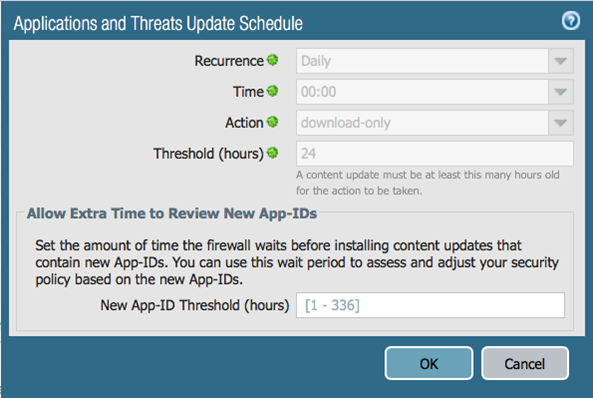

舉例來說,管理者可以針對新取得的App-ID,訂定個別的啟用門檻(預留一段等待確認時間),讓你能夠在這種暫時允許的情況下,仔細查看相關政策的內容變化,再決定是否進行更新,避免發布到設備的新App-ID,意外阻擋了原本允許的網路流量。

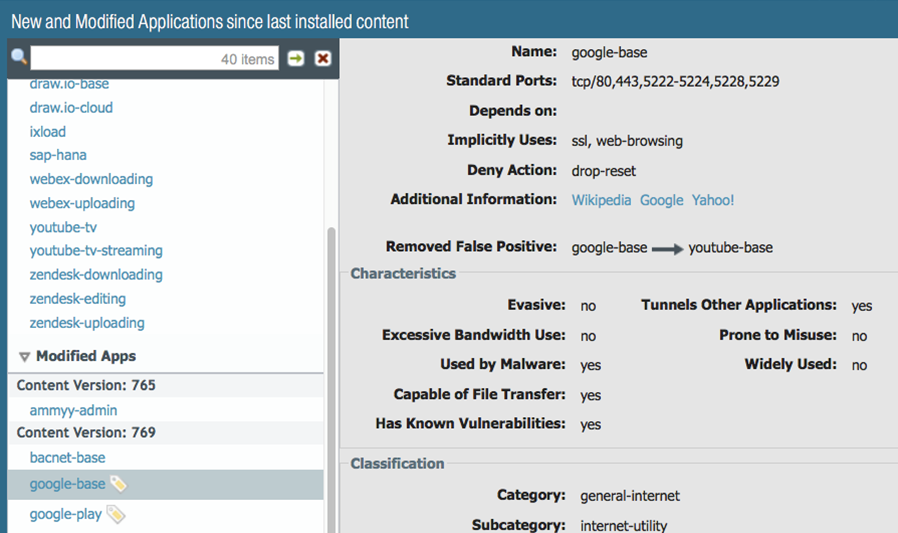

針對下載與安裝的內容更新,Palo Alto設備的管理者可以看到新增與修改的App-ID。以圖中的狀況為例,793-4894是下載且目前安裝的內容更新版本,我們可以點選右邊的「Review Policies」或是「Review Apps」,即可查看相關政策的清單,或是所能偵測與控管應用系統的細部資料。

上圖是點選「Review Policies」之後的呈現,管理介面列出793-4894版本對應的6條政策,以及各自涵蓋的來源、目的、應用程式、服務。

這是點選「Review Apps」之後的畫面,我們可以查看因為769版本的內容更新,而增加、修改的應用程式資訊。

在內容更新之後,管理者可以設定間隔幾個小時(也就是圖中的New App-ID Threshold)再新增AppID,,爭取更多能夠審慎評估的時間。

對於新進App-ID,你也可以建立個別政策,並且在網頁管理介面Application Command Center(ACC)當中,查看這類應用程式對應的網路流量活動。

此外,若要掌握政策在新增與變更App-ID之後的影響,PAN-OS 8.1也在設定頁面提供對應的資訊。

產品資訊

Palo Alto PAN-OS 8.1

●原廠:Palo Alto(02)7703-9080

●建議售價:廠商未提供

●新增機型:PA-220R、PA-3200系列、PA-5280

●支援公有雲服務平臺:AWS、Azure、GCP

●進階威脅偵測與預防新增特色:WildFire包含動態脫殼技術、支援SMB協定與RAR、7z等壓縮檔案格式,惡意軟體偵測涵蓋Linux與物聯網設備

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09