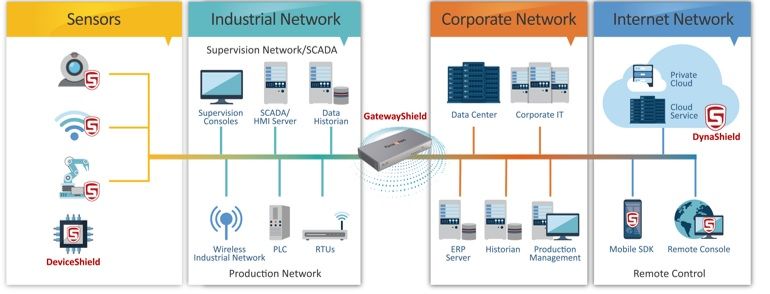

繼今年4月9日推出嵌入式裝置防護平臺DeviceShield,ForceShield在一週後舉行的RSA全球資安大會期間,接續發表另一套網路安全設備,稱為GatewayShield,號稱能夠以動態變形技術(Dynamic Transformation Technology),透過隨機化網路節點系統行為的作法,來保護企業內部網路、工控設備網路與網際網路等不同的連線環境,使其免於遭到任何已知或未知的漏洞濫用威脅、暴力猜測的密碼破解行為,以及殭屍網路的攻擊,而且設備本身無需更新特徵碼。

這套新推出的產品,本身是一臺桌上型的閘道設備,內部搭配了英特爾處理器、8 GB容量的記憶體,以及4個RJ-45接頭的GbE埠,可建置在攝氏零度到40度,以及相對濕度為5%到95%的環境。

ForceShield在今年台北國際電腦展期間,展出GatewayShield的設備外觀,上圖是正面的樣貌,標示了產品型號為GatewayShield 510,以及4個網路埠、Bypass狀態、電源與硬碟的燈號;下圖是背面的模樣,設置了1個WAN埠與4個LAN埠,以及2個USB 3.0埠。

在GatewayShield的防護下,所有相關的連網設備無需安裝代理程式,或升級系統韌體,如此一來,也縮小了這些節點暴露在外部威脅的範圍,相對地,也增加攻擊活動奏效的難度,以及所需要付出的代價。

相較於現行的網路安全閘道設備,可同時防護工業環境的解決方案並不多見,而使用動態變形技術來混淆連線設備的外在行為,進而達到限縮網路外露程度的目的。

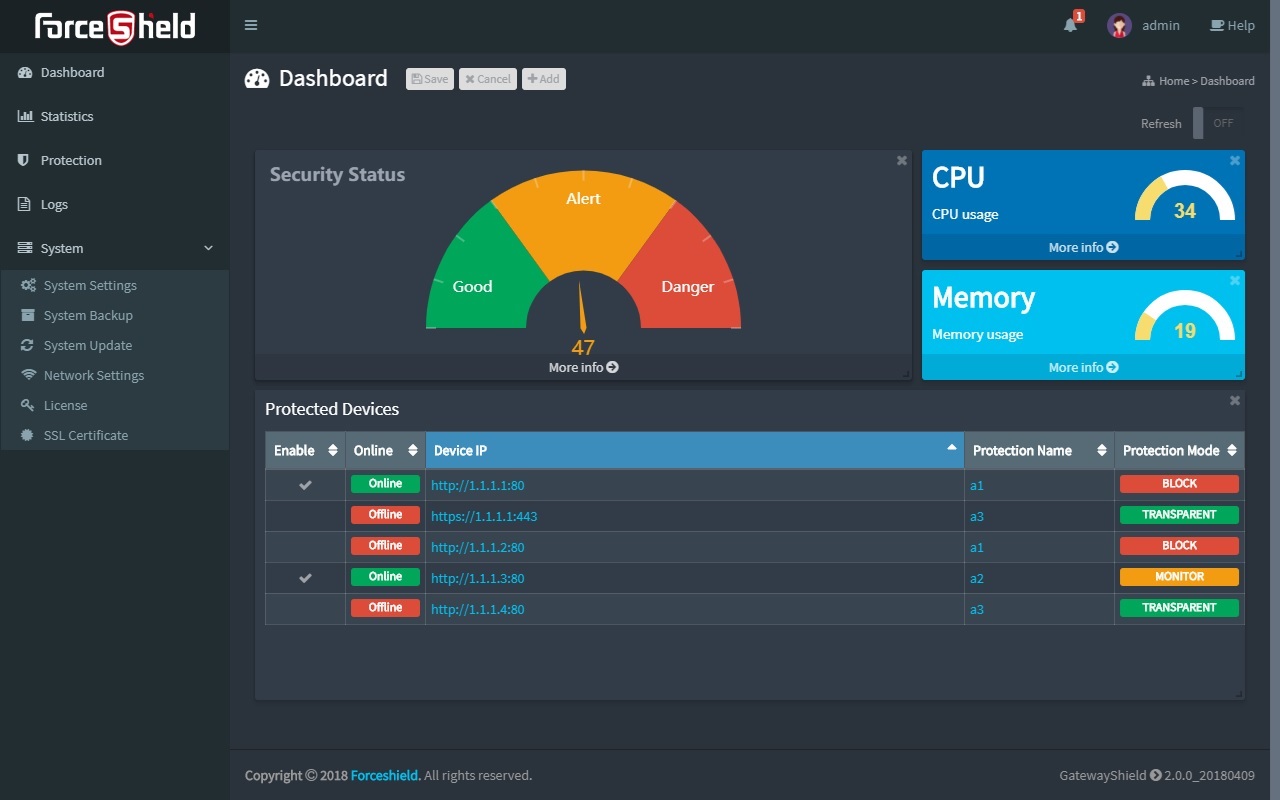

在GatewayShield的網頁管理介面當中,提供了儀表板的呈現,IT人員可快速查看整體安全狀態,也能瀏覽受保護的連網設備是否上線,以及各自套用的防護模式。

這是GatewayShield細部的安全狀態資訊呈現功能,管理者可切換至整體概要、攻擊狀態、伺服器狀態等三個分頁,以圖中的整體概要為例,我們除了看到簡要的安全狀態量測計圖表,以及4種存取請求的數量統計,底下也逐一列出每天的存取請求次數。

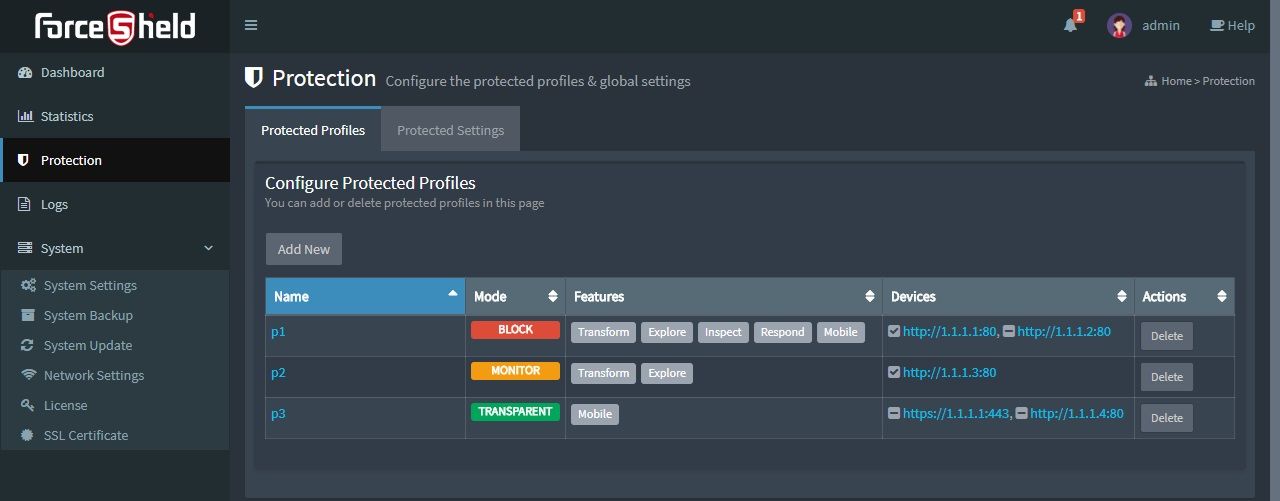

如果要檢視與調整GatewayShield的保護模式,我們可點選網頁管理介面的Protection,即可看到不同的模式項目,以及該模式所涵蓋的設備IP位址。

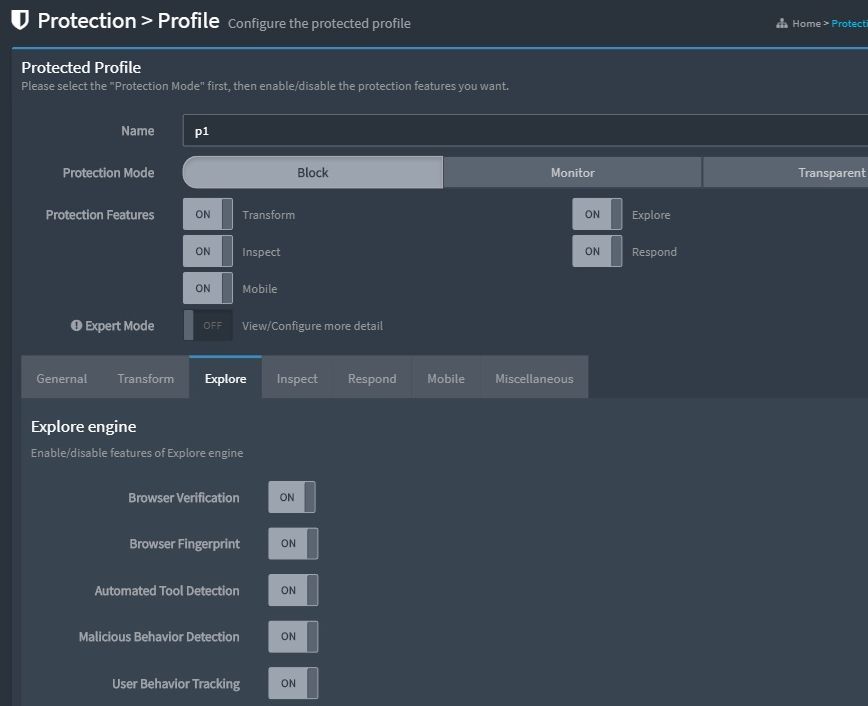

在細部的保護模式設定當中,我們可以先決定這是屬於何種性質的保護(阻擋、監控、透通);接著,針對指定的功能,選擇啟動或關閉,而而這些功能,似乎是基於ForceShield的一系列動態變形技術而成的,像是隨機化目標系統(Transform)、描繪攻擊者樣貌(Explore)、智能威脅評估系統(Inspect)、主動防禦(Respond)。

而在更底下的設定項目,則是根據通用功能、進階功能,以及上述這些功能提供各自的功能開關。

除了隱匿連網設備,防止自動化的滲透與漏洞攻擊行為之外,GatewayShield還能夠與企業現行的資安管理系統,進行協同合作。例如,可運用Syslog協定,將自身系統日誌傳送到安全事件管理系統(SIEM);透過命令列或是RESTful API等介面,整合到安全自動化與調度指揮系統(Security Automation and Orchestration,SAO)。而在這樣的搭配之下,企業對於這些設備,可以掌握其暴露在外的網路服務類型、設備行為的安全防護水準,以及強化管理的程度。

針對工業控制系統類型的連網設備,提供三大層面防護

GatewayShield所保護的面向,主要是在其背後的OT類型的連網設備,像是資料擷取與監控設備(SCADA)、工業控制系統(ICS)、可程式邏輯控制器(PLC),而且,當中實施網路防護的作法,也有別於傳統保護個人電腦、伺服器網路存取的作法。

圖中是ForceShield公司的三大產品線,我們這次介紹的GatewayShield,所針對的目標主要是各種單一用途的設備,例如,工業控制系統、居家與辦公的物聯網設備、建築物自動化系統、IP攝影機、醫療照護設備,而且,顧名思義,是以閘道的架構搭配透明反向代理的方式,讓這些亟需保護的連網設備所在的區域網路流量,能夠流經ForceShield,之後,即可實施進階保護,因應弱點濫用、密碼填充與殭屍網路等攻擊。

由於這些僅提供固定功能的OT設備,每天所執行的行為皆是固定、單純,而且都在可預期的範圍內,控管層面較少,也更為集中,可做好防護的機會更高,而且不需要耗費太多資源。

相較之下,如果要保障提供各種用途的個人電腦、伺服器,需要考量的情境更為廣泛,因為一般使用者每天在電腦的操作行為,即使有其固定模式,但是他們可能經常瀏覽不同的網站、執行形形色色的應用程式,管控難度相對較高,也需要非常多資源才能做好保護。

而目前GatewayShield提供的功能,除了基於ForceShield產品一貫的動態變形技術,建置架構相當特別,採用透明反向代理(Transparent Reverse Proxy)的模式,設備本身有一個網路介面具有旁路(bypass)功能,並讓進出OT網路環境的所有流量經過GatewayShield,扮演橋接的角色,一旦出現80埠、443埠或指定網路埠的流量時,會自動引導至代理伺服器裡面,執行處理與保護的工作,當中主要有三大功能面向:

1.保護設備管理介面

對於OT連網設備而言,最容易受到攻擊的部份就是管理介面,而且,目前有許多惡意程式會運用事先收集好的帳密資料,不斷重複嘗試登入設備的管理介面,或是利用命令列、網頁介面的漏洞來滲透,就算在這裡設置了防火牆或網路隔離設施,可能還是會開放相關的通訊埠,讓管理者能夠連入。

然而,OT連網設備相當多,若以特徵比對的方式來防堵惡意攻擊,難度相當大,因為需要產生非常多的特徵碼來涵蓋所有設備,而且,就算這些資料和控管原則都齊備了,資安設備可能也無法負荷所有的偵測處理作業。

對此,ForceShield技術長林育民表示,他們將動態幻象技術製成縮小版,放在GatewayShield裡面,將受保護設備的管理介面不斷變化,隱藏可能受到攻擊的入口,由於動態變換的工作量是固定的,所以不會因攻擊種類、設備數量的增加,而需要持續擴充對應的特徵碼,所以,能夠做到相當輕量的保護。

2.偵測異常

在GatewayShield的建置架構中,當網路流量經過它時,會識別每一臺連網裝置的形態與類型,並且學習起來,找出單一性,之後,就可以根據這樣的資訊來判斷出異常,例如軟體是否遭到修改或異動。如果用戶允許使用雲端服務的架構,ForceShield還可以比對他們所收集到資料,針對連網裝置的狀態來進行分析,確認與同廠牌、同型號、採用相同版本韌體的產品之間,是否維持一致,若發現不同,表示此款裝置受到感染或攻擊的可能性很高。

而由於GatewayShield所要識別的裝置環境,主要是功能較為有限的工業控制系統設備,比起一般多用途的個人電腦或伺服器,要單純許多,因此,相關的資料分析作業不會太過繁重。

3.隔離

在上述的異常偵測機制之後,GatewayShield對於受到攻擊或感染的設備,會執行隔離網路的措施,不讓整個網路因為這些出現問題的設備,而受到影響。

就效能而言,GatewayShield目前的配備,可以保護兩百多臺連網裝置,因為僅針對網頁登入介面的部份,而這些裝置的網頁介面程式碼,也是相對簡單;同時,也會將一些JavaScript程式碼部署到用戶端的個人電腦當中,趁機分攤一些動態變換處理的工作量。

如果從用戶端的角度來看GatewayShield整體處理流程,會是如何進行?

當用戶透過瀏覽器發出請求,經過GatewayShield,若系統此時確認這是一個合法的請求,然後,就會繼續連到背後的應用伺服器,去把網頁擷取下來,而在這些資料回傳之前,會預先嵌入內容Token、驗證金鑰,以及探針程式(Probe),之後再做動態變換,接著傳到用戶端。

而在這樣的架構下,如果「用戶端」本身其實是自動化的(惡意)程式,可能會因看不懂這樣的內容而無法繼續進行下去;如果是一套正常運作的瀏覽器,就會打開內容並執行JavaScript,接著,會去收集用戶端環境資訊,例如,檢查所開啟的瀏覽器是否已安裝一些異常的外掛程式,或是按鍵精靈之類的自動程式,以及側錄使用者操作歷程的螢幕畫面。

一旦GatewayShield偵測到上述狀況,會把使用者輸入的帳號、密碼予以加密,下一步會再基於系統的人工智慧引擎來判斷,若出現不法情事就會自動阻擋,或是採取陷阱、誘捕等作法,將這些惡意軟體的活動引入之後,使其無法逃脫;反之,若系統判斷為合法的網頁存取請求,會繼續執行相關流程。

GatewayShield與其他ForceShield產品,都是基於動態變換技術而生,具有圖中的四種共同特色,其中又以轉換(Transform)最為特殊,能夠透過隨機化處理,讓受保護設備的外顯狀態處於動態變化的樣貌,並且輔以交易內容加密與網頁內容Token、,來確保網頁機密性與唯一性,提供先期預防的效果。

而市面上其他端點與網路資安防護系統,所側重的流量分析、異常行為偵測,以及即時處理功能,GatewayShield也提供了探查(Explore)、檢測(Inspect)、反應(Respond)等特色,來逐一因應,同時兼顧了事中與事後的察覺與處理。

產品資訊

ForceShield GatewayShield

●原廠:ForceShield(02)2511-7058

●建議售價:廠商未提供

●產品形式:硬體設備

●外觀尺寸:桌上型機箱,寬300公釐、深145公釐、高44公釐

●系統硬體配置:英特爾處理器、8 GB記憶體、4個GbE埠

●適用環境:運作溫度為攝氏0到40度,相對濕度5%到95%(未凝結)

●可防護的連線環境:TCP/IP網路、工業控制系統網路(SCADA、DNP3及Modbus等)

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10