以端點偵測與反應系統(EDR)著稱的Carbon Black,在2019年10月由VMware併購,該公司也成立資安事業群由Carbon Black執行長Patrick Morley擔任總經理,向時任VMware營運長的Sanjay Poonen報告,藉此建構VMware資安解決方案,協助VMware客戶獲得進階的網路安全保護,以及深層的行為分析,進而阻擋複雜的攻擊行為、加快反應速度。

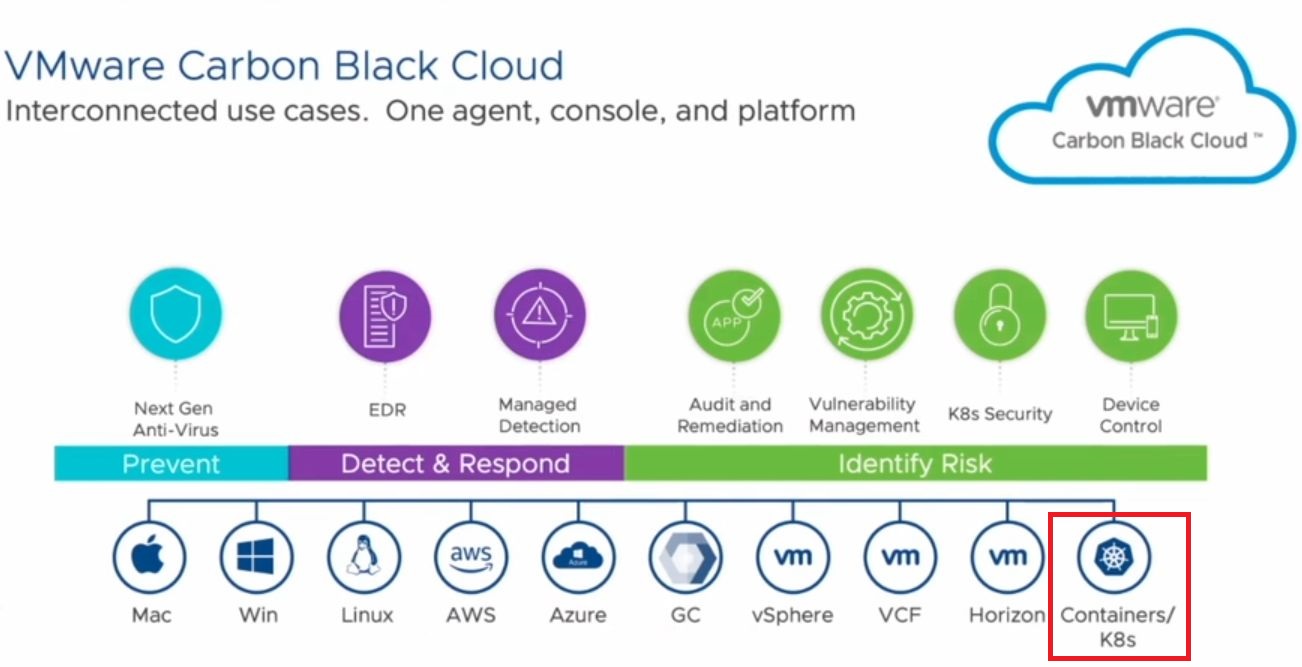

Carbon Black旗下眾多解決方案也因併購關係而改名,舉例來說,原本透過雲端服務提供的端點防護平臺(EPP)Cb Predictive Security Cloud,更名為VMware Carbon Black Cloud(CBC或CB Cloud),可同時提供次世代防毒、弱點管理、端點偵測與反應系統、稽核與矯正、代管型偵測與反應系統(MDR)。到了2020年10月與12月,陸續推出Carbon Black Cloud Workload、Carbon Black Cloud Container,分別對應vSphere伺服器虛擬化環境執行的工作負載,以及在多個Kubernetes叢集執行的工作負載。

在2021年4月,VMware宣布推出強化容器與Kubernetes安全性的解決方案,也就是Carbon Black Cloud Container,憑藉著Carbon Black Cloud Workload的技術,此時新增的容器與Kubernetes保護功能,可建置在持續整合與持續交付(CI/CD)的流程中,在應用程式部署至線上生產環境之前,可進行分析與控制,因而可針對Kubernetes環境當中執行的容器化應用程式,提供更良好的安全性,深入企業軟體開發生命週期的上游,擴展雲端工作負載保護範圍。

資安團隊可透過Carbon Black Cloud Container的協助,而能在開發流程的早期階段,及早掃描容器與Kubernetes的組態檔案,提供足夠的透明度,突顯當中是否具有資安漏洞,並藉此持續提供安全、遵循法規要求的雲端原生環境,進而守護應用程式與資料。

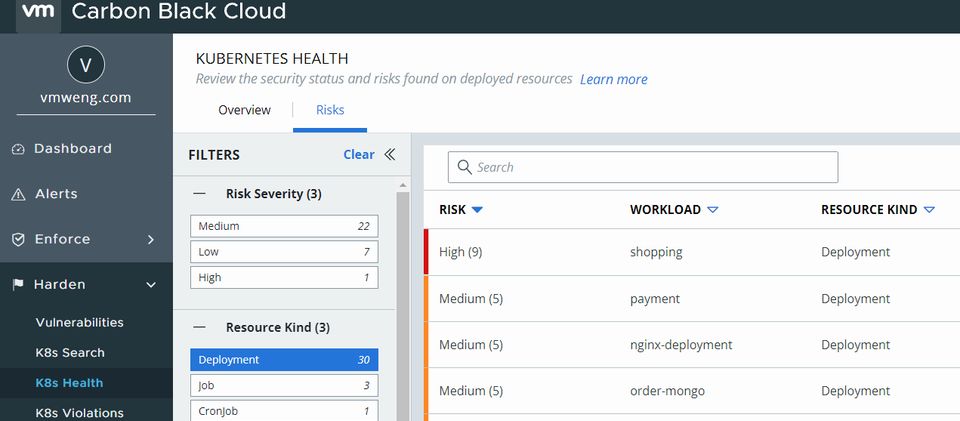

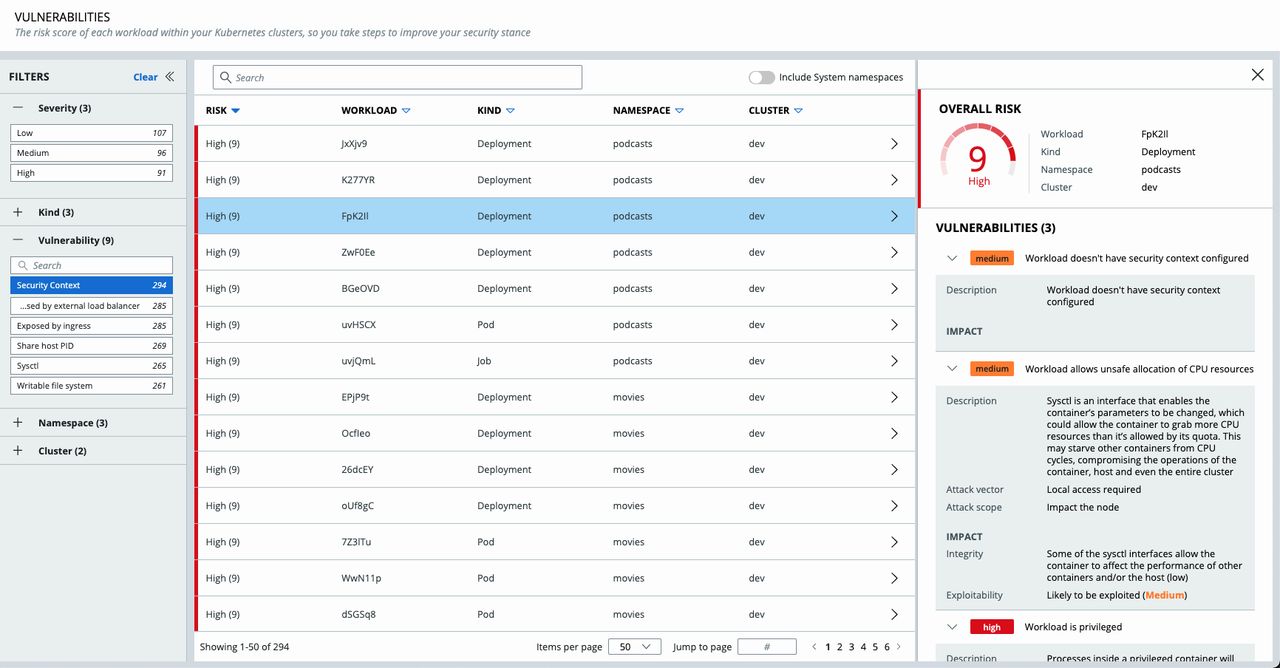

在這個時期的Carbon Black Cloud Container,主打4大特色。首先是提供資安態勢儀表板,用戶在此可同時檢視漏洞與不當組態設定,縱觀Kubernetes工作負載的資安態勢全局。資安團隊與DevOps團隊可透過自定查詢探查Kubernetes工作負載組態,深入了解相關的資安狀態與治理程度,而能遵循政策與法規要求。

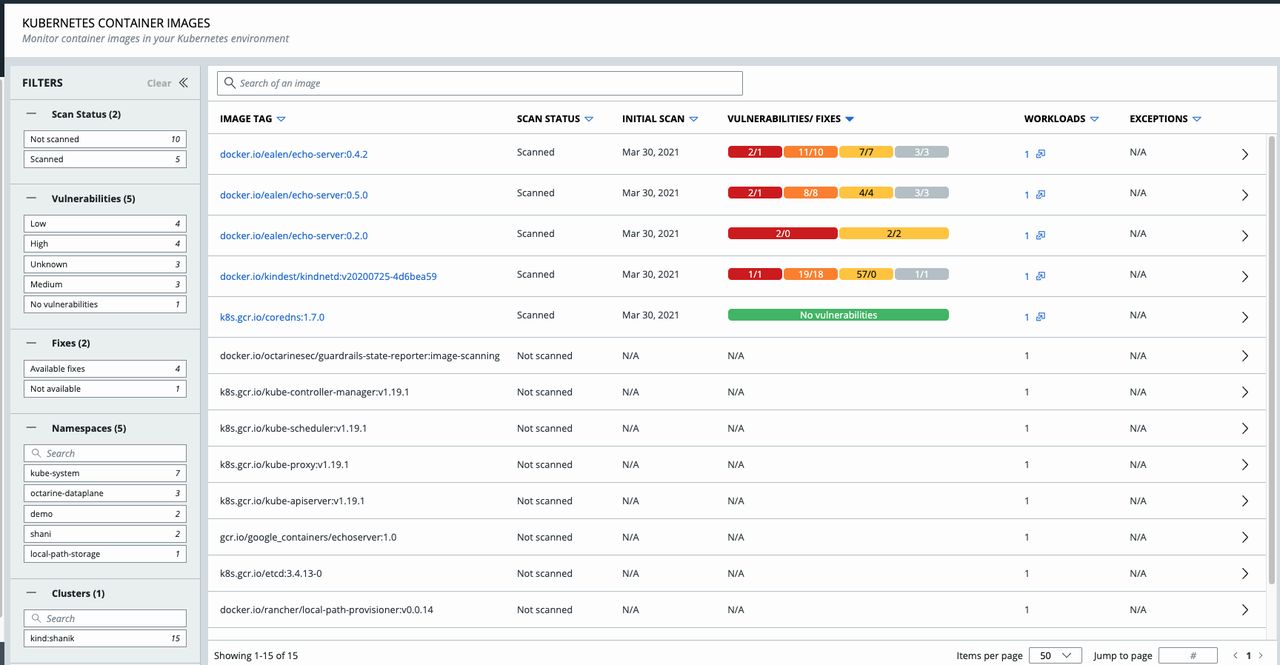

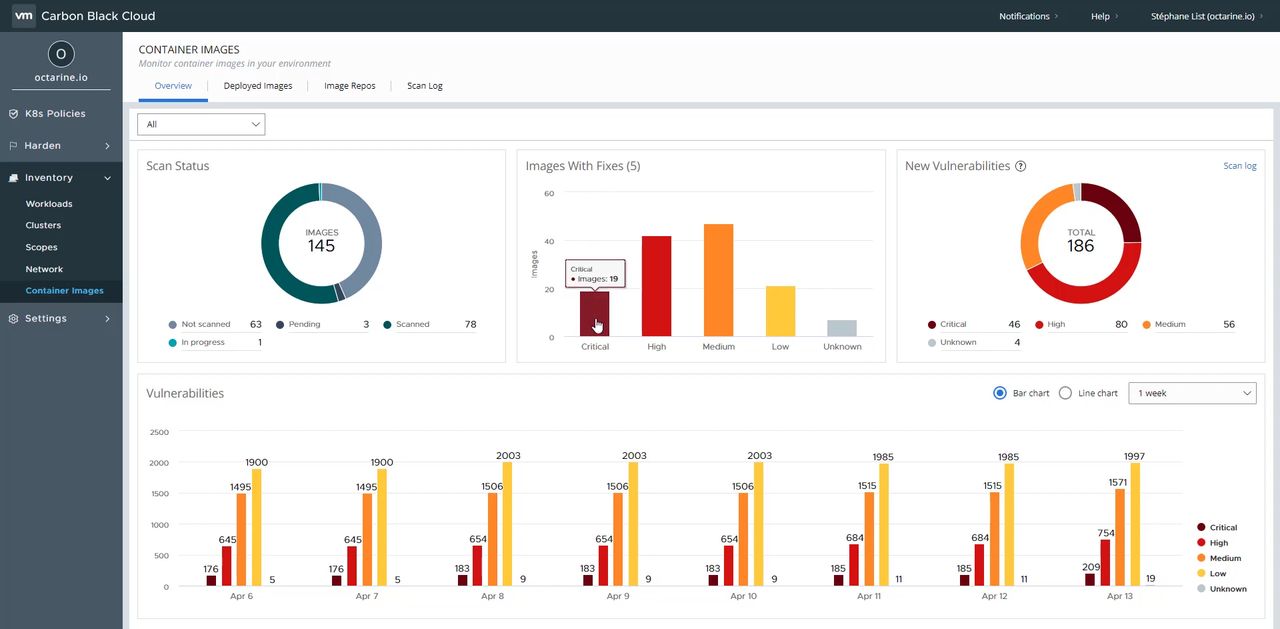

第二是容器映像掃描與強化,企業的資安團隊與DevOps團隊能夠在此掃描全部的容器映像,辨識是否存在資安漏洞,並且限制可用於線上正式環境的映像登錄服務與儲存庫。這些團隊的IT人員可設定資安與政策遵循的最低標準,產生政策遵循度的統計報告,並且依循全球網際網路安全中心(CIS)訂定的資安基準,以及Kubernetes最佳實務。

第三是排定風險評估的優先處理順序,此處提供的資安漏洞評估,能協助資安團隊與DevOps團隊審視正式上線環境執行的系統映像,並且限制批准的映像才能進行部署。透過掃描Kubernetes的資產清點與叢集,資安團隊能運用這項功能來排定風險評估項目,以便進行資安漏洞的偵測與預防。

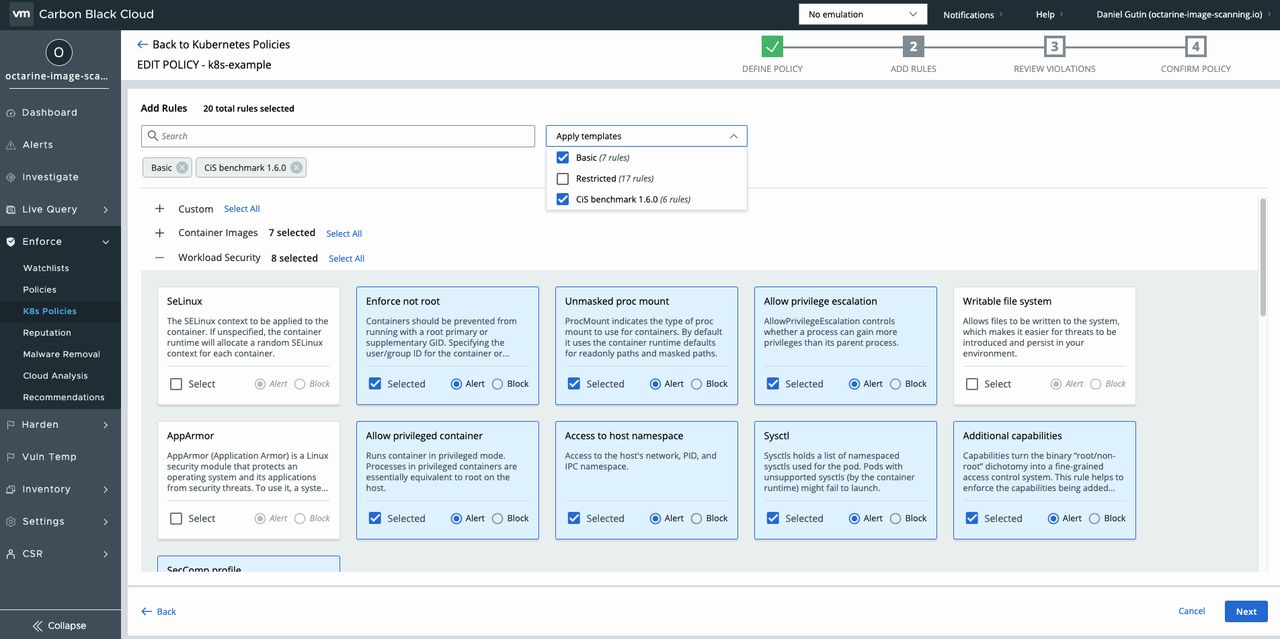

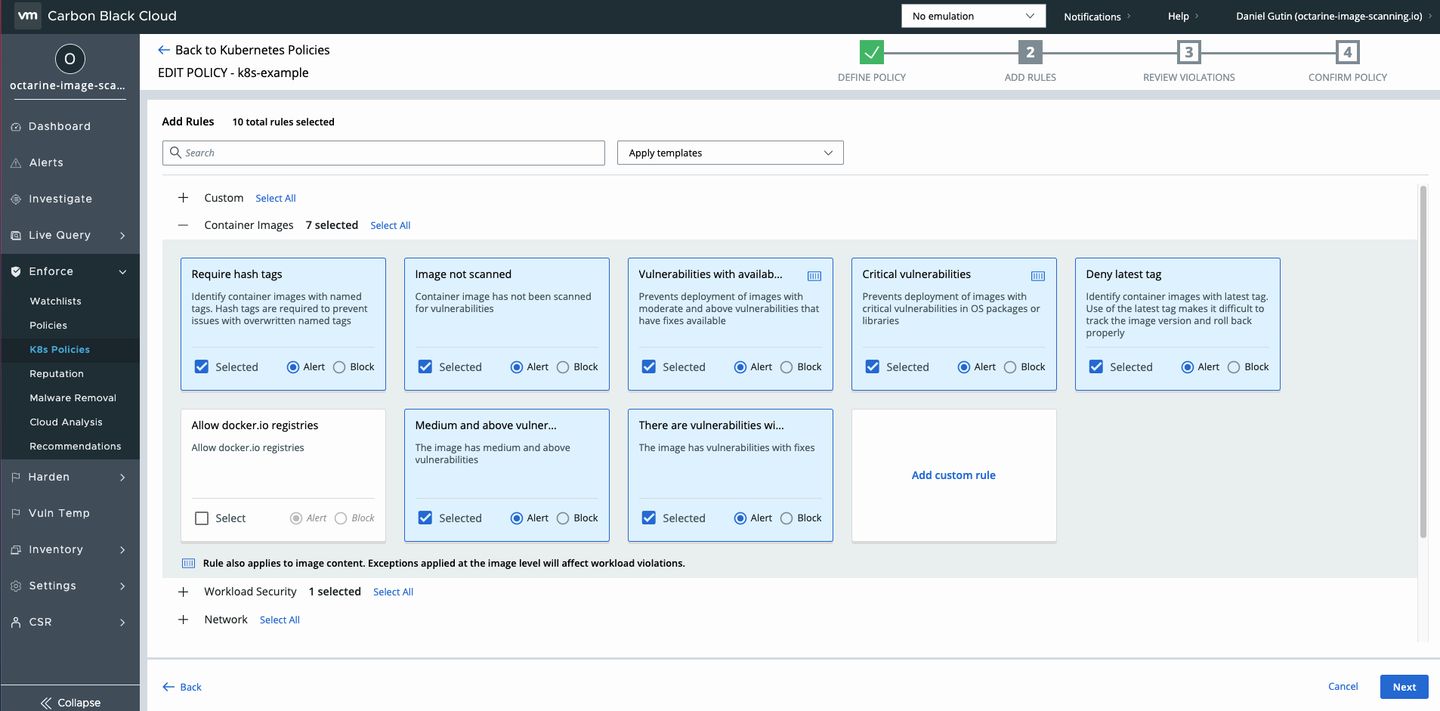

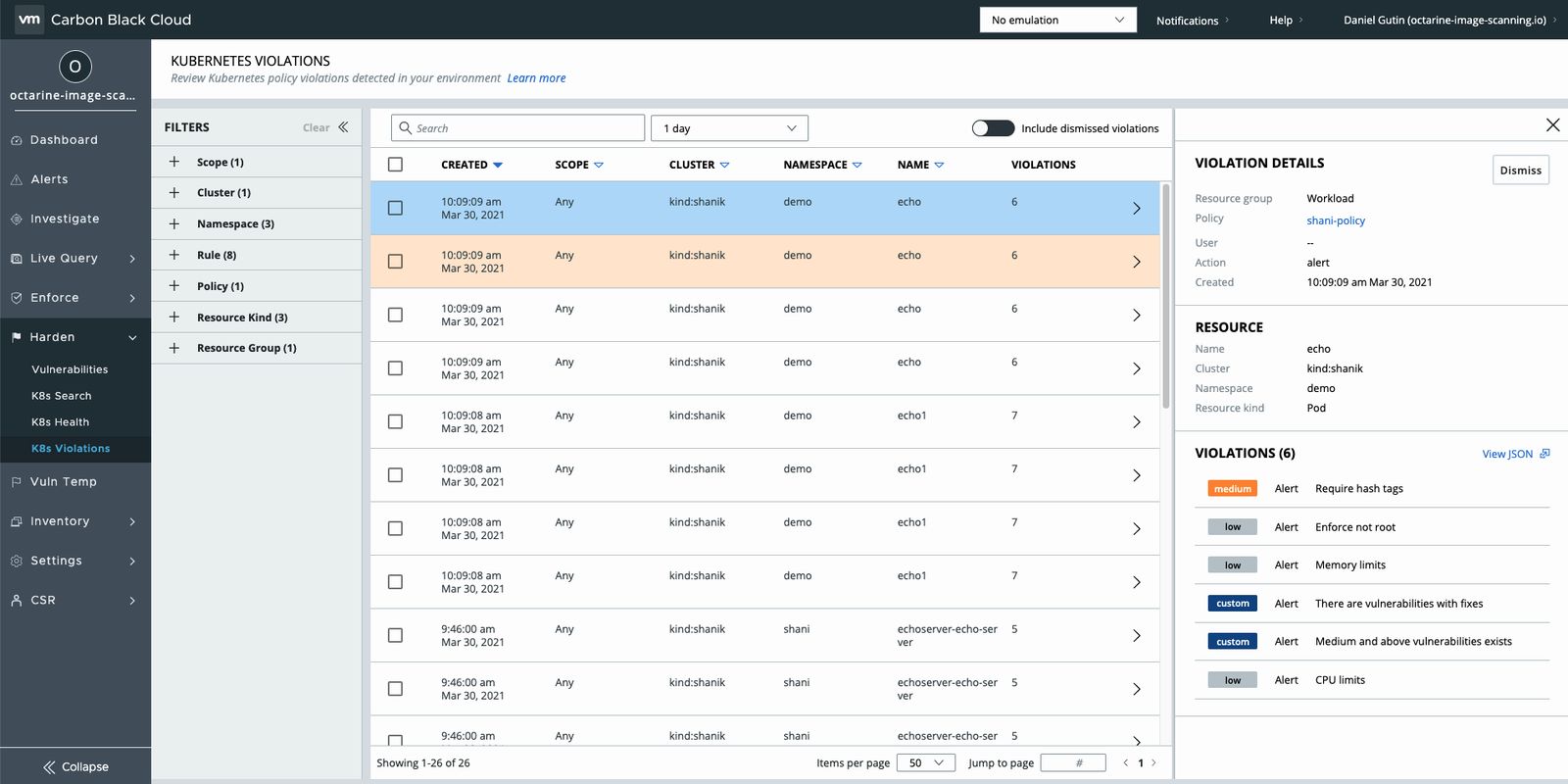

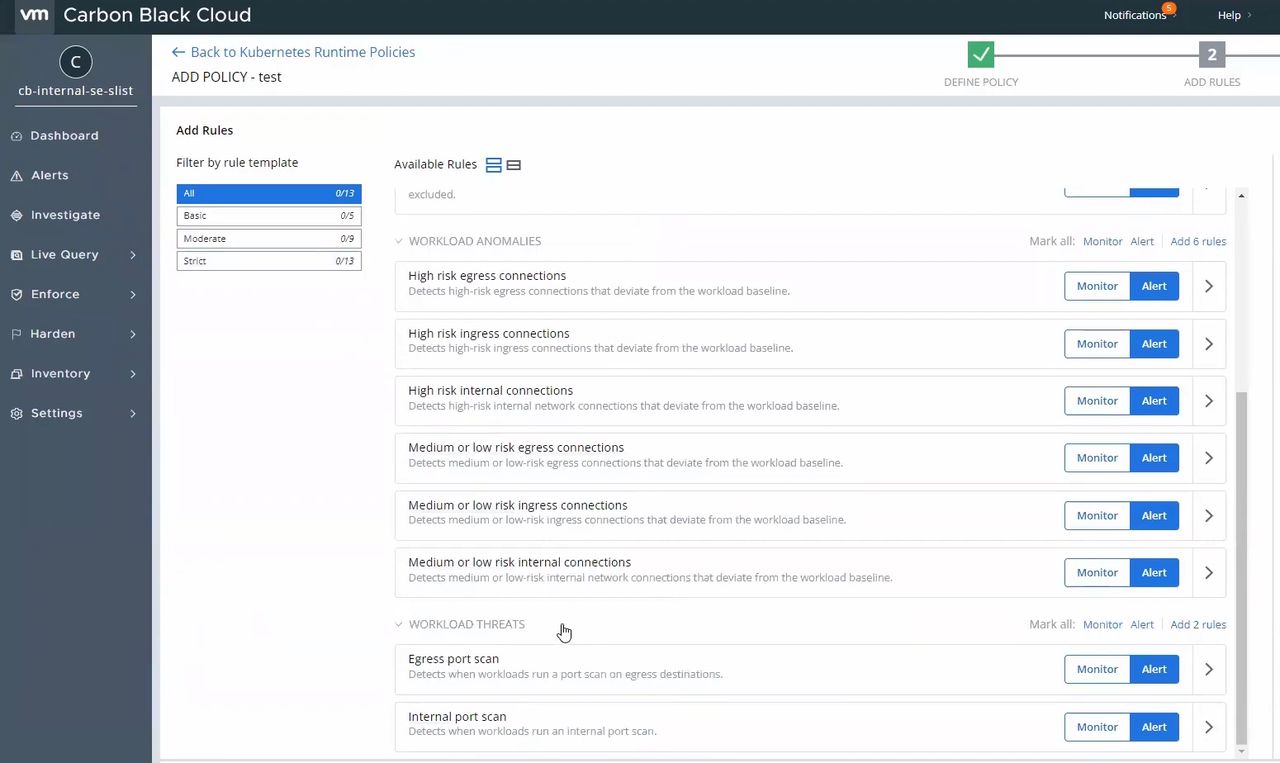

最後一項特色是政策遵循自動化,資安團隊能走入應用程式開發的上游,提升政策遵循度統計報告的產生效率,並依循NIST這類產業標準與用戶本身的組織需求,以便自動建立政策。VMware提供的此項技術對於部署至企業叢集的工作負載,提供控管與狀態揭露功能,可實現Kubernetes組態的完整性,若出現例外狀況,企業也能自定政策來執行阻擋或警示,強制保護組態安全性。

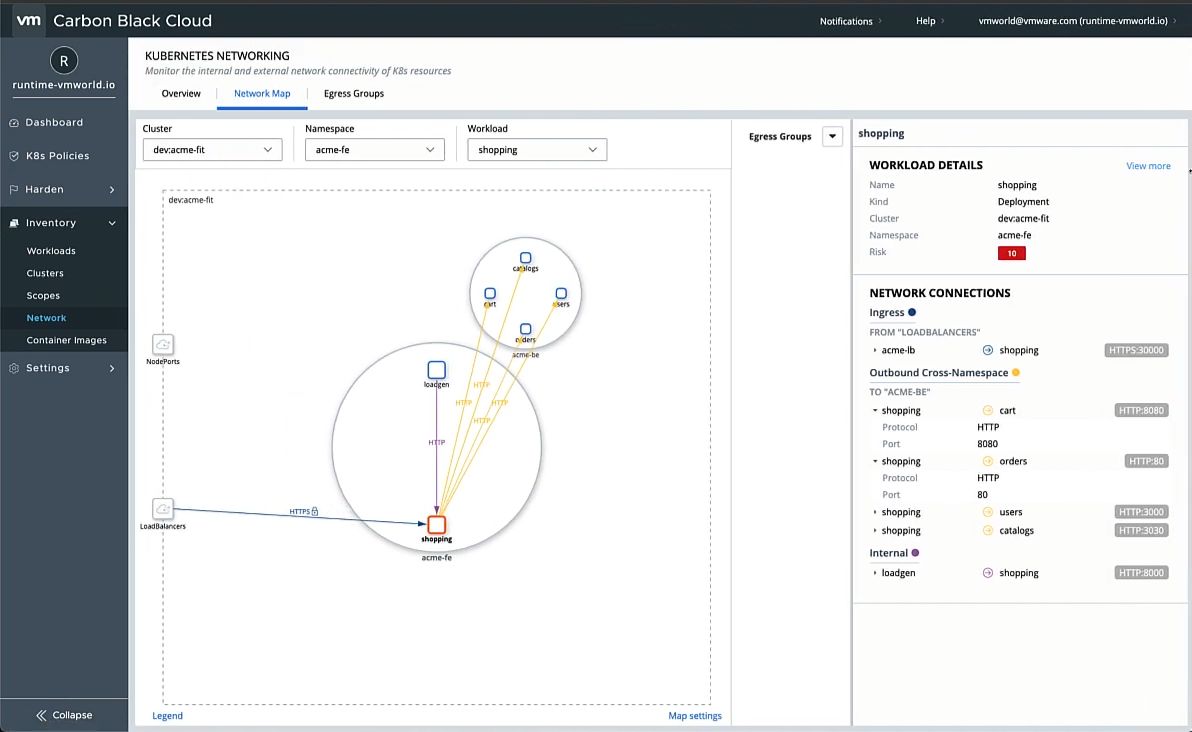

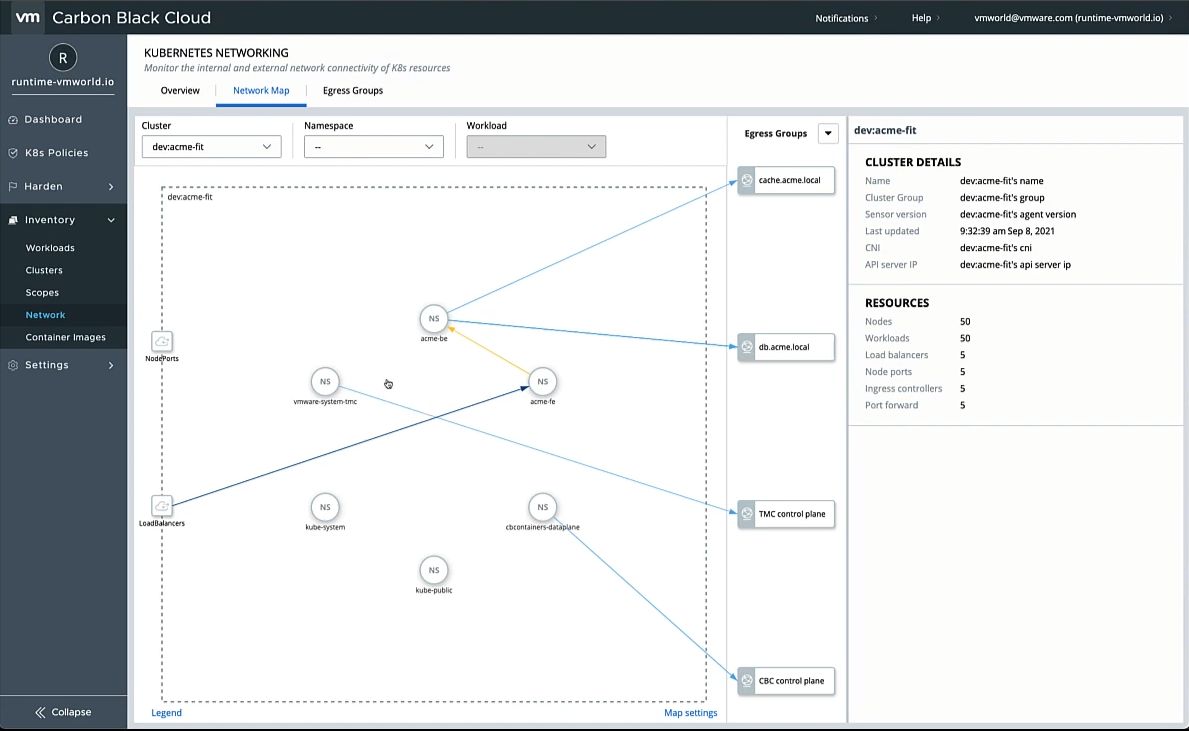

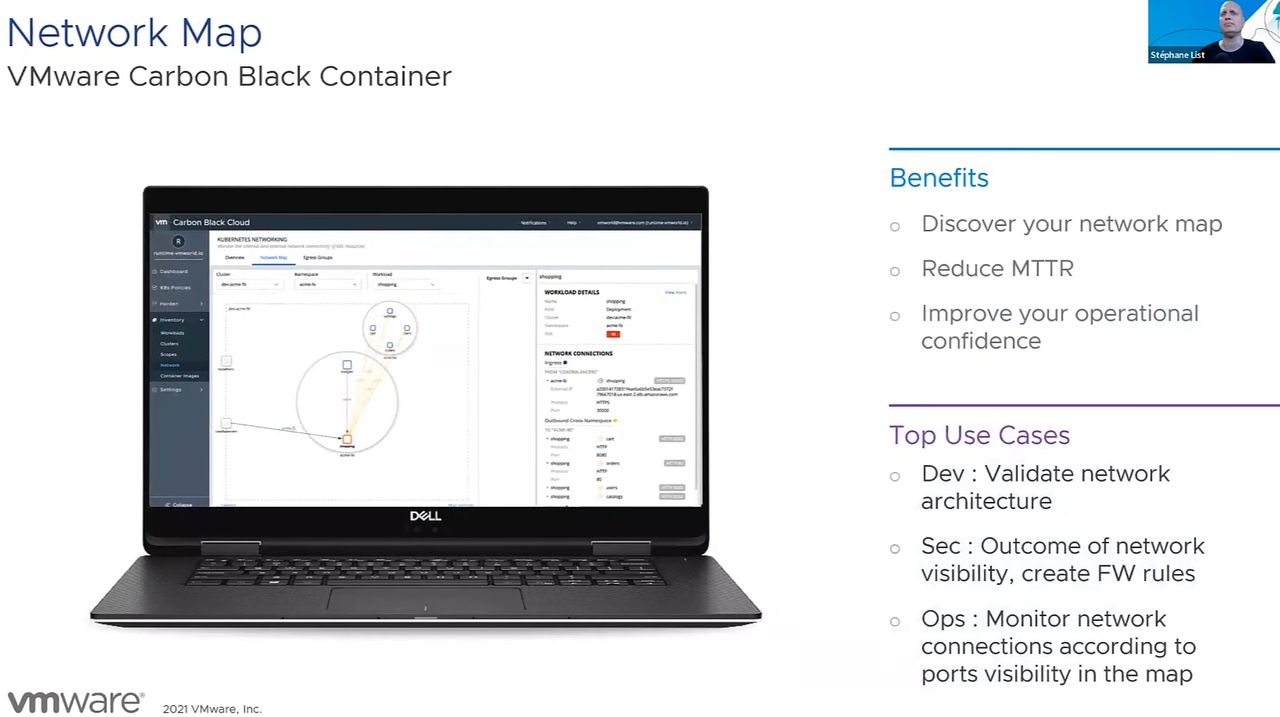

同年10月,Carbon Black Cloud Container推出新版(2.0),增加網路能見度地圖功能(Network Visibility Map)的功能,可針對正在執行的工作負載提供清楚的能見度與前後脈絡,能協助用戶理解不同工作負載的網路連線,以及搭配的外發連線(egress connection)、引至外部來源、如何耗用服務,IT團隊可以更了解Kubernetes叢集的連線關係,以及安裝的應用程式組態。

相對而言,有了網路能見度地圖,我們能藉由整個應用程式架構的單一地圖,來檢視這些工作負載使用的眾多連線。同時,我們也能建立專屬外發型群組對群組(egress group-to-group)的內部或外部IP已知位址,對其進行存取的許可。

若要以更明白的方式檢視應用程式連結狀態,我們可以在地圖上濾掉各種連線,移除系統命名空間,或是排除已加密或未加密連線。

在此同時,VMware也宣布此套解決方案支援的眾多平臺。首先是Kubernetes,包含該公司發展的Tanzu Kubernetes Grid,以及多家公有雲服務的Kubernetes容器代管平臺,像是微軟Azure的AKS、Google Cloud 的GKE;其次是作業系統,例如,Ubuntu、Amazon Linux,以及Linux系統核心4.8;第三是關於容器網路介面(CNI),Calico、 Antrea,以及Amazon VPC CNI、Azure CNI、GKE CNI等,均在支援之列。

到了今年3月,VMware預告4月將推出新的容器執行時期(container runtime)安全功能,並且是在Carbon Black Cloud Container的Advanced Bundle版本提供。

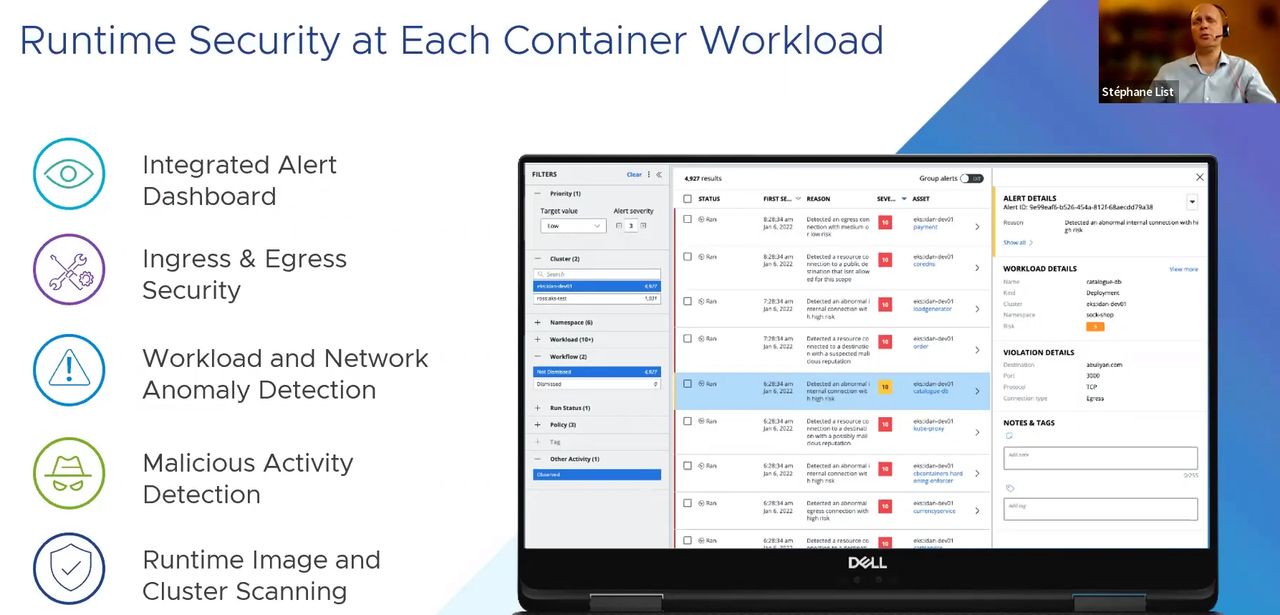

本次VMware發布的容器環境新防護特色有6種,首先是執行時期叢集的系統映像掃描功能,資安團隊與DevOps團隊能將執行時期的弱點掃描作業,改為自動處理,也能運用自定政策來減少風險,以及確保正在執行的容器,所用的系統映像是安全的。值得注意的是,系統映像掃描能力一旦擴充之後,無論Kubernetes叢集是執行在內部網路或雲端環境,用戶均能掃描當中所用的系統映像。

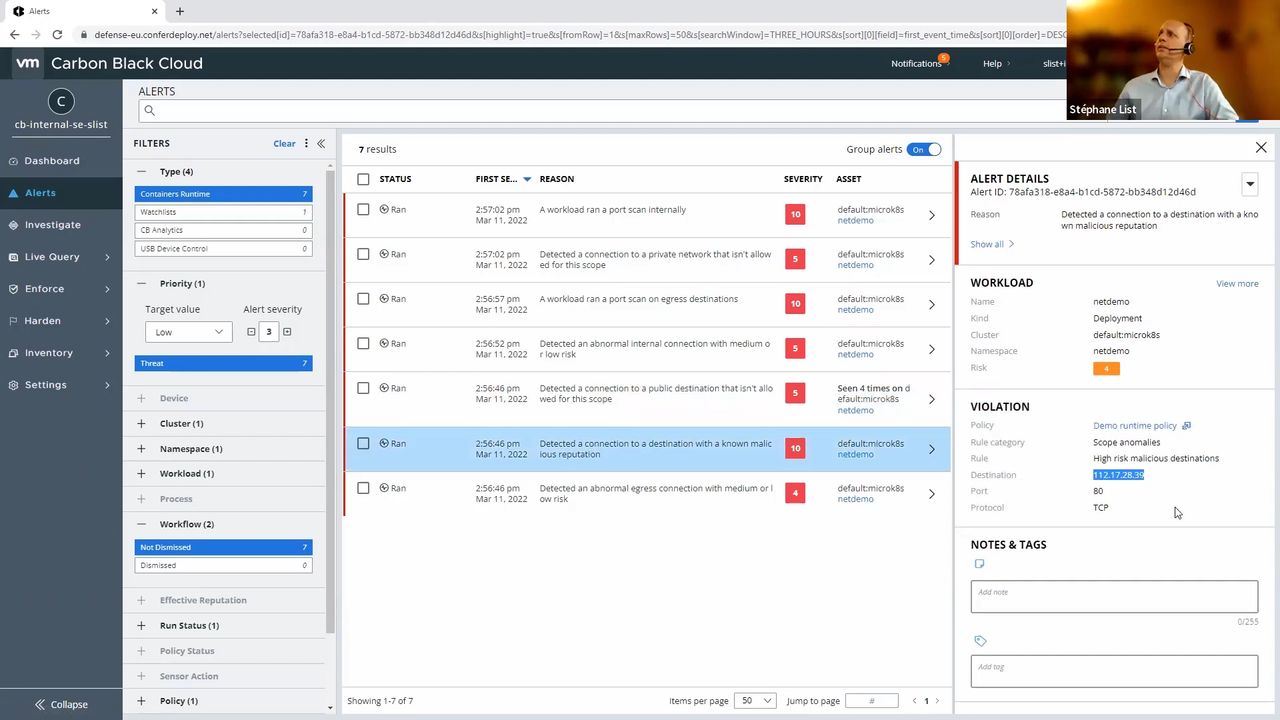

第二是整合警示的儀表板介面,此項特色可協助資安團隊檢視事件,也能突顯執行時期環境的異常狀況,針對主機與容器的層級,提供更快的事件調查與交互關連處理能力。

第三,Carbon Black Cloud Container也加入Kubernetes能見度對應功能(visibility mapping),可協助資安團隊與DevOps團隊快速了解預先部署應用程式的組成架構,能夠辨識外發目的地(egress destination)、潛在的違反工作負載政策行為,以及具有漏洞的系統映像。

第四,提供工作負載異常偵測的功能,可運用人工智慧技術將網路模組予以標準化,並對SecOps團隊發出警告,通知他們注意這個模組出現的任何偏差,此舉對於設定新的工作負載是至關重要的。

第五,具備外發與注入的資安防護,VMware新增了外部來源能見度,能直抵Kubernetes服務,而且可以根據IP位址與行為資料,輕鬆偵測惡意的外發連線。

最終特色則是威脅偵測技術,能幫助用戶掃描開放的網路埠,檢查資安漏洞,快速查看是否在當地有橫向攻擊正在進行。若攻擊者嘗試濫用一支資安漏洞,以及進行下次的橫向移動,VMware在此將採取多種手段,以便防止滲透,內部網路埠掃描及外發的網路埠掃描也會引發警示。

產品資訊

VMware Carbon Black Container

●原廠:VMware

●建議售價:廠商未提供

●套裝版本:Essentials、Advanced

●支援容器環境:Essentials版支援Kubernetes開放原始碼版本、紅帽Open-Shift、VMware PKS/ Tanzu Kubernetes Grid、Google Kubernetes Engine(GKE)、Azure Kubernetes Service(AKS)、Amazon Elastic Kubernetes Service(Amazon EKS),Advanced版額外支援SUSE CaaS Platform/SUSE Cloud Application Platform、Rancher

●叢集資源使用量:1顆處理器核心、600 MB記憶體

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09