今年2月,我們首次介紹Red Hat容器安全解決方案Advanced Cluster Security for Kubernetes(RHACS),當時提供的是3.68版,到了9月底,已推進到3.72版。

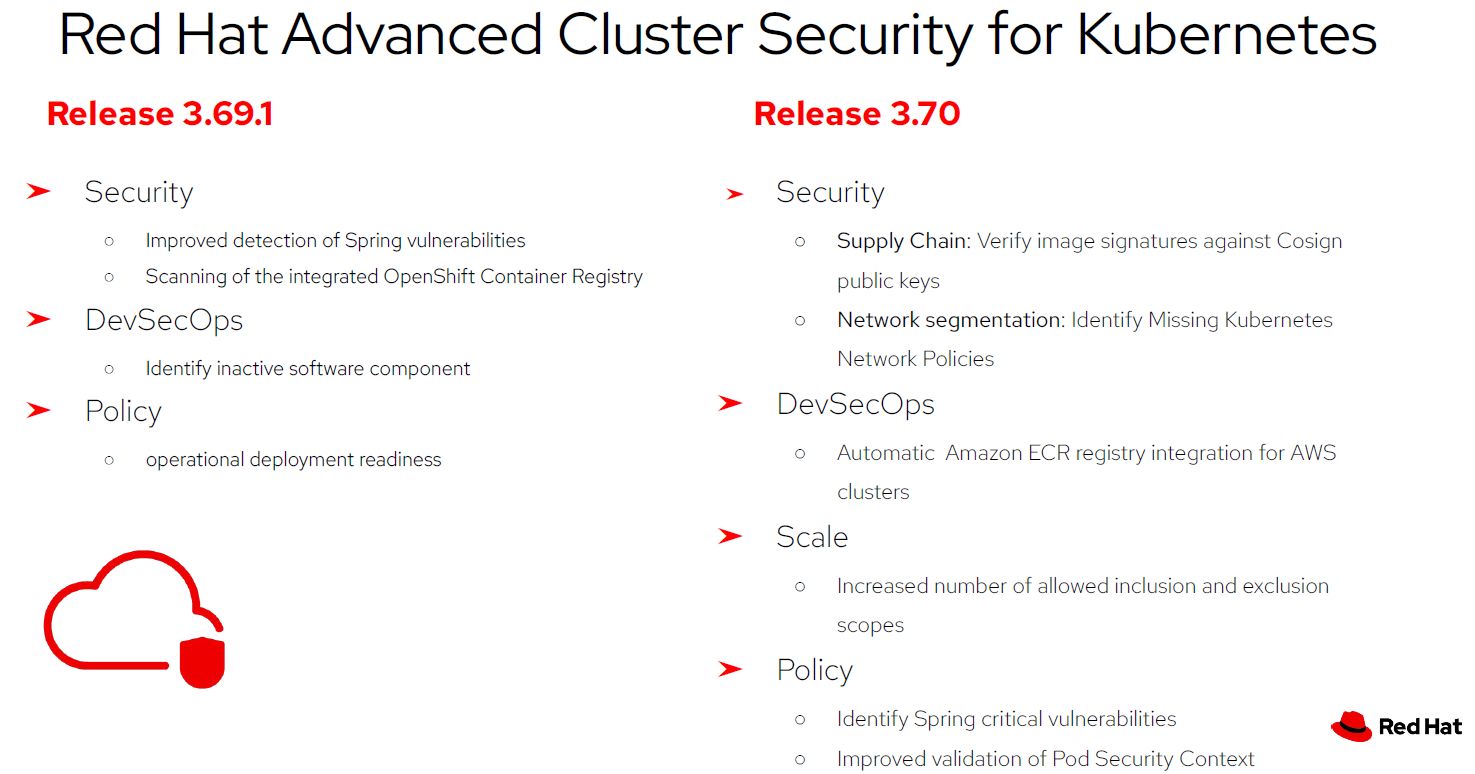

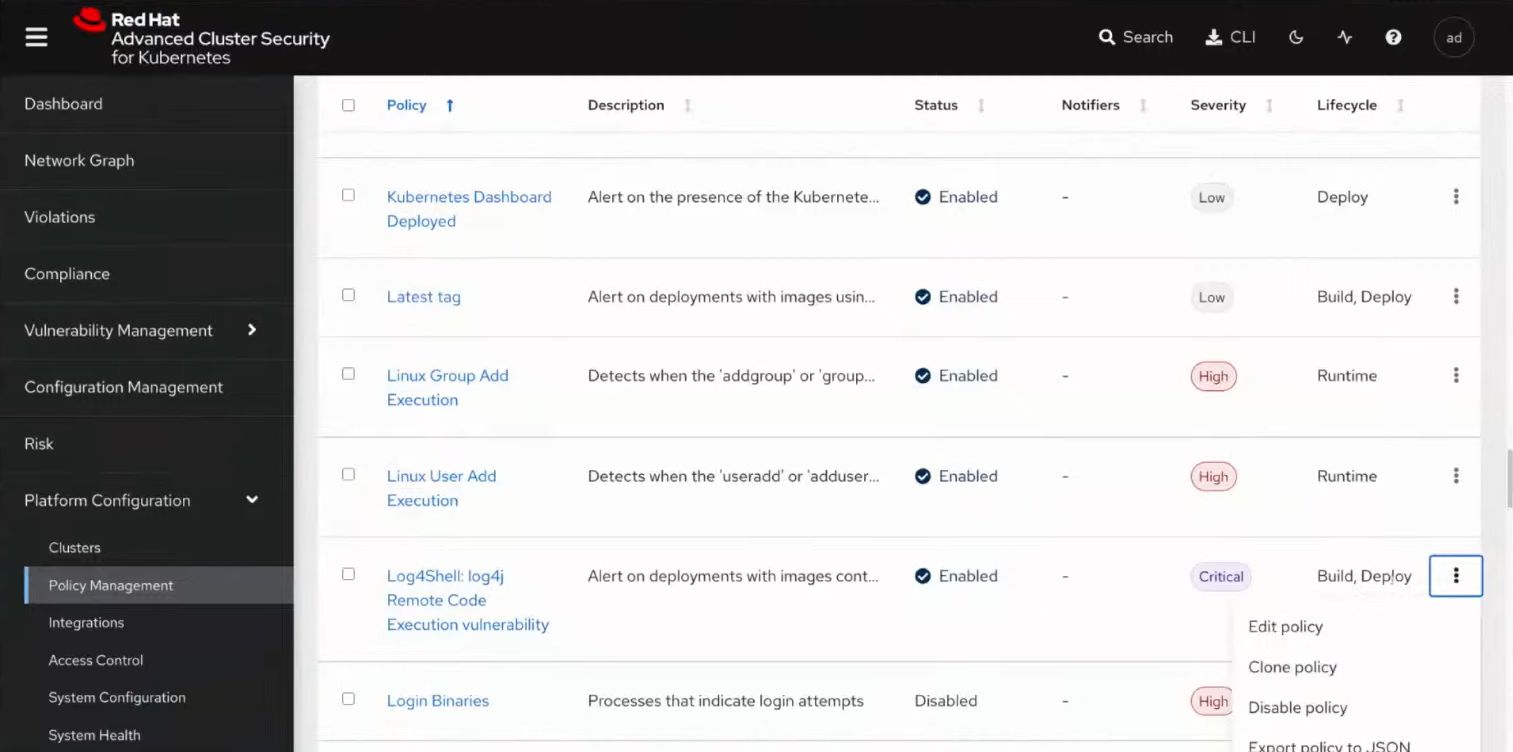

以3月、7月陸續登場的3.69版與3.70版而言,紅帽表示,主要針對弱點管理、安全政策、規模擴展等層面進行改良,並提供額外的預設保護機制,因應各種可能導致資安風險的組態設定不良(misconfigurations)狀況。

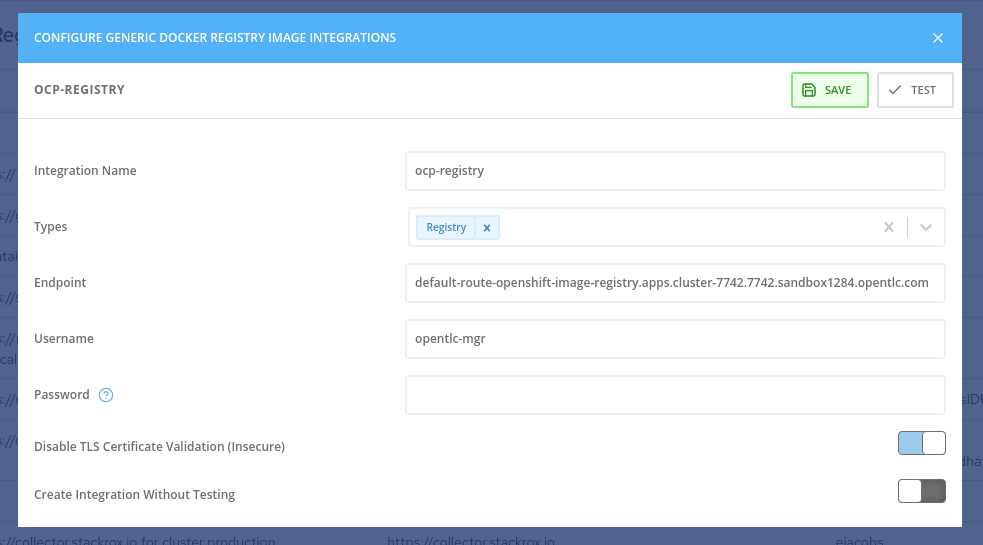

若檢視3.69版新加入的功能,我們可以看到RHACS面對維運型部署作業就緒程度的掌控,提供新的對應管理政策,可檢測部署工作的活躍與就緒程度,以及預先定義的複製處理(replica)數量;若容器映像內部的軟體套件處於停止發展狀態,RHACS能夠辨識這樣的現象,之後可考慮移除,以便強化安全性或矯正弱點。而在偵測3月底被披露的Spring框架重大漏洞Spring4Shell,也就是CVE-2022-22963與CVE-2022-22965,紅帽在4月釋出的3.69.1版RHACS強化掃描器的能力,可辨識軟體套件中是否存在這些弱點對於OpenShift環境內建的容器映像登錄服務OpenShift Container Registry(OCR),RHACS現在能夠進行安全性掃描——透過受保護叢集服務當中的輕量版掃描器,對OCR進行更有效率的安全性檢查。

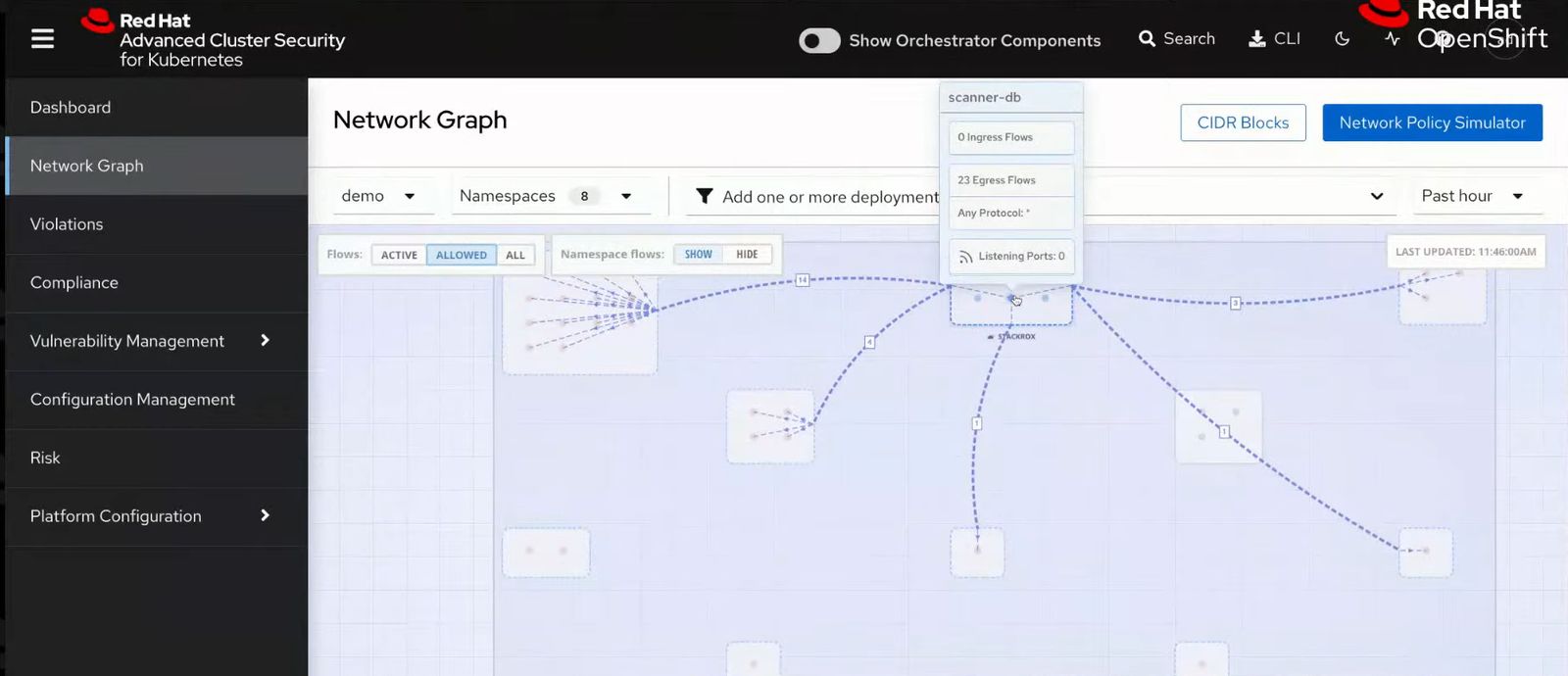

在後繼的3.70版中,為了在叢集內部實現零信任的網路存取方式,RHACS可協助找出有缺失的Kubernetes網路政策——紅帽提供新的預設政策,能讓用戶輕鬆辨識那些未受到任何「進入(ingress)網路政策」制約的部署,並且能夠觸發相應的違規警示。

針對透過Cosign進行公鑰共同簽署的狀況,RHACS 3.70能夠驗證容器映像的簽章,確保叢集內用容器映像的完整性,因應預先設置金鑰的作法;同時,對於未簽署、簽章沒有通過驗證的容器映像,也能運用許可控制器(Admission Controller)建立阻擋使用的政策,阻止未授權的部署建立作業。

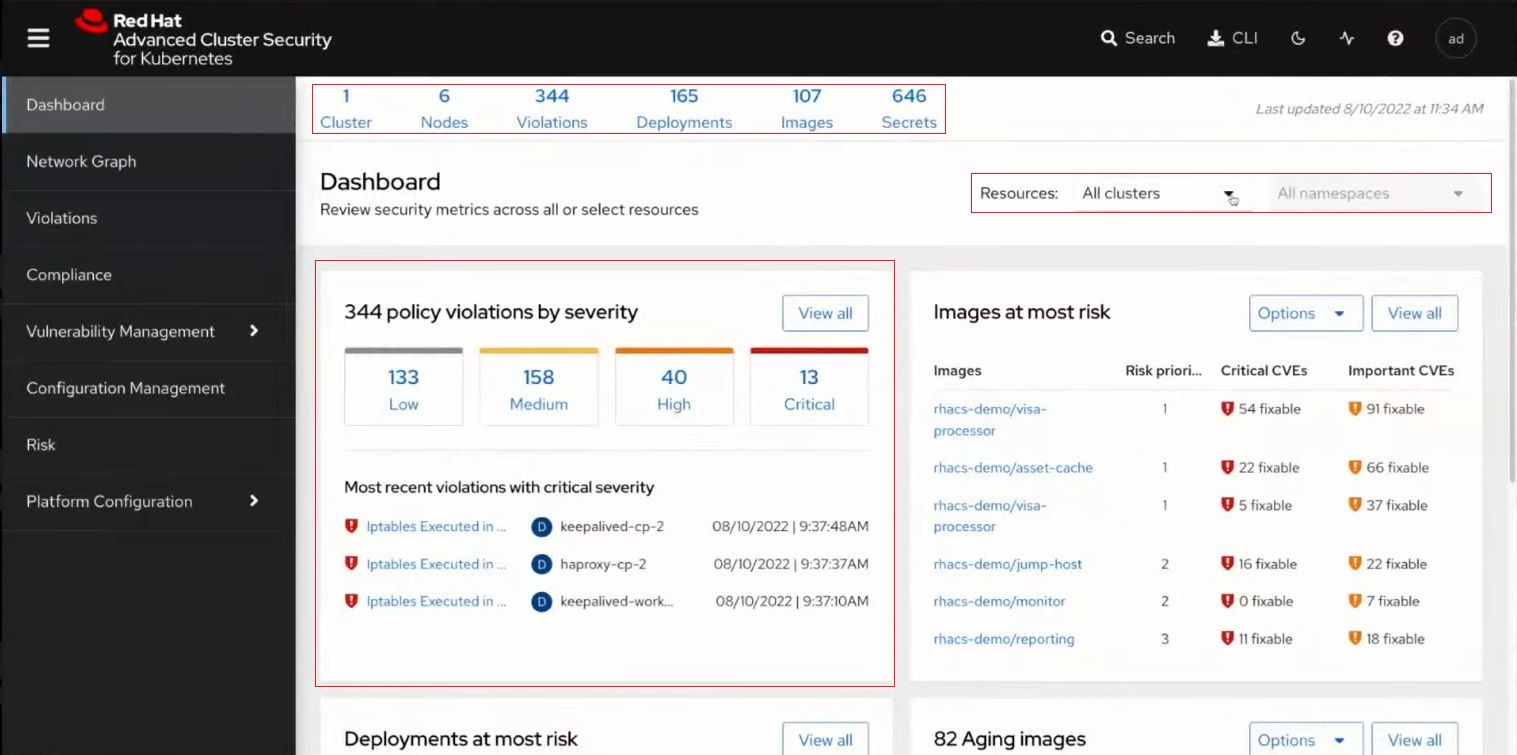

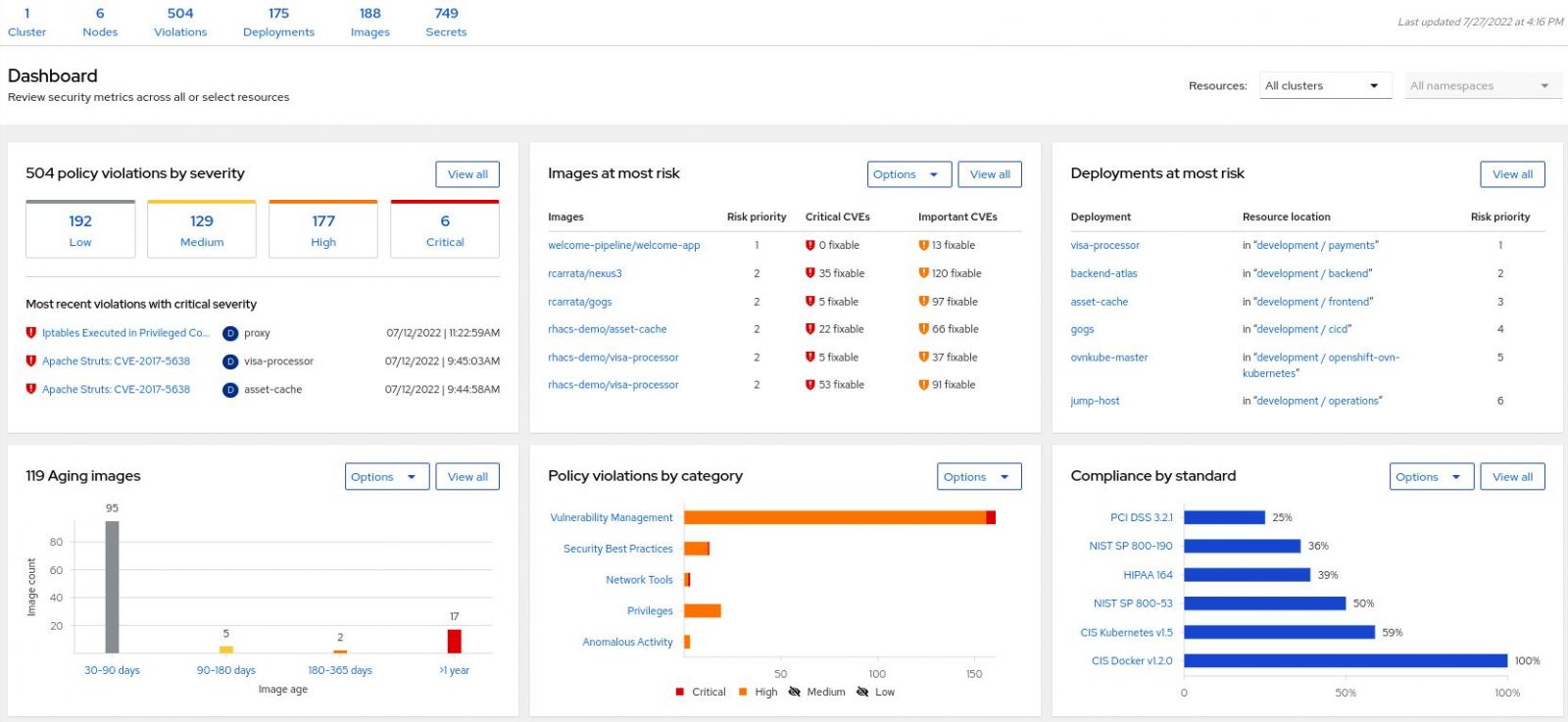

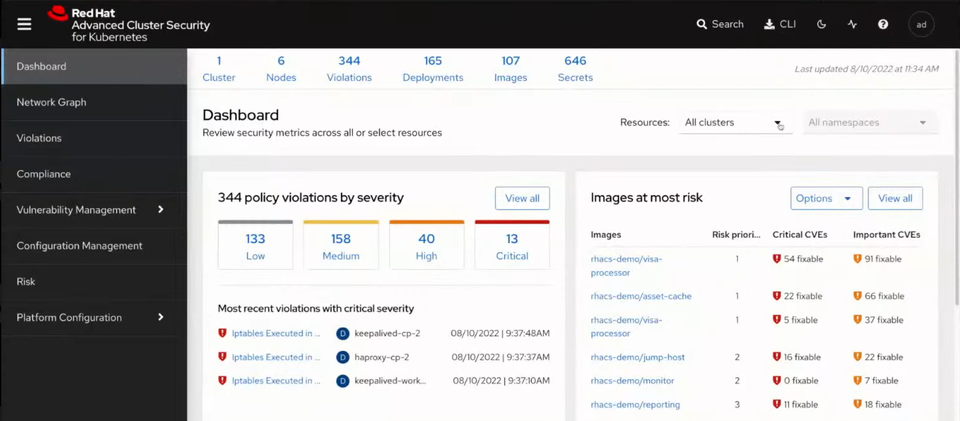

到了7月登場的3.71版,RHACS最大的改變在於提供更能清楚呈現關鍵統計數字的新型儀表板,能以列出6大重要資源的計數器狀態列超連結(status bar hyperlinks)幫助用戶快速掌握所需資訊。

這裡也提供多個額外的導引捷徑,以及容納多個可操作的小工具,用戶能以此輕鬆進行條件過濾與自定項目排列方式,以便聚焦在自己最重視的部分。例如,用戶可選定單個或多個叢集,或是指定叢集的單個或多個命名空間,之後可立即列出對應的小工具。

基本上,整個儀表板包含6種主題的小工具,包含:根據嚴重性區分的政策違反項目、風險最高的容器映像、風險最高的部署、老舊過期的容器映像、根據不同類別區分的政策違反項目,以及基於業界標準的遵循狀態。

而在改善資安態勢的部分,RHACS 3.71新增2個預設政策,可管制權限提升與暴露在叢集之外的服務。以前者而言,因為容器執行的處理程序可以執行比父程序更多的權限,而這些意料之外的特權有可能會產生資安風險,而透過該項檢查容器allowPrivilegeEscalation屬性為真的政策,能在出現這類狀況時發出警示,使用戶能夠驗證權限提升是否有其必要。

另一個政策則是針對部署暴露在叢集外部的服務,這種狀況會因為相對容易存取而面臨入侵嘗試,而有了新的政策,同樣能透過觸發警示,幫助用戶了解已出現這樣的較高風險,進而確認是否要繼續將相關的服務留在叢集外部,若僅需要叢集內部溝通,可將服務的類型調整為ClusterIP,使這些服務僅暴露在叢集內部IP位址可存取的範圍。

而在最新推出的3.72版,紅帽繼續增加更多功能。首先是隨著企業級Linux作業系統RHEL 9今年正式推出,RHACS開始支援這個環境的弱點掃描,能夠針對採行通用基礎映像(UBI)格式的容器映像,以及RHEL 9的RPM套件,進行安全性分析;針對容器映像登錄代管服務quay.io的整合,RHACS現在能夠整合機器人帳號來使用——透過在容器映像登錄系統Quay建立機器人帳號,以便在多個映像儲存庫共用相同的身分,運用這樣的帳號與Quay進行身分驗證,取代過往採用OAuth token認證的方式。

在電子郵件整合的部分,RHACS支援未經驗證的SMTP通訊方式,雖然不安全,但在某些環境的整合作業需要用到,例如,透過內部伺服器發出通知,通常不需身分認證,就能運用此種作法。

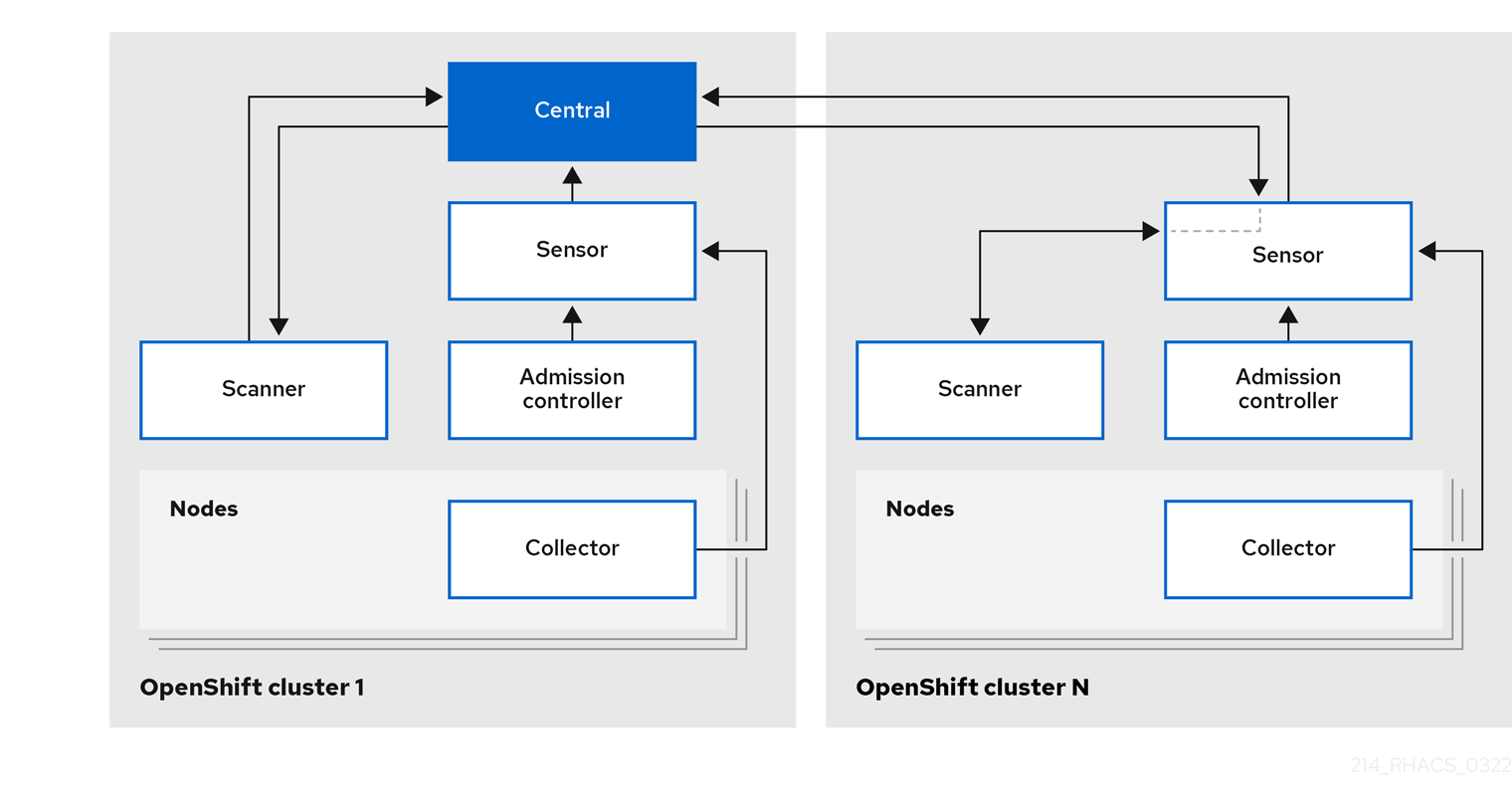

為了減少攻擊面與管理負擔,RHACS現在可設定自動移除閒置、沒有活動的叢集,用戶僅需監控正在活動的叢集。紅帽表示,若這項功能啟用,若RHACS的Central元件持續一段時間都無法聯繫叢集中的感測器,就會將其設置到「退役」的叢集階段區,意味著這個叢集會被RHACS視為沒有活動,Central元件隨後就不會對其進行監控。

產品資訊

Red Hat Advanced Cluster Security for Kubernetes 3.72

●原廠:Red Hat

●建議售價:基於每年每個執行個體(2顆核心或4個vCPU)來計價,標準版為500美元,進階版為750美元

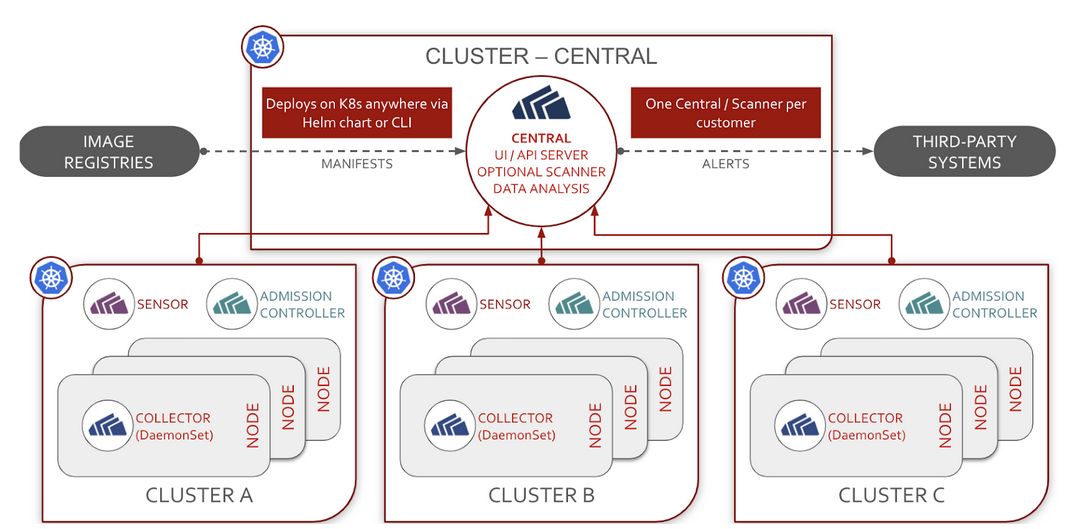

●架構組成元件:集中化元件(Central、Scanner)、叢集節點元件(Sensor、Admission Controller)、節點元件(Collector)

●系統需求:OpenShift Container Platform 4.5

●叢集節點支援作業系統:Amazon Linux、CentOS、Container-Optimized OS from Google、Red Hat Enterprise Linux CoreOS、Debian、Red Hat Enterprise Linux、Ubuntu

●叢集節點硬體需求:2顆處理器核心、3GiB記憶體

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09