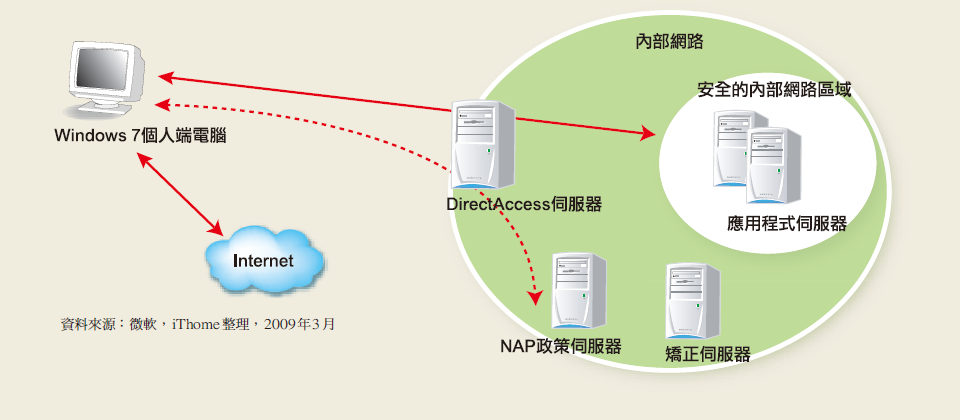

【DirectAccess連線流程解說】這裡以End-to-End 的連線方式為例說明。當個人端電腦通過身分驗證及NAP 的主機完整性檢查之後,就可以直接和內部網路的應用程式伺服器建立連線,存取資料。而未能通過主機完整性檢查的電腦,則會放置到網路隔離區,待這臺電腦透過矯正伺服器修正問題之後,才具備登入網路的完整權限。 DirectAccess在功能上亦支援VPN的分流技術,只有要傳送到內部網路的流量,才會經過DirectAccess伺服器,可降低提供大量連線時所造成的硬體資源消耗。

遠端連接內部網路的技術,在微軟相繼公開Windows Server 2008 R2、Windows 7兩款作業系統之後,出現了很大變化,其中DirectAccess是企業端網路環境建置上,最受人注目的一項新功能。利用這項技術,個人端電腦會自行連接DirectAccess伺服器建立VPN通道,過程當中,完全不需要使用者手動開啟連線軟體撥號。

要了解DirectAccess,首先我們得了解目前VPN運用上的問題。有鑒於目前常用的PPTP(Point-to-Point Tunneling Protocol) 在驗證及加密機制上並不夠安全(MPPE加密協定的其中幾個版本已經被破解),因此微軟在上一個版本的Windows Server 2008加入了SSTP(Secure Socket Tunneling Protocol)技術,可透過SSL通道傳送PPTP的資料,來強化連線過程中的安全性。

不僅如此,利用SSL可輕易透通防火牆的特性,使得VPN伺服器的部署變得更加簡單,同時也不會因為其他環節的網路設定而造成VPN的連線問題。不過,這項功能要實作必須搭配Windows Vista SP1以上版本的作業系統做為用戶端。高傑信公司技術顧問顧武雄表示,已經有不少企業正在評估從Windows XP直接升級到Windows 7的可能性,因此他認為DirectAccess將來會是微軟現有的VPN連線技術中,最受使用者青睞的一種。

可整合多種驗證機制

現有版本的Window Server 2008 R2已經內建DirectAccess的伺服器元件,值得注意的是,個人端電腦的作業系統必須是Windows Server 2008 R2,或者是Windows 7。由於它所使用的通道技術是IPsec,利用3DES、AES兩種演算法加密通道,同時結合了憑證(Certificate)來驗證使用者身分,架構上非常安全。

DirectAccess的連線設定主要是透過Windows AD的群組原則統一派送,因此可以用來連接這項服務的設備,主要是以從企業內部攜出的筆記型電腦為主。連線過程中,需要使用到Windows AD的伺服器憑證(可透過AD的憑證服務在個人端電腦加入網域的同時自動安裝)及使用者的個人憑證,以便能夠通過驗證,首先,個人端電腦會檢查DirectAccess伺服器和本機上的伺服器憑證是否一致,若是的話,則帶出使用者的個人憑證,向DirectAccess伺服器表明連線使用者的身分,確認沒有問題之後,就會建立連線。

和傳統的幾種VPN技術一樣,使用者的個人憑證可以從憑證伺服器手動匯出到個人端電腦上安裝,或者是整合PKI(Public Key Infrastructure),也就是將憑證寫入到智慧卡,同時執行第2層的雙因子(two-factor)驗證,由於理論上只有使用者本人才會持有這項裝置,因此可確保登入使用者身分的真實性。在一項技術展示的場合中,微軟的技術人員實地將智慧卡插入一臺剛開機的筆記型電腦,除了完成本機使用者的帳號登入之外,也一併完成與遠端DirectAccess伺服器之間的驗證。

具備End-to-End及End-to-Edge兩種連線模式

除了連線過程大幅精簡,便於使用之外,個人端電腦與DirectAccess伺服器之間的連線方式也值得關注。DirectAccess提供End-to-End及End-to-Edge兩種連線模式,雖然目的都是讓使用者登入企業內部存取資源,不過兩者在架構上有很大的不同之處。

End-to-End

End-to-End和PPTP、L2TP幾種傳統的VPN技術較為類似,連線建立之後,個人端電腦就如同置身於企業的內部網路,此時可以直接存取後端的應用程式伺服器,DirectAccess伺服器的作用,僅提供電腦從遠端連線到企業內部的路由處理。

為了避免連線過程中,個人端電腦將資安威脅流入內部網路,因此DirectAccess伺服器可以整合NAP,執行主機完整性的檢查,假使電腦的安全狀態未能符合企業規定,則會暫時被放置到隔離區,透過矯正伺服器(如WSUS)協助電腦自動解決問題之後,才會給予完整權限,放行到內部網路。

End-to-Edge

不同於前者,End-to-Edge的做法和SSL VPN的反向代理(Reverse Proxy)較為類似,個人端電腦登入到內部網路之後,不能直接存取應用程式伺服器,必須透過DirectAccess伺服器的傳送,才能建立連線。

End-to-Edge模式在部署上較為簡單,由於此時資安威脅並沒有透過VPN流入企業內部的問題,因此,企業不需要在內部網路,額外架設NAP的政策伺服器。

建置上需整合IPv6

對於企業來說,DirectAccess的建置具有相當程度的門檻,在架構上,DirectAccess伺服器及後端的應用程式伺服器都必須使用IPv6的網路位址,至於個人端電腦則可借助於6to4、ISATAP,或者是Teredo等轉換技術,讓IPv4環境下的遠端電腦能夠連線到內部網路。

由於個人端電腦一開機就會建立VPN通道,因此DirectAccess伺服器在面對大量連線時的效能問題,也是許多人關心的重點之一,微軟表示,DirectAccess支援VPN的分流技術(Split-tunnel routing),只有傳送進入企業內部的流量才會通過DirectAccess伺服器,至於其他流量則是直接從個人端電腦進入網際網路,以維持效能。

VPN Reconnect 可增加行動網路作業便利性

VPN Reconnect也是Windows Server 2008 R2在VPN方面所新增的功能之一。

過去個人端電腦透過VPN連線到企業內部的過程中,有可能因為使用者移動到不同的網路區域,或者改變了網路的連線方式(例如3G、Wi-Fi無線網路),使得原本連線中的VPN通道中斷,必須手動重連。

而這項功能的好處在於,可在個人端電腦恢復網路連線的能力之後,自動回撥VPN,如此一來,當使用者在行動網路的環境下,能有效提升存取企業內部資源的便利性。

和DirectAccess一樣,VPN Reconnect也必須搭配Windows 7,用它做為個人端電腦的作業系統才能夠實作。值得注意的是,這項功能僅支援IKE2(IPsec)的通道技術,因此也有人把VPN Reconnect定義成一種新的VPN類型,而非單純的一項功能而己。

在Windows 7系統的網路連線工具,預設已經啟用了VPN Reconnect的設定,在VPN連線的進階設定中,我們可以自行設定VPN斷線回撥的時間,預設的間隔是30分鐘。

如何連接IPv6與IPv4子網路

IPv6是ITEF為了解決IPv4實體IP的不足所提出的替代協定,最多可提供2128個IP位址,不過從企業目前的網路應用來看,使用到IPv6的仍不多見,為了讓IPv4、IPv6兩種環境下的電腦可以彼此溝通,所以各家廠商便陸續提出了一些轉換技術,根據實作方式的不同,大致上可以區分為雙重堆疊(Dual Stack)、通道(Tunneling),及位址協定轉譯(Translator)等3大類。

雙重堆疊

雙重堆疊是讓一臺網路設備或者是電腦能夠同時支援IPv4及IPv6,因此也被稱之為IPv6/IPv4,利用DNS解析所回傳的資料,來決定使用IPv4或者是IPv6的其中一種與之連線。實際應用以閘道端的路由器較為多見,當IPv6的電腦欲傳送資料到一個IPv6的子網路,此時電腦會要求路由器配發一組臨時的IPv4位址,封裝資料時,電腦會先以IPv4的格式製作封包,接著再以IPv4的格式封裝,並傳送給路由器。

路由器會去除封包內容中和IPv6有關的欄位,還原成為IPv4的封包,送往另外一地的IPv4子網路。

通道

通道技術用於兩個透過IPv4相連接的IPv6子網路,將IPv6的封包封裝在IPv4的封包當中,使之能夠穿透途中的網路設備,待封包傳送到另外一地的路由器之後才會加以還原,內文當中提到的6to4、Teredo等都是其中一種。

位址協定轉譯

這項技術的做法類似於NAT,同樣是透過指定的應用程式通訊協定,使得從IPv4傳出來的封包能夠成功到達IPv6子網路下的電腦,或者是反向傳送,NAT-PT、BIIS都是ITEF制定出來的轉換技術。

Windows 7預設已經啟用了VPN Reconnect的設定,在VPN連線的進階設定中,可以設定斷線回撥的時間,預設的間隔是30分鐘。

Windows平臺VPN技術一覽表

資料來源:iThome整理,2009 年3 月

【相關報導請參考「Windows Server2008 R2預覽」】

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06