資料來源/Gartner,2015年9月

在企業的資安防禦方式中,以往比較偏向事前的阻絕,然而,現在不少人發現,這樣的防禦手法百密必有一疏,難以防範日新月異的攻擊手法。而且,疏於事中與事後的察覺、追蹤,一旦資安事件爆發,又很難追查源頭,以及發生過程,使得同樣類型的問題,周而復始不斷上演。

加上近期不少人聞之色變的威脅層出不窮,例如加密勒索軟體,往往經由使用者點選來路不明的附件而發作,再加上內部員工資料外洩事件頻傳,都和使用者的行為脫離不了關係。

分析使用者的存取行為,當然更能有效掌握威脅的脈絡。但在過去,這必須耗費很多力氣,所幸現在終於有廠商推出專屬的套裝產品,或在既有的產品中,擴充此類功能。

不過,這裡提到的使用者,並非只有人員,也包含了會運用這種帳號身分的程式,例如在APT攻擊中,駭客所使用的惡意程式,往往會透過冒用帳號,甚至取得管理員的權限,以利作業,由於是合法使用者,因此能夠回避某些防禦機制的偵測,神不知鬼不覺的進行。所以,我們也可以說,只要系統的執行或存取過程中,會用到帳號進行身分驗證,無論是人還是惡意程式,都屬於這類進階分析定義的使用者範圍。

以使用者為中心,重新定義企業資訊安全

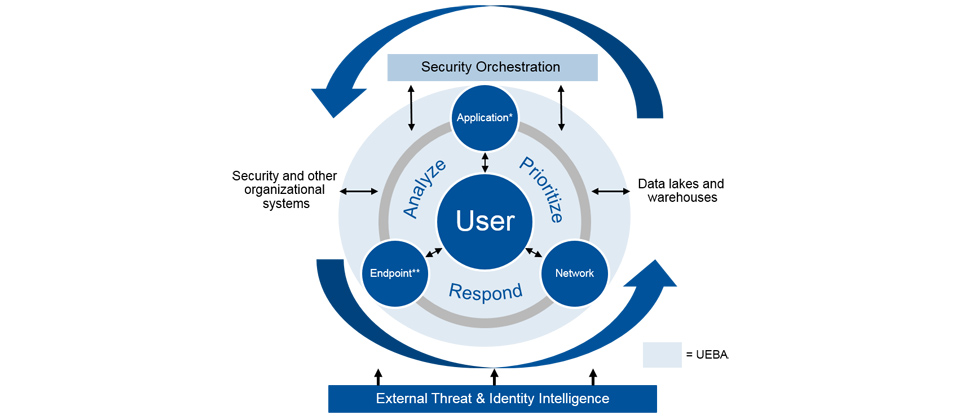

Gartner對於使用者與實體(Entity)設備之間行為分析(UEBA)的定義,主要以使用者為核心,分析與端點電腦、應用程式和網路之間的關聯,並將發現的威脅以重要性排序,甚至做出回應。UEBA也會與資料湖或是其他企業內部的資訊系統,加以互動。(資料來源/Gartner,2015年9月)

針對內部使用者的行為分析,重點不只是人,而是更加強調人與實體之間的關聯性

在去年9月,市場研究機構Gartner針對這個議題提出分析報告,並以User and Entity Behavior Analytics(UEBA)一詞,稱呼針對內部使用者存取行為的進階資安分析機制,而他們在前年,則稱為User Behavior Analytics(UBA)。UEBA與UBA這兩個名稱的差異,在於前者更加強調使用者與其接觸的實體(Entity)之間的關聯,以求能夠更精確找到異常事件。因此,目前這兩種名稱都有人使用,但實際上現在的分析工具中,大多已經將這個「實體」做為分析中重要的一環。

這裡所謂的實體,不只包含一般使用者接觸到的電腦,也涵蓋了應用程式與網路等面向。各家廠商的說法很多,但我們覺得BalaBit公司提出的解釋最為貼切:透過使用者所採用的設備等屬性的收集,像是作業系統與螢幕解析度,都是UEBA系統採集數位足跡,判斷行為異常與否的重要依據。

由於UEBA著重在使用者與存取的實體之間的互動關係,想要從監控的中繼資料裡,即時分析疑似為企業內部帶來資安威脅的行為,但這個命名對很多人來說仍然相當陌生,因此,我們在此稱呼具有這種分析功能的產品,為「內部存取行為監控系統」。

從大量數據中替企業找出使用者的異常行為,並以圖像化呈現

值得留意的是,這種能為企業從存取記錄之中,找到應該要處理的事件的威脅分析系統,它們扮演的角色往往是輔助現有的資安機制,包含像是SIEM、DLP、特權帳號管理系統,以及資料存取防護系統等等。例如,從大數據分析發展出SIEM平臺的Splunk,他們的UEBA產品Splunk User Behavior Analytics(UBA),主要就是與Splunk Enterprise Security這套SIEM系統,搭配使用;而提供內部使用者行為側錄監控的ObserveIT,增加對於使用者的異常行為分析,其相關功能,也是基於主要的側錄監控而延伸,讓管理者更快找到有問題的使用者帳號與行為。

雖然幾乎都是在現有的產品線上,提供進階發現可疑使用者存取行為的功能,但是大多數具有UEBA功能的解決方案,幾乎都支援與其他廠牌的SIEM介接,然後在這些平臺上顯示UEBA分析的結果。

當然,對於已經擁有這類型資安控管平臺的企業而言,管理者仍然能在現有SIEM的儀表板上,得知疑似異常的使用者,以及他們曾經執行的高風險行為,只是並非每一套SIEM系統都能接收這些分析資料。

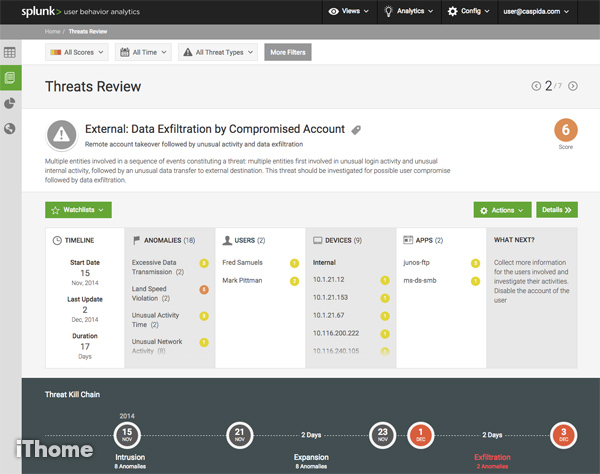

而在支援將分析傳送至其他資安平臺之餘,這些使用者存取行為監控系統也有提供專屬儀表板,讓管理者能夠快速檢視。在強調易於判讀的前提之下,各家產品提供的分析畫面,有相當大的不同,有些以疑似異常的「使用者」為主要呈現的出發點,而也有訴求以可疑「事件」為焦點的產品,當然,將兩種資訊並列的產品也不少。

論及圖像化,在許多資安產品,像是網管軟體、企業級防毒軟體等等,它們的儀表板中,常見的就是採用大量圖形化呈現。

而值得一提的是,也有採用像社群網站動態布告欄的手法,提供管理者最新的異常事件資訊,甚至,考量到這些人員可能沒有IT技術背景,在每個事件使用圖解的方法呈現,去年微軟推出的Advanced Threat Analytics(ATA)就是相當典型的例子,這是目前資安產品相當少見,卻非常平易近人的表現方式。

而UEBA產品能夠以簡單扼要的方式,呈現分析的結果,最重要的推手,其實是這些產品多半採用了機器學習或深度學習的技術,比對出使用者異於尋常的舉動。

導入使用者行為分析系統,要注意控管彈性與系統需求

以往像SIEM平臺,雖然提供了豐富的報表,但是想要透過人工的方式,比對出異常行為的記錄,相當耗時費力,更別說要在這堆報表之中,找出可能潛藏在企業內部、尚未引爆的威脅。

雖然,UEBA解決方案並不完美,最終,很可能還是需要透過人加以輔助,判斷結果的正確性。

而這個部分,各家廠商提出了相當多元的做法,有些軟體提供讓管理者能夠直接標示為正常事件的功能,但也有比較特殊的做法,像我們這次採購特輯測試的Sailpoint SecurityIQ,這套資料存取控管系統,採用邀請在指定資料夾中,10位使用程度最高的用戶,透過表決的方式,決定保留或封鎖可能不應具有存取權限的帳號,而非完全倚賴特定的管理者,或許可以避免一些人為因素產生的弊端。

由於UEBA產品必須接收並分析大量的資料,列出事件處理的重要順序,甚至做出回應,因此,部署的硬體需求相當高,像Splunk UBA就要求高達16個處理器起跳,而微軟ATA、CyberArk Privileged Threat Analytics(PTA)、ObserveIT、Sailpoint SecurityIQ等產品,則是採用應用程式伺服器與資料庫主機分層的架構,藉由多臺伺服器分散運算,因此不論是那一種架構,都反應出資料分析必須使用大量的運算資源。

但是,這些情況,都不能抹滅UEBA內部存取行為監控的做法,突破以往無法從接收下來的記錄中,分析並找到可能的問題,並針對異常行為歸納出有意義的資訊。

將潛在威脅的所有面向加以彙整

針對資料存取行為分析,UEBA的產品試圖為企業找出所有關連。其中,Splunk UBA在一個頁面中,提供豐富的統合性資訊,包含與相關的行為記錄,受影響的使用者帳號與裝置,管理者能藉此得知最為完整的情報。

【相關報導請參考「內部存取行為監控系統」採購大特輯】

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05