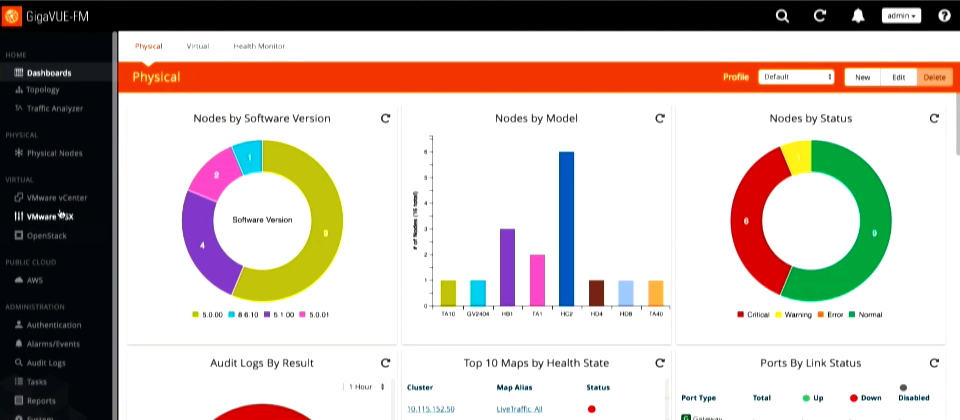

|專屬設備提供網路流量初步統整資訊|在專屬流量加解密的設備上,主要依據流量的來源等型態,進行資料的彙整。從圖中Gigamon的GigaVUE設備管理介面來看,可針對實體、虛擬設備,以及公有雲等節點,分析流量與連接的狀態,網管人員也能對於特定屬性的流量,透過Traffic Analyer,執行進階分析。

面臨流量加密機制已普遍採用的態是,企業想要管理網路,勢必要能夠掌握這種類型的流量,後續才能加以彙整與分析。不過,由於以往加密流量應用比例並不多,利用封鎖的手段便能因應,許多企業便沒有特別採取相關的流量解析措施。

現在,若是想要轉換管理的角度,改從流量的內容監控及分析下手,企業還是要依據自身的網路環境進行評估,才能買到合適的產品。

隨著加密措施在網路流量上的應用,日漸普及,市面上的許多資安設備,包含了防火牆、IPS、網頁安全閘道等,也順應這種趨勢,內建了有關SSL流量解密的功能。

不過,企業若是因為透視流量的目的,將每一樣網路設備,全數汰換為具備相關能力的產品,往往需要花費大量的金錢,不僅資訊預算難以因應,即便採購了這些新設備上線後,極有可能因為解密耗費大量的運算資源,以及設備之間衍生的相容性等情形,對網路效能帶來極大的衝擊。

從目前現有的網路流量加解密設備來看,大致上可為兩種企業架構的型態進行區隔:若是想要與企業裡本身已建置的多種型態防護措施,互相搭配使用,那麼,經由能夠拆解流量的專屬設備,解開流量後,再複製需要檢查的特定類型流量,交給企業中現有的資安設備分析,藉此減少需逐項資安設備升級的情況,或許是較為務實,且架構上變動較少的做法。

反之,假如企業的網路架構較為單純,想要採用多功能的單臺設備,在解析流量內容之餘,兼顧檢測其中是否含有潛在的威脅,也許次世代防火牆會是一時之選。

但這兩種型態的解決方案,都各有其特色,專屬的加密流量管理(Encrypted Traffic Management,ETM)設備,基本上只負責流量的解密與加密,解開後的內容分析,企業通常要傳送到其他的資安設施檢查。

而一機多用的次世代防火牆設備,則是面臨要同時身兼流量解密與各種威脅解析的任務時,其效能負荷可能會出現吃緊的情形。

再者,若是為了找出潛藏在流量裡的威脅,企業勢必需要長期收集流量的內容,但是,加密流量管理設備本身,多半沒有保留記錄的功能,而一機多用的設備,可存放容量則是相當有限,因此,企業也應該搭配像是資安事件管理平臺(SIEM)、內部威脅分析系統(UEBA),或是端點偵測與回應系統(EDR)等解決方案,加以彙整網路流量上的事件記錄,進行長期列管,並且定期執行進階分析。

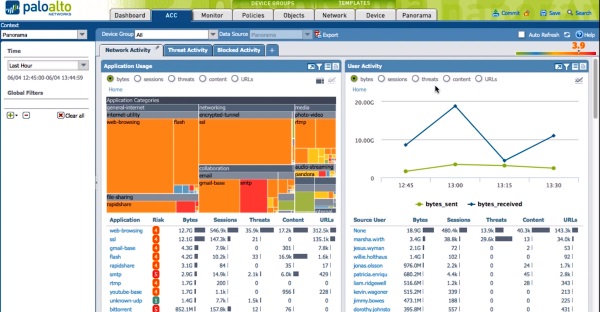

|次世代防火牆列管所有進出流量|具有多功能的次世代防火牆設備,便能同時將加密流量納入管理,並分析其中是否隱含潛在的威脅。以圖中Palo Alto的防火牆管理介面而言,在網路行為監控的儀表板上,就能看出SSL加密流量的比例,接近總流量的一半,此外,其中Gmail與YouTube網站的流量,同樣也採取了加密連線措施。圖片來源/Palo Alto

專屬流量管理設備能與資安設備分工,解密後進行分流

從流量解密的角度來看,雖然不論是上網安全閘道、資料外洩防護設備,還是入侵防禦系統等資安設備,許多產品已經內建了相關功能,然而,由於解密的過程中,會消耗非常多的運算資源,依據NSS實驗室的研究指出,光是啟用防火牆內建的SSL解密功能,這類型設備便只剩下不到20%的效能,大幅影響企業網路的運作。

因此,透過專用的加密流量管理設備,一站式處理解密流程,便是這種型態產品的主要訴求,具有代表性的廠商,包含了Citrix、F5、Gigamon、Symantec等品牌。

其中,Citrix和F5的SSL產品線,可說是從應用程式交付控制器(ADC)發展而來,因此在主動(Active)分流,以及被動(Passive)複製流量之餘,這兩個廠牌的設備,也能利用多臺設備分工──一臺將流量解密,供企業部署的各式資安防護設備檢查之後,再由另一臺設備重新加密流量後,交給接收端,這種做法,一般稱為三明治架構。

不過,由於這樣的機制中,資安設備是逐一串連在網路閘道及加解密設備之間,因此,其中的資安設備本身,都要具備旁路功能,才能在其中一個設備出現異常時,仍能維持整個流量解析的過程,繼續進行。

因此,許多品牌的加密流量管理設備,都普遍訴求能採用單機的方式部署,並提供了主動與被動的流量派送措施。所謂的主動模式,就是加解密設備將特定的流量,送到資安設備,經由資安設備檢測之後,再將這些流量傳回加解密設備加密;而被動模式的作法,則是由加解密設備將流量進行複製後,再將複製後的流量,交給資安設備進行檢測。這兩種方式各有其特點,但都解決了以往在網路流量傳遞的問題,也就是,能直接透過加解密設備直接採取旁路措施,跳過有問題的資安設備。

雖然,單機加解密設備的做法,可應付其中的某項資安設備出現異常時,不致影響其他流量檢查的執行,也能正常傳送網路流量。然而,面對各式網路架構型態,加解密設備單機執行的做法,未必能夠一體適用,因此企業導入這類設備之前,仍需檢視自己的網路結構,才能選擇真正合用的設備。

在設備加解密流程的安排上,應用程式交付控制器的做法,也開始整合其他防護機制,例如,Citrix的NetScaler SDX設備,就在內建功能之餘,也提供企業在同一臺設備裡,增加其他品牌的防護產品(像是資料外洩防護機制),該公司稱這種做法為超融合負載平衡(Hyper Converged Load Balance)。而針對加密流量內容的分析,以及憑證的管理,他們也推出了Management and Analytics System平臺,供企業搭配。

同樣在應用程式交付控制器型態的設備而言,針對大型企業,F5訴求採用了軟體模組化與刀鋒設備機制,藉此提供了向上與向外擴展的特性,在加密封包的處理上,能減少因為硬體設備的限制,而出現網路架構疊床架屋的情形。

在併購Blue Coat之後,Symantec也納入了SSL Visibility Appliance,跨足加密流量管理。其產品容易部署,他們宣稱,設備架設完成後,配置參數大約只需花費10分鐘,算是相當快速。再者,這款解密設備提供了即時流量記錄報表,能夠監控當下執行的情形。從產品的機種來看,他們擁有較小的型號SV800-250M可選,適用於約300人規模的企業。

|常見的加密連線協定與演算法名稱|能夠管理加密流量的設備,通常也能識別未加密流量的型態,像是電子郵件的POP3與SMTP等,不過,值得留意的是,許多流量並預設並不會檢查,而是採取直接放行的做法,像是常用於VPN的IPsec協定,或是Cisco網路設備專屬的ISL協定等。而在流量的加密方式而言,常見加密套件(Cipher suite)與金鑰演算法,現行設備普遍都能處理。圖片來源/Symantec

包辦解析流量與內容分析,次世代防火牆統整威脅檢測流程

相較於專屬設備,原本就以SSL流量檢測而著稱的次世代防火牆,同時兼具多項資安檢測的功能,包含了掃毒、偵測惡意軟體、防入侵偵測等等,不過,這樣的做法,勢必考驗了防火牆設備本身的處理能力,以及硬體資源能否負荷。隨著時代的演進,現在的次世代防火牆設備,普遍也能因應加密流量解密所帶來的衝擊。

次世代防火牆不只功能豐富,價格也較專屬設備來得親民許多,規模不大的企業也有適用的機種可選。像我們之前就曾介紹過,能以十萬元左右的預算,買到的小型次世代防火牆設備,這種產品就適用於50人以下的企業。而且,具有相關產品的廠牌也很多,包含了Cisco、Check Point、Palo Alto、SonicWall、Sophos等,企業也有國產廠牌可選,像是合勤、眾至,以及利基網路,都具備了這種類型的設備。

以次世代防火牆起家的Palo Alto而言,他們的PA系列設備便強調能依據流量內容、應用程式,以及使用者身份,包辦流量拆解與檢測的任務。因此,相較於專屬的加解密設備,原廠認為,在惡意流量出現時,PA系列的設備能較為即時阻擋有關的威脅。在新版的PANOS 8.1中,企業如有其他的資安設備,PA系列防火牆將流量檢測完成後,也能交由這些設備額外分析。

也有廠商採取與端點防毒軟體搭配,形成聯合防禦的做法,例如,Sophos推出的XG系列次世代防火牆,能取得公司內部,由Sophos Endpoint Protection列管的電腦狀態,藉此自動判斷是否阻擋來自特定來源或目的地的連線。而針對加密流量中疑似惡意威脅的內容,XG系列也能交由Sandstorm雲端沙箱,執行進一步的檢查。

而對於潛在的威脅,Cisco的ASA與Firepower系列次世代防火牆設備,則提供了進階流量分析的功能可選,也就是Advanced Malware Protection,讓企業搭配後,找出防火牆流量中的異常記錄。

雖說防火牆與UTM設備的品牌,大多是外國廠商,但其實我們也有國產品牌可選。像是合勤就提供了USG系列的次世代防火牆設備,而在2017年,他們更是訴求能簡化多分公司的網路管理,另闢Nebula NSG產品線,可由Nebula雲端主控臺,集中控管這些次世代防火牆。

近期加入次世代防火牆戰場的,還有眾至資訊,他們在2016年底,推出了NU系列設備,強調提供次世代防火牆的加密流量防護能力之餘,也具備核心交換器的能力。此外,他們強調NU系列的防火牆設備,內建了深度封包檢測(Deep Packet Inspection,DPI)的能力,可檢查封包的內容,並依據內容分類,管理者也可透過防火牆,嚴格控管使用者,限制所執行的應用程式。

從提供使用者上網的行為監控、側錄,推出專屬管理設備的利基網路,他們也規畫更新旗下的次世代防火牆產品──InstantArray,產品本身採用獨立板卡分工運算的架構,強調能有良好的處理效能。而與之前設備最大的差異,則是他們終於將管理介面合一,網管人員只需透過瀏覽器就能管理,不需額外在電腦上安裝軟體,才能控管上網行為。

即將到來的新興規格將是挑戰

上述各式的流量解析設備,適用的情境完全取決於企業的網路環境型態,但無論選擇的是專屬解密設備,還是多功能的次世代防火牆,接下來企業也要注意,這些設備能否支援即將推出的TLS 1.3通訊協定。

目前最普遍,也最為廣泛應用的加密流量方式,是已經推出9年以上的TLS 1.2版,而最新的1.3版尚在草案階段,強調大幅改善加密連線交握程序的安全性,並經由流程的調整,能夠更快建立連線。此外,過往為求向下相容,卻成為有心人士用來攻擊的情況,TLS 1.3則是加入了偵測機制,減少此類刻意降級的情況發生。

即使TLS 1.3仍在草案階段,不過,目前主要的瀏覽器已經開始支援,也有大型的網站服務,包含Gmail、Facebook、Cloudflare等,開始採用這個協定,雖然規格尚未正式推出,但TLS 1.3成為下一個加密連線的標準,將是指日可待,因此,企業日後勢必要能解析這種流量。

從另一個角度來看,我們這次介紹的廠商中,Symantec、利基網路等,都已經開始支援TLS 1.3,Citrix則是在測試版軟體加入,供企業先進行評估,顯示訴求更加安全的新標準,也幾乎要準備成形。不過,也有廠商持保留態度,F5與Gigamon就認為,TLS 1.3成為正式標準前,仍有許多變數,因此尚未支援。

透視加密流量為企業帶來的挑戰

導入能夠解密SSL流量的解決方案時,為了確保能長久使用,有限的預算也花在刀口上,並且維持企業的生產力,有幾件事是企業需要特別留意的:

|1. 透視流量型態的能力|對於SSL加密流量的解密與再加密程序中,同時要能識別出含有隱私資料的內容,直接保留送到目的地,以免觸法。

|2. 能提供流量分流|SSL檢測產品必須能將指定的流量,解密後導向一或多個資安設備,像是網頁安全閘道、資料外洩防護設備(DLP)、入侵防禦系統(IPS)等,供其檢查、分析。

|3. 具備檢測彈性|針對可能假冒其他型態的加密流量,例如,採用非標準TCP連接埠傳輸的流量,以HTTPS而言,就是使用443 埠以外的接口。解決方案必須提供動態條件的執行解密機制,才不致造成漏網之魚。

|4. 安全性 SSL|流量檢測設備也應避免自己成為攻擊目標,因此最好不應該擁有自己的IP位址。

|5. 可擴充性|加密流量逐年不斷增加,因此加解密設備也需要擁有擴充能力。

|6. 高可用性(HA)|為了避免連接的資安設備異常停機,造成流量檢測過程受到停擺,加解密設備必須提供自動切換為旁路的功能。

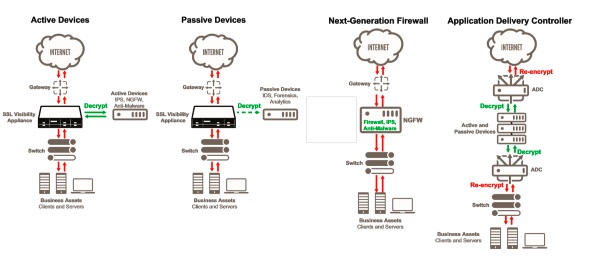

|4種加密流量處理與分析的網路架構|在針對企業內部設備與外部網際網路連線的過程中,不同型態的加解密設備,提供的流量處理過程,也有所差異。但不論那種加解密設備,通常都是部署在網路邊際區(DMZ),介於企業對外的防火牆,以及對內的路由器之間。

分別以2臺設備各別執行解密與加密的架構,是最早期應用程式交付控制器(ADC)設備的做法,但現在這種類型的設備,普遍也能以單一設備處理解密與加密,然後分流(Active模式),或複製解密流量(Passive模式)給資安設備。

而訴求流量分流功能型態的加密流量控管設備,則是提供分流與複製解密流量的做法,但無法像應用程式傳輸控制器,採取加解密分工的做法。

次世代防火牆則納入了威脅分析機制,在解密流量之後,由設備內建的IPS、防毒功能等,直接檢查。圖片來源/Symantec

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05