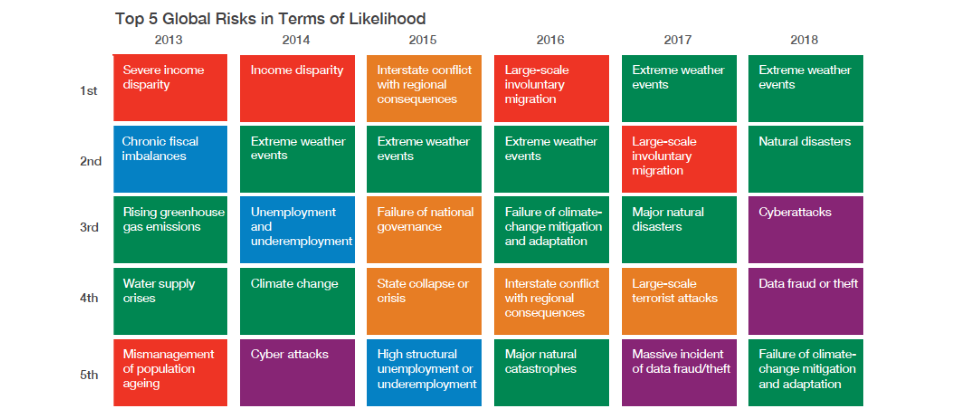

【網路攻擊成為全球第三大風險】世界經濟論壇在今年1月發布的全球風險報告當中,網路攻擊(Cyberattacks)首度進入前五大可能性風險(名列第三),而緊接在後的資料詐騙或盜竊(Data fraud or theft),也和當前資安威脅的猖獗有密切關係。而在衝擊最大的全球風險當中,網路攻擊名列第六。(圖片來源/世界經濟論壇)

進入數位化、網路化的時代,信任是許多系統得以運作、資訊能夠互通、交易可以進行的基礎之一,隨著各種技術的演進,服務的可用性(Availability)和易用性(Usability)也持續提升,如何確保安全性,卻一直都是難題,而且越來越難以處理,甚至已經嚴重威脅現實世界的正常運作。

根據世界經濟論壇發布的2018年全球風險報告,在十大造成嚴重衝擊的風險當中,網路攻擊(Cyberattacks)排名第六;而十大可能產生的重大風險裡面,網路攻擊首度進入前三名,僅次於極端氣候事件與國家級災難,而第四名是資料詐欺或竊取,也和資安密切相關。

事實上,資安威脅實在太多,不勝枚舉,就算興起之後、面臨衰退,過了一陣子之後,往往又復甦、進化,或混雜在其他威脅當中使用,令人防不勝防。

但總體而言,這些威脅之所以能夠橫行,可歸結於新興科技的迅速崛起與普及,例如,雲端服務、行動應用、物聯網,而且,影響鋪天蓋地而來,個人與企業都難以抗拒,而無法置身事外;同時,也因為大開方便之門的關係,橫跨內外部的威脅,像是:資料外洩、DDoS、APT、特權帳號濫用等,也都源源不絕,難以徹底斷絕。面對這樣的局勢,資訊安全的確到了草木皆兵、四面楚歌的地步,我們不知道該相信什麼,正是當前的寫照。

邊界不復存在的內部網路環境

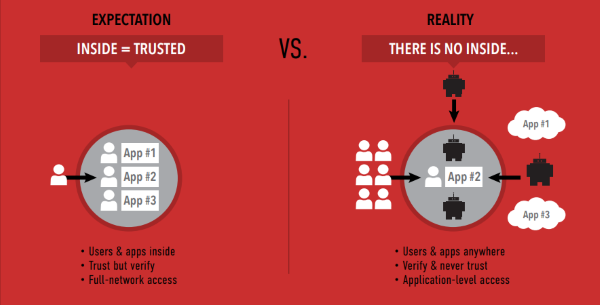

在傳統網路安全架構設計當中,位於內部的使用者與應用系統,普遍被視為可信任的狀態,因此,較少實施驗證和檢核機制。然而,時至今日,使用者與應用系統執行的位置遍及各處,甚至已經沒有內外之分,此時,我們看待資安防護時,應該採取持續驗證、不輕易信任的態度。(圖片來源/Akamai)

資安思維大轉變:從信任到零信任

過去以來,IT業界為了強化資訊安全,已投入許多資源,設法提升用戶的信任。若要追溯這些努力的源頭,要先從微軟談起,他們在2002年開始提倡信賴運算(Trustworthy Computing)。

當時,該公司的作業系統Windows NT 4.0、Windows 2000因為本身的漏洞遭到濫用,而深受Code、Nimda、Blaster等網路蠕蟲攻擊所苦,因此,他們痛定思痛,積極強化作業系統與其他軟體的安全性,於是,自Windows XP SP2開始,內建Windows Firewall、Windows Update自動更新,並推動軟體開發生命週期(SDL)的安全性工程。

微軟後續在Windows Vista與Windows Server 2008當中,所內建的使用者帳戶控制(UAC)以及網路存取防護(NAP)也都是基於這樣的理念,所發展出來的安全性特色。

除了微軟,AMD、HP、IBM、Intel與微軟也在2003年合作,成立了信賴運算組織(TCG)他們促進了幾種廣為人知的安全技術發展,像是;越來越多個人電腦與伺服器內建的信任運算模組(TPM)、提供網路存取控制功能的信任網路連線(TNC),以及套用在硬碟本身加密應用的標準規格(SED)

在那幾年期間,分層防禦(Layered Defense)及縱深防禦(Defense in Depth)的概念相當盛行,讓網路存取控制(NAC)的應用方式受到矚目,市場上,也出現不少協同防禦的產品。

之後,隨著伺服器虛擬化平臺與雲端服務的竄起,軟體定義式防護與雲端安全產品,也開始陸續浮上檯面,可在這些當時這些非典型的網路應用環境當中,支援資安防禦策略的實施。

例如,資深的網路防火牆廠商Check Point,在2014年推出Software Defined Protection,以及伺服器虛擬化平臺廠商VMware於2011年發布的vShield,以及2012年併購網路虛擬化廠商Nicira而取得的NSX,都能提供網路分區隔離(Network Segmentation)功能,藉此降低內部網路受到橫向攻擊的可能性,而在大型公有雲服務當中,也具備多種網路分區機制,以AWS而言,在Amazon VPC裡面,就提供子網路、安全群組、網路存取控制清單(NACLs)。

到了2009年,研究機構Forrester首席分析師John Kindervag提出了新的資安模式,稱為零信任(Zero Trust Model),當時受到很大的關注,不過,初期積極響應的資安廠商並不多,主要是以次世代防火牆聞名的Palo Alto Networks。到了2015年,Forrester發現相關應用領域逐漸拓展的現象,涵蓋了虛擬化網路基礎架構(VNI)與網路指揮調度解決方案(Network orchestration solutions)。在2016年第四季,他們將基於零信任概念的威脅減緩技術,大幅增加到20種。

然而,Forrester在今年1月發布的報告當中,又重新歸納了一次零信任的產品類型與對應廠商。他們將這些部分定調為延伸生態系,並且區分為零信任平臺、安全自動化與調度指揮、安全透視與分析,以及人員、工作負載、資料、網路、連網設備等安全層面,而「人員」的部分,又細分成互動過程與身分管理,「網路」則專指網路分區隔離。

網路隔離是零信任模式較常見的架構

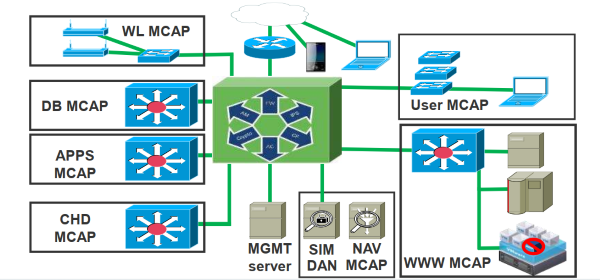

在2010年Forrester開始倡議零信任模式之際,他們也設計了一套基於這個理念而成的零信任網路架構,當中包含了整合多種控制與防護功能的網路隔離閘道(SG)、依據不同作業屬性而區分成多種隔離區的微核心與邊界(MCAP)、負責的集中管理機制的伺服器,以及負責收集與分析網路流量的資料擷取網路(DAN)。(圖片來源/Forrester)

零信任的基本精神:不論信任與否,一律要通過驗證才算數

到底什麼是零信任?為何越來越多資安廠商都擁抱這個概念?簡而言之,在零信任的網路環境,所有網路流量都是不可信任的,因此,資安專業人員須驗證與保護所有資源,限制與嚴格實施存取控管,並檢測與記錄所有網路流量。

根據John Kindervag在2010年對於零信任網路架構的詮釋,他提出下列三個核心的概念:(一)在安全設備上,不再有信任與非信任的介面;(二)不再有信任與非信任的網路;(三)不再有信任與非信任的使用者。

若將零信任模式擴大到資訊安全的層面來看,John Kindervag提出三個基礎的概念:(一)不論身在何處,須確保所有資源都是以安全的方式存取;(二)採用最低權限的策略,並且嚴格實施存取控制;(三)檢測與記錄所有流量。

而在上述概念裡面,我們必須假設所有網路流量都是具有威脅的,除非它們通過自家的資安團隊驗證,確認取得合法授權、通過檢測,並且受到保護,否則就不予以信任。舉例來說,內部與外部網路之間的資料存取,經常會運用加密通道來保護,相對地,網路犯罪份子可輕易偵測到未加密的資料,因此,資安專家對於內部資料存取的保護態度,須與網際網路的外部資料存取一致。

在存取行為的管理上,零信任模式也將運用更多方法來驗證、減害。

過往我們仰賴的作法,主要是基於使用者角色的存取控制機制(RBAC)而成的防護,並且普遍用於網路存取控制、基礎架構軟體,以及身分與存取管理系統。若是採用零信任的模式,RBAC將不會是唯一方法,重點在於配置最低的存取權限,以及施行精確的存取控制,以便減少遭到攻擊與濫用的影響程度。例如,根據使用者表明的身分,適當分配存取的資源,而且僅限於他們執行這些工作所需範圍,使他們只能做正確的事情,而非盲目相信使用者,並未考慮因故意或疏忽而導致為非作歹的可能性。

當然,天底下沒有十全十美、天衣無縫的限制,為了更進一步確保事情是否做對,並且及早掌握出錯的狀況,我們還需要做到持續檢測與記錄,舉例來說,須具備網路流量活動的分析與透視能力(NAV),而且是檢測與記錄能夠一起進行,以主動、即時的方式來處理所有網路流量,並非被動、延遲一段時間才處理,而且僅針對內部網路流量。

為了達到這樣的要求,零信任模式對於網路流量分析與透視,也特別定義出應具備的特性,例如,可彈性擴充使用規模,以及持續執行的態勢感知能力,並且包含網路探查(尋找與追蹤資產)、流向資料分析(解析流量模式與使用者行為)、封包擷取與分析,以及網路詮釋資料分析(解析網路串流封包)、網路鑑識(協助突發事件反應與犯罪調查)

而在零信任架構的設計上,John Kindervag認為,需要搭配四個元件,分別是:網路分區閘道(Network Segmentation Gateway,SG)、微核心與邊界(Microcore and Perimeter,MCAP)、集中管理,以及資料擷取網路(Data Acquisition Network,DAN)

其中的SG,將包含原本分散在多種資安產品的功能,像是防火牆、網路入侵防禦系統、網站應用程式防火牆、網路存取控制、內容過濾閘道、VPN閘道,以及其他加密產品,而且深入整合到網路層級,同時,SG也將內建封包轉發引擎,使其能夠建置在網路的中心。資安人員可以在SG裡面定義通用的控管政策,而且必須配置多個高速網路介面,以便承擔龐大的網路流量處理作業。

這裡的SG和我們所熟悉的UTM設備相當類似,不過,John Kindervag表示,UTM著重的部分,在於網路邊界的控制,SG所要部署與針對的位置,卻是在網路的中心。

MCAP則為各個網路分區,它們是連接到SG與其他設備的網路介面而形成的交換區(Switching Zones),這些區域裡面設置了專屬的微核心交換器,共用同樣的功能與政策控管屬性,而使得每個隔離區成為一個微邊界(Microperimeter)。資安人員可以透過匯聚所有MCAP裡面的交換器,形成統一的交換網路,達到集中管理的目的。

而所謂的集中管理,是指網路的後端平臺(backplane)的處理作業,可由透明、統合的MCAP總體管理機制來定義,而且,須由原本基於個別元件的命令列操作方式,提升為集中化、更易於使用的管理系統。

至於DAN的設置,則是為了突顯擷取網路資料的重要性,本身也是一種MCAP,裡面可部署安全事件管理系統(SIEM)、網路分析與透視工具(NAV),負責集中擷取、分析與記錄所有的網路流量。

利用這樣的網路區域,我們能處理通過SG的所有流量,包含連結所有MCAP的部份——透過鏡射與轉送流量的作法,有效收集其中傳輸的封包、Syslog、SNMP等訊息,並且存放到單一位置上,以便後續執行網路流量的檢測分析,達到近乎即時處理的要求。

攻擊來自四面八方,邊界畫分需更細緻

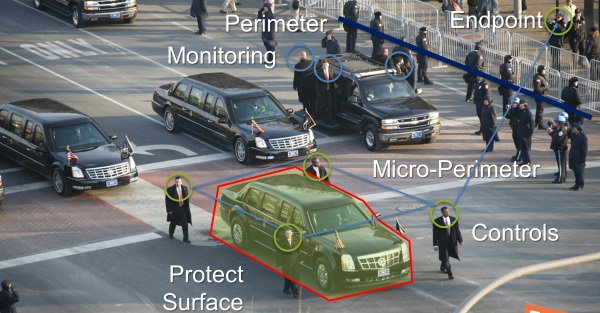

在零信任模式當中,看待威脅進犯位置更周延。就像保護總統安全,需注意保護對象的身分、位置,以及能接近的人員;而邊界控管需設立多層區隔,如外圍的柵欄與軍警,而在總統坐車旁,有特勤環繞,形成微邊界防護,還要提防遠端狙擊,做好端點控管。(圖片來源/Palo Alto)

基於零信任模式的應用程式控管策略

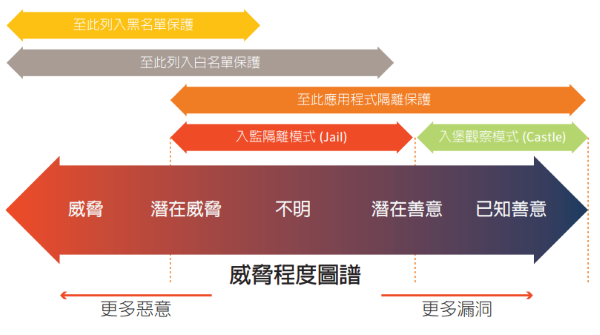

基於動機的不同,威脅程度高低也隨之變化,然而,不論是惡意或善意,端點裝置與應用程式都有可能成為威脅,因此,對付不同程度的威脅,可運用黑名單與白名單來控管,而在相對較正常、合法的端點與應用程式當中,我們可以運用隔離、強制套用最低權限的存取方式來實施保護。(圖片來源/Symantec)

零信任模式開始大幅擴張,更多層面均可適用

在Forrester起初發布的零信任研究報告裡面,對於網路架構的部份著墨甚多,再加上網路分區隔離的確在此扮演非常關鍵的角色,因此,近年來,每當談到採用這樣概念的產品類型,大多數人都會聯想到次世代防火牆,然而,零信任不單是網路隔離,而是整體的防護策略,涉及處理流程與技術,所以,Forrester近幾年在闡述零信任模式時,不再局限在網路,而是延伸更多防護層面。

例如,今年初,他們特別提出零信任延伸生態系統(Zero Trust eXtended Ecosystem)的概念,將零信任模式拆解開來,以資料為中心,周邊圍繞著人員、設備、網路、工作負載等四個環節,並運用網路透視與分析、自動化與調度指揮等技術來貫串。

認同與重視零信任的企業變多,Google與Netflix都已開始採用

除了長期提倡這個概念的研究機構,對於市場觀點有了重大的改變,零信任模式近期受到很大的矚目,其實,還有幾個原因在推波助瀾。

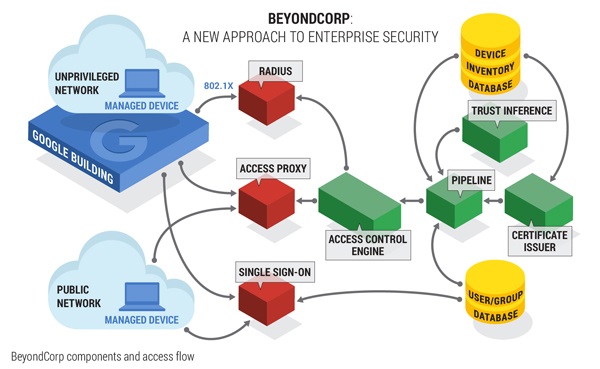

其中一個,就與Google有關。該公司資訊長Ben Fried在2014年公開表示,大型企業應建立「零信任」基礎架構。Google也在這一年,發布研究論文〈BeyondCorp: A New Approach to Enterprise Security〉,後續又發布多篇探討BeyondCorp概念與實作的論文。

而從2017年起,Google在這套自家發展的零信任安全框架,具體提供了新的雲端服務,並且開始積極向外宣傳,例如,在Google Cloud Next大會上,發表了Cloud Identity-Aware Proxy(Cloud IAP),讓用戶能夠建置BeyondCorp描述的內容感知型安全存取環境;此外,他們也連續兩年前往全球矚目的資安大會RSA Conference,主講BeyondCorp。

對於這項從2011年開始進行的研究計畫,Google很自豪,號稱能讓大部分員工每天在不受信任的網路環境下,無需運用VPN的防護,也能安全工作。

除了Google,最近,我們還看到另一家建置零信任架構的網路公司,那就是知名的線上影音業者Netflix。

在今年初的Usenix Enigma大會,該公司資深安全工程師Bryan Zimmer公開介紹他們的零信任架構,稱為無關位置的安全途徑(Location Independent Security Approach,LISA)當中包含三大基本原則:(一)是否信任的關鍵,在於使用者身分與端點健康狀態,而不是所在位置;(二)對於辦公室網路,不能信任;(三)設備要隔離。

長期而言,為了提升整體安全防護,應該會有更多組織,加入施行零信任模式的行列,隨著新一波數位轉型浪潮的持續推動,應用系統與服務的運作,勢必走向更加開放的環境,如果再繼續沿用傳統的二分法(內部、外部,信任、不信任)來界定資訊安全的保護範圍,恐怕將越來越難以因應這種敵我不明的態勢。

若能徹底認清現實,思考與建構適合本身作業環境的零信任模式,透過持續驗證、記錄,以及不斷地分析、監督,方能有效地落實「控制」與「保護」,而非將防禦策略僅偏重在任何一端,我們也就能更扎扎實實獲得保障。

Google投入零信任模式的發展

零信任模式並非只有資安廠商在倡導,雲端服務大廠Google已經投入,他們耗費6年發展了零信任的安全框架,稱為BeyondCorp。他們在存取控制的目標上,從原本僅針對網路邊界來強化防護,提升到可針對個別裝置與使用者來進行管控,目前已能讓自家員工從任何地方連網至公司的應用系統,而不需要經由傳統VPN的加密連線。(圖片來源/Google)

相關報導 零信任!重新定義資訊安全模式

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05