網路攻擊手法層出不窮,面對這樣的威脅演進態勢,Check Point畫分為5個世代,依序勾勒出每個階段的重要特徵,包含了80年代興起的病毒、90年代中期崛起的網際網路攻擊、2000年初期出現的應用程式漏洞濫用攻擊、2010年陸續浮現的進階持續性威脅,以及2017年之後,所面臨的大規模、多面向攻擊。(圖片來源/Check Point)

在人類的文明世界裡,信任是一切活動得以順利進行的基礎,在虛擬的網路世界也不例外,但如今,我們卻持續處於各種資安威脅可能隨時發動攻擊的陰影之下。

從早期針對個人電腦的病毒、木馬程式、網路蠕蟲,造成大量散播與破壞,以致垃圾郵件的滋擾、網路釣魚的詐騙、因網頁遭植入惡意程式而造成瀏覽者感染,甚或是近期令人聞風喪膽的各種攻擊事件,像是進階持續性威脅(APT)、巨量DDoS、針對國家關鍵基礎設施的攻擊、勒索軟體,更別說每天都在出現的各種資料外洩事件,從國家、大型企業、團體組織到個人,幾乎無一倖免。

既然情況如此嚴峻,危機四伏,我們該如何提出有效的因應之道來面對?過去,已經有不少專家提出各式各樣的概念,並且也實作成具體的解決方案,然而,受限於資安觀念的不足,以及技術發展的不夠完善,使得具有這類管控功能的產品,並未受到企業大幅採用。

時至今日,過去許多資安專家們所預言的各式威脅,都已成形,並且導致實質影響,大部分的使用者都已經認知到資安的重要性,而資安相關產品和技術的發展,也有了長足的進步。

例如,資安廠商早期著重在「保護」單純針對威脅的偵測、阻擋、清除;到了近幾年來,已開始提升為基於資料導向型的持續監視、分析,協助更精確地掌控各種異常活動與行為,甚至能夠明確辨識出攻擊者的身分,以及所屬的駭客團體,而非只是網路IP位址。

而隨著系統運算成本的降低、資料處理能力的提升,再加上雲端服務與機器學習技術的普及,我們現在更有辦法擷取所有相關的存取活動記錄,以及檢測全部的網路流量,同時,「零信任」模式所帶來的各種衍生成本,也就更有能力去負擔起來,而不像過去,即使有人想這麼做,往往也無力承受全面處理的昂貴代價。

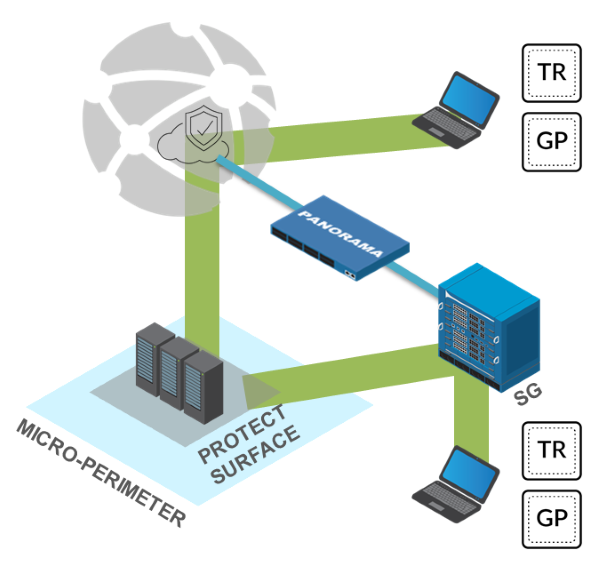

Palo Alto的零信任架構

針對零信任模式的實作,Palo Alto運用了自家的次世代防火牆PA系列、端點防護系統Traps、安全存取雲端服務GlobalProtection,協助企業針對伺服器與個人電腦來建構網路的微邊界。(圖片來源/Palo Alto)

零信任並非全新概念,為何今年成為熱門資安議題?

在網際網路開始普及、茁壯的1990、2000年代,就已經有不少人注意到資安威脅帶來的各種危害,而這也造就了網路防火牆與防毒防駭軟體的普及,當時,除了出現外對內的傳入式攻擊,也有內對內的橫向攻擊(Lateral Movement),以及內對外的發出型攻擊(Inside-Out Attacks)

到了2009、2010年,零信任概念正式被提出,當時的威脅狀態是什麼?根據創泓科技資深技術顧問黃繼民的觀察,那時出現的惡意程式,以殭屍網路、後門木馬為主,再加上與日俱增的漏洞利用威脅、APT攻擊、資料外洩事件,都讓越來越多人意識到,原本安全的內部網路環境變得不再安全,甚至在有意、無意之間,連網的個人電腦竟默默被惡意程式綁架,成為攻擊的跳板或者成為發動攻擊的來源。而這也讓許多資安專家陷入深思,他們想問:單純以公司網路環境的「內」、「外」作為安全邊界分野,真的恰當嗎?

在這之後,雲端服務、行動App、物聯網(IoT)開始普及,企業也開放了自攜裝置到公司上網的政策(BYOD),使得內部網路出現了多種連網設備,像是:採用macOS的蘋果筆電、基於Android和iOS系統的智慧型手機,以及各式各樣的IoT設備,黃繼民認為,在這個時期,駭客攻擊的手法也變得日益複雜,例如,進犯的路徑與形式,從單向(外對內或內對外)、單一型態,演變成內外雙向、複合型態,而且是有組織性及策略性的資安犯罪。

值得注意的是,各種可被利用的安全性弱點持續揭露,也是資安威脅難以杜絕的主因之一。黃繼民指出,尤其是多種使用已久的通訊或應用,以及長期被信任的安全方式,接連爆出重大漏洞,像是SSL、SSH、WPA、SMB、SHA-1,不僅嚴重影響眾多網路設備、應用系統的安全性,就連資安設備系統也被波及,無法倖免於難。

除了從技術上面找尋突破點,運用陰謀詭計使受害者就範,更是令人難以防範,黃繼民提到,常見的欺瞞手段包含:匿蹤、偽冒、嫁接、中間人攻擊、釣魚欺騙,乃至漏洞利用、擅自提升權限,而這些行為針對的目標,多半是「可信任的環境與人員」從而導致零信任的狀況。

今昔相比,內部環境不可信任的事件比比皆是,Akamai亞太區資安與策略總監Fernando Serto指出,這幾年發生大量的資料外洩事件,揭露出橫向移動已經是資料外洩的關鍵部分,而在這當中,攻擊者往往濫用伺服器或應用系統弱點,並且能趁機奪取存取伺服器能力。同時,由於這些系統的所在,也就是防火牆的內側,通常沒有很多安全控制。

因此,他認為,防火牆現行的管理方式,增加了威脅橫向擴散的風險,因為當中往往設置數以百計或千計的流量允許政策,但也由於有這麼多政策,要對其稽核和嚴密控管變得很困難。

而近年來有哪些國內外的重大資安事件,特別突顯了零信任模式的必要性?

臺灣在2016年發生了第一銀行ATM盜領事件,震驚全國;到了2017年,出現遠東銀行的國際匯款系統SWIFT被駭事件;到了今年,司法院也發生內網傳閱主機遭入侵的攻擊,受惡意程式感染的電腦高達243臺。

在這些事件當中,被攻陷的目標,大多是內部網路當中的實體隔離區,雖然這些伺服器或個人電腦存取範圍僅限於內部網路,並不連接到外部網路,但最後還是淪陷了,原因或許就在於駭客先攻佔內部網路的其他電腦,然後,再從此處透過橫向移動的方式,逐漸接近攻擊目標,最後可能運用作業系統或應用程式漏洞濫用的手法得逞。

而放眼全球,許多重大資安事件之所以發生,都與「過於信任」有關。賽門鐵克公司台灣區首席技術顧問張士龍,特別以2013年南韓爆發史上最大APT攻擊事件DarkSeoul為例,印證零信任模式的必要性。

在這次攻擊中,有6家企業的營運受到影響,超過48,700臺電腦、伺服器與ATM接連當機,而原因就在於駭客利用防毒軟體的更新系統,將惡意程式傳送到每個端點電腦當中執行,面對這樣的正常管道遭到駭客濫用,這些電腦毫無抵抗能力,因此,張士龍提醒,所有端點電腦在執行程式時,都應該抱持著「零信任」的概念,謹慎檢視。

黃繼民則以2016年Shadow Brokers入侵美國國安局為例,來說明內部網路防禦不足的嚴重後果。因為,隔年4月,這個團體將EternalBlue這支駭客工具外洩出去,更因此導致WannaCry、Petya等勒索軟體肆虐全球,在5月造成大爆發。黃繼民認為,傳統認知的「邊界防護」無法完全信任,而且,存取接觸端(人或系統)的驗證,也缺乏可信度,從而產生極高的風險,也因為這些事件的發生,企業對於既有資安防護設施的健全度,產生嚴重質疑,此外,對於相關的使用者與管理者,也發生了「信任問題」,而必須加強各種驗證機制。

Check Point提出整體防護的網路安全架構

橫跨網路、雲端服務、行動裝置、端點設備,Check Point今年主打名為Infinity的整體防護架構,結合多層式的威脅預防方案、整合的管理機制,以及一致的API,當中也提供網路隔離、存取控管。(圖片來源/Check Point)

Symantec提供應用程式隔離

以端點防護產品聞名的Symantec,透過Symantec Endpoint Protection(SEP)提供多層的恐管機制,面對潛在威脅或未知應用程式時,可透過SEP的Intensive Protection政策,將它們標記為可疑檔案,然後轉交給SEP附加的系統Hardening來進行隔離。(圖片來源/Symantec)

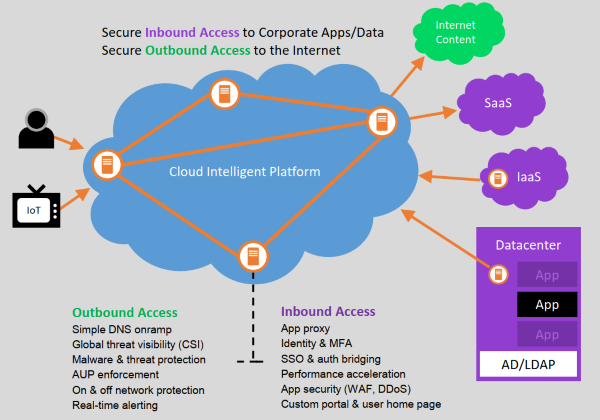

Akamai提供基於雲端安全服務的零信任架構

雲端服務廠商Akamai今年也開始主打零信任模式,希望透過他們所維運的多種安全服務,保護企業對內、對外的網路存取,當中將包含身分服務(Identity Provider)、App Proxy、雲端威脅情報服務(Cloud Security Intelligence)、反向DNS查詢服務(rDNS)、網站應用程式防火牆(WAF)、內容傳遞網路(CDN)。(圖片來源/Akamai)

防護方式必須改變

若要採用零信任的模式,企業該如何調整現有的資安防護作法?

Fernando Serto認為,最大的調整在於,必須針對網路或實體位置、裝置的擁有者,實施更嚴格的安全控管。

舉例來說,很多組織對於內部網路、分支辦公室的用戶端設備控管,仍然過於寬鬆,其中的應用系統存取,都是透過私有的廣域網路與區域網路來進行,甚至還允許全部的私有IP位址,都能夠存取資料中心的千百臺伺服器,而在批准或拒絕使用者存取的部份,僅仰賴實際的應用程式來處理。

然而,零信任的基礎,在於不信任任何的設備。無論其所在的位置或網路,直到使用者身分通過驗證,並且被授權存取他們所請求的應用程式,而且,就算他們通過身分驗證與授權存取應用程式的程序,在用戶端裝置與伺服器之間的存取,不應只仰賴網路存取控制,而是應該設法維持持續驗證的作法。

要踏出零信任的第一步,Fernando Serto看到他們的用戶採取了幾種作法,例如,有些公司會著手處理第三方使用者,像是聘僱人員、合作廠商等,有些則是調查不同群組的使用者風險。他表示,當每個使用者都改用零信任的管理方式時,也代表組織的安全態勢已經正在改善。

對於零信任模式的採用,張士龍建議,應以多層級的防禦(Multi-Layer Protection)來看待整體企業資訊安全規畫,並且盡可能從各種角度來思考零信任的原則。

他也提出網路、網站、伺服器、用戶等四個層級,逐一解釋這樣的防護。

● 網路端:可運用網路存取控制(NAC)的控管方式,將未授權的使用者與未符合安全規範電腦,直接隔離於網路外層

● 網站瀏覽:當使用者瀏覽網際網路的網站時,企業可採行網頁隔離技術,過濾與移除所有網頁的可疑程式碼,然後再將這樣安全的瀏覽網頁畫面傳送到用戶端,徹底消除所有來自網站的威脅

● 伺服器端:關於伺服器的資安威脅,大多來自於漏洞濫用攻擊,我們可以透過應用程式白名單的機制,僅允許執行指定的應用程式,如此一來,不但可以規範授權執行的應用程式,還可以管制合法應用程式的存取資源。而這當中所採用的概念,正是應用程式安全設計原理所強調的「最低權限」

● 用戶端:對於端點電腦的威脅防禦而言,目前面臨的最大挑戰就是「無檔案(Fileless)」攻擊,若能妥善採行端點應用程式隔離技術,可將應用程式區分為惡意、潛在、不明、善良等類別,接著,我們能夠針對每一個類型,來訂定適當的行為封鎖與隔離動作。

整體而言,若要實作零信任的模式,所需觸及的控管與監督範圍,相當廣泛,而且,必須持續實施,對於企業與資安廠商來說,並非輕而易舉,不過,在當前,若要運用技術來建立零信任架構,其實已經比過去容易得多。廠商投入許多努力,確保用戶能夠跨入零信任架構,而不需要重新造輪。

零信任與資安威脅的演進息息有關

(圖片來源/Check Point、Forcepoint)

歷經多年的發展,網路攻擊的手法層出不窮,而且,越來越複雜、影響範圍日漸擴大,相對地,各種防禦機制相繼推出,並且持續強化、推陳出新。

面對這樣的威脅演進態勢,Check Point畫分為5個世代,依序勾勒出每個階段的重要特徵,包含了80年代興起的病毒、90年代中期崛起的網際網路攻擊、2000年初期出現的應用程式漏洞濫用攻擊、2010年陸續浮現的進階持續性威脅,以及2017年之後,所面臨的大規模、多面向攻擊。

無獨有偶,Forcepoint今年特別提出一套新的整體防護概念,稱為Human Point System,強調以人為中心(Human-centric)、能夠依風險自動調整防護(Risk adaptive),而能達到這樣的要求,必須整合更精準的資料控管與透視能力,以及使用者的身分、活動、意圖,並且橫跨不同環境、應用程式、網路來實施這些防護。當然,他們之所以能發展出這樣的架構,也是基於陸續出現的多種資安產品,並且從原本以威脅為中心(Threat-centric),進展到以資料為中心(Data-centric),未來將繼續朝向以人為中心。

零信任也需要考量單一廠牌產生的風險,以及適切的設計

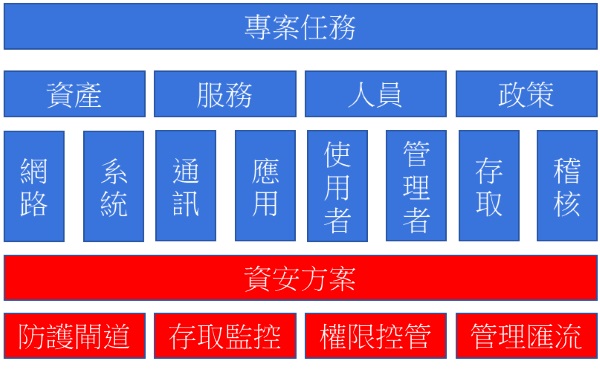

(圖片來源/創泓科技黃繼民)

因為資安的控管邊界趨於模糊,所以,在零信任架構當中,提到了所謂的區段防護(Segmentation),希望透過分段安全檢測,達到全面防護,對此,創泓科技資深技術顧問黃繼民也提出幾點建議。

首先,資安檢驗的方式,除了考量IT基礎架構的「南北向」,同時,也不能忽略「東西向」的配置。

其次,我們也應注意採用「單一品牌」或「單一系統」的風險。他認為,如果基於零信任的概念來考量整體防護,勢必對於任何受到信任的人事物,也須抱持著質疑的態度,當然,資安廠商和系統業者也不能例外,事實也證明了,各家資安廠牌的系統都發生過重大安全漏洞,因此,不能輕忽這樣的可能性而毫無防備與應變之道。

如果想要設計出適切的資安防護機制,黃繼民建議,可運用專案任務(Project Task)的方式,來檢視與構思所需。根據他過往經驗來判斷,對於多數用戶而言,都習慣以一套方式套用到不同情境的方式來考量,希望「一次通殺」各種可能需要的應用,但往往會造成許多衝突或涵蓋不夠周全的情況,最後只好選擇妥協或接受不適切的設計。而類似狀況並不只是在考量資安防護時會面臨,也出現在軟體定義網路的評估與建置過程。

相關報導 零信任!重新定義資訊安全模式

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06