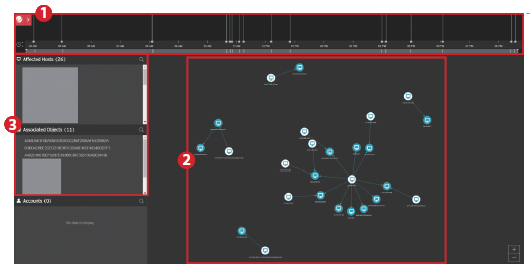

【突顯整體資安態勢的管理平臺】針對採用了MDR服務的企業,廠商也提供管理平臺,讓資安人員可隨時藉此了解整體的資安情勢。以圖中FireEye的Managed Defense服務主控臺來說,就採用攻擊鏈的7個階段,歸納所發現的威脅事件。(圖片來源/FireEye)

有些人可能為了方便,發現疑似感冒的症狀時,會直接到藥局購買成藥,藉此抑制身體不適的狀態。然而,隨著感冒病毒不斷的變種,咳嗽、流鼻水、發燒等現象的背後,很可能潛藏更為嚴重的問題。

若是針對這些自己感覺到的現象,便到藥房購買成藥使用,非但無法有效治療,還可能延誤治療的時效。

這樣的道理,也與企業資安防護的演變,不謀而合。過往在攻擊手法較為單純的情況下,防毒軟體與防火牆採用特徵碼過濾的做法,能夠迅速攔截大部分的威脅。不過,多年下來,駭客運用的手段也不停演進,入侵的方法越來越難以被企業發現,光是透過特徵碼比對的機制,無法防範這種針對性的新興攻擊型態。

全面性的大量資料收集與分析,提供更全面的事件樣貌

透過分析所有執行的事件記錄,找出潛在威脅的做法,現在幾乎可說是許多資安防護產品的標準配備。

隨著多年來,硬體的運算效能大幅提升,企業能夠利用機器學習或是人工智慧等技術,從收集到事件記錄的分析中,快速找到可能潛藏的威脅,並彙整出事件樣貌,然後進一步調查事件發生的原因。

在以前,傳統防毒軟體和防火牆等機制,必須顧及企業環境運作效能,所以採取特徵碼識別,將已經確認有害的惡意軟體攔截,這樣的做法,有其時空背景的考量,算是足以因應當時威脅情勢的作法。

不過,就像現在出現的各式流行性感冒變種,病人通常難以只憑藉身體出現的異常,確定自己的症狀。藉由醫生的診斷,甚至需要進一步拍攝X光,或化驗檢體,然後進行細菌培養等,才能較為準確認定為某一種病灶,並予以對症下藥。

企業的資安防護也是如此,需要仰賴進階的工具進行事件的追蹤、分析,而訴求具備這種能力的防護系統,包含了從使用者異常行為著眼、稱為內部存取行為監控(UEBA)系統,或是針對端點電腦進行調查,名為端點偵測與回應(EDR)的解決方案等。

雖然,上述2種類型的工具,它們增加了企業調查事件、找出潛在威脅的速度。不過,想要利用這些系統,企業也要擁有相關知識的資安人員操作。然而,現實是許多企業普遍缺乏相關的人材,這也是近期許多廠商主打的MDR(Managed Detection and Response)服務中,想要解決的現象。

然而,我們不可否認的是,內部存取行為監控系統和端點偵測與回應產品,這2種原本由企業自行在內部部署的分析系統,在MDR服務中也扮演了極為重要的角色,其中尤以端點偵測與回應機制的角色較為吃重。根據研究機構Gartner在今年6月發布的報告中,他們更特別提到,端點偵測與回應系統勢必廣泛運用在MDR服務上。這也突顯了分析事件與對於攻擊的因應措施,乃是這項服務重要的一環。

圖片來源/趨勢科技

以事件時間軸、端點電腦受害關連,以及重大警示資訊組成的MDR服務儀表板

在Managed Detection and Response(MDR)服務中,雖有專業團隊代為24小時監控,但通常也會提供企業能檢視資安情勢的主控臺。以圖中趨勢MDR服務的管理介面,稱之為Threat Investigation Center的主控臺來說,儀表板大致提供了3種資訊,包含了1近期威脅事件發生頻率的時間軸,以及2對於企業內部設備的即時狀態監控拓撲圖,還有3針對管理者的警示訊息,像是需要特別留意高風險電腦、可能受到牽連的端點設備等資訊。

事件的偵測與回應,是資安代管服務發展的新興趨勢

值得留意的是,企業資安人力與資源不足的現象,早就存在已久,在MDR推出之前,就已經出現因應上述情形的解決方案,例如資安維運中心(SOC)代管服務,或是稱之為MSS(Managed Security Services)的安全事件監控服務。從定義上來看,這2者涵蓋的範圍,由於訴求各種資安事件記錄的彙整,較MDR來得全面,但MDR則更為強調事件的偵測與回應能力。

其中,Symantec首席技術顧問張士龍認為,MDR是MSS與代管資安維運中心服務未來的發展方向,雖然,他們旗下的MSS服務,和端點偵測與回應產品線之間,目前沒有直接搭配成為MDR,但張士龍指出,已經有經銷商正在規畫推出MDR服務,當中便採用了前述的Symantec產品與服務。

此外,張士龍也認為,由於事件的回應多半在端點電腦上執行,所以,MDR服務中,所採用的端點偵測與回應系統,扮演了極為重要的角色。

這樣的論點,我們也詢問了資安維運中心代管廠商安碁資訊,他們則有不同的看法。

安碁表示,廣義的資安維運平臺定義中,就涵蓋了事前預防、即時監控、事件回應,以及威脅情資的解析與共享等4個面向,因此在該廠商的服務中,MDR已經包含在內。上述論點,代表經營資安維運中心服務廠商,也擁有相關服務項目。

代理資安事件管理平臺LogRhythm,與內部威脅監控系統ObserveIT的漢領國際,該公司的產品技術經理黃漢宙指出,不只是資安廠商,包含供應人工智慧資料分析解決方案的廠商,他們很可能都會朝MDR服務發展。但是,他也指出,現有的代管資安維運中心與MSS服務,多半仍是由系統服務商或獨立的資安團隊經營,往往還是以收集各類系統事件記錄的角度出發。因此,黃漢宙認為,最終可能由原本開發資安產品的廠商經營MDR,甚至就以該服務為公司營運的主軸。

雖說上述各家廠商的立場不同,他們對於MDR的看法也有相當大的出入,不過能夠確定的是,未來企業想要採用這種型態的服務,選擇性將會相當多元,我們可以從系統服務商、原本提供資安維運中心代管服務的供應商,或是推出資安產品的廠商中,挑選MDR服務,但相對來說,這些型態的廠商所提供的服務內容,可能會存在相當程度的差異。

端點是因應措施中的重要環節,相關系統具有舉足輕重的地位

基本上,誠如前面提到,MDR服務的精神,在於事件的偵測與回應。因此,不少MDR服務中,通常也會搭配端點偵測與回應系統。

不過,我們從廠商先前推出端點偵測與回應型態的產品,到現在開始主打MDR服務,當中突顯了企業使用前述產品的2個現象。首先,固然前者的訴求是想要從深入端點,藉此收集更多的事件記錄,描繪出攻擊的全貌,然而,若是只有倚靠端點電腦的資料,透視攻擊的廣度便有所不足。因此,我們也看到這種類型的解決方案,越來越多廠商將它們與網路防護方案整合,包含了網路APT、防火牆,甚至是以網路探查使用者行為的內部存取行為監控系統等。

另一個現象,則是企業採用了端點偵測與回應的解決方案後,需要負責維持系統的運作,也要擁有專業知識的人員運用,進行事件過程中與後續的鑑識工作。前者已有廠商提供雲端主控臺服務型式的產品,企業無須自行購置與部署大量的運算資源,而後者的部分,就要仰賴MDR這種代管服務。

雖然解決方案的統稱上,EDR與MDR只有一字之差,但防護的範圍卻有所不同。通常後者兼具了網路流量的事件收集,不再只有針對端點電腦的事件偵察。因此,嚴格來說,我們並不能直接視MDR為EDR的代管服務。

但是,對於事件的回應,端點電腦仍是重要的角色,因此在MDR的服務中,廠商往往也會部署相關的解決方案,不過值得留意的是,不光是端點偵測與回應系統,也可能採用的是跨領域產品,像是特權帳號管制系統衍生而來的端點事件收集器等。

例如,我們前面提到的LogRhythm,它雖然是資安事件平臺產品,但也同時結合了內部存取行為監控系統,以及端點偵測與回應系統的性質,而ObserveIT雖是內部使用者監控系統,但也同樣具備上述的特性。換言之,在MDR服務裡,廠商很可能搭配了包含相關功能的解決方案,未必直接採用專屬的端點偵測與回應產品。

此外,在前述Gartner的MDR報告內容中,更進一步指出,他們已經看到部分的MDR服務供應商,提供2到3種廠牌端點偵測與回應系統,讓企業選用。而我們這次詢問到達友科技,他們雖然沒有打算直接推出MDR服務,但該廠商認為,他們旗下銷售的Carbon Black Cb Response,以及Sophos Intercept X,這2套端點偵測與回應系統,都能提供MDR廠商加以運用。

圖片來源/達友科技

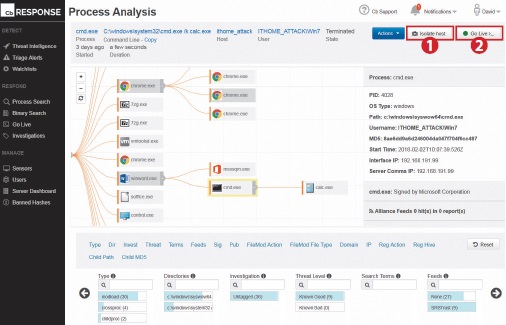

提供端點進階分析與回應措施

針對端點上的攻擊事件,MDR服務中採用的端點偵測與回應(EDR)系統,具備了進階的遠端控管功能。以圖中的Cb Response而言,管理者便能直接1封鎖端點電腦對外連線,甚至2下達指令,從端點採集更多資料。

通盤分析後,採用關連圖與攻擊鏈,呈現事件的樣貌

端點偵測與回應系統,還有內部存取行為監控系統,它們為什麼是MDR服務中重要的角色呢?難道,已經擁有專業資安團隊監控之下,企業不能只使用防毒軟體,再與防火牆等網路防護設備,加以因應?

基本上,傳統的事件調查,資安人員可能要從資安事件管理平臺上,在大量的事件記錄裡,找尋蛛絲馬跡,不只相當耗時費力,極有可能為此忽略可能潛藏的危機。

而前述2種型態的系統,透過機器學習或是人工智慧的輔助下,就可以在非常短的時間中,彙整出可能有問題的事件,這是傳統人力難以做到的部分。

而在事件的呈現上,這類系統不光只有記錄列表,也普遍採用圖像化的做法,資訊人員也能較為容易解讀。以Carbon Black推出的Cb Response來說,它就以拓撲圖的方式,展現攻擊事件的樣貌,像是使用者開啟了帶有惡意巨集內容的.DOCX文件,巨集裡的指令便在背後執行,並啟動假冒內建的小算盤應用程式(CALC.EXE),我們便能在Cb Response的主控臺上,看到系統將這些行為彙整為一起攻擊事件,節省我們必須自行從防毒軟體和防火牆的主控臺,搜尋上述看起來疑似異常的事件記錄,並且理解、彙集為攻擊當中的發生連續過程。

相較於一般防毒軟體提供的資訊,這裡也收集了較為詳細的內容,以便後續的鑑識工作。

以前述的例子而言,Cb Response不只將記錄有問題的文件開啟行為,也保存了更多這臺電腦上的系統事件。例如,當時使用者也開啟了網頁瀏覽器、控制臺等處理程序,都會在前述的拓撲圖顯示。而Cb Response更提供了向前追溯的功能,因此鑑識人員能藉此找尋事件的源頭。

在事件內容的採證上,Cb Response不只能夠呈現影響的範圍,還可以提供檔案與處理程序的詳細資訊,增加鑑識人員判斷的依據。這些細節涵蓋了檔案的雜湊值、執行時間的起迄、存取的IP位址等細節。而這套端點偵測與回應系統中,也搭配了多達20種以上的威脅情資,系統也會與這些情資之間進行比對,以此儘早得知,是否檔案內存在有害內容。

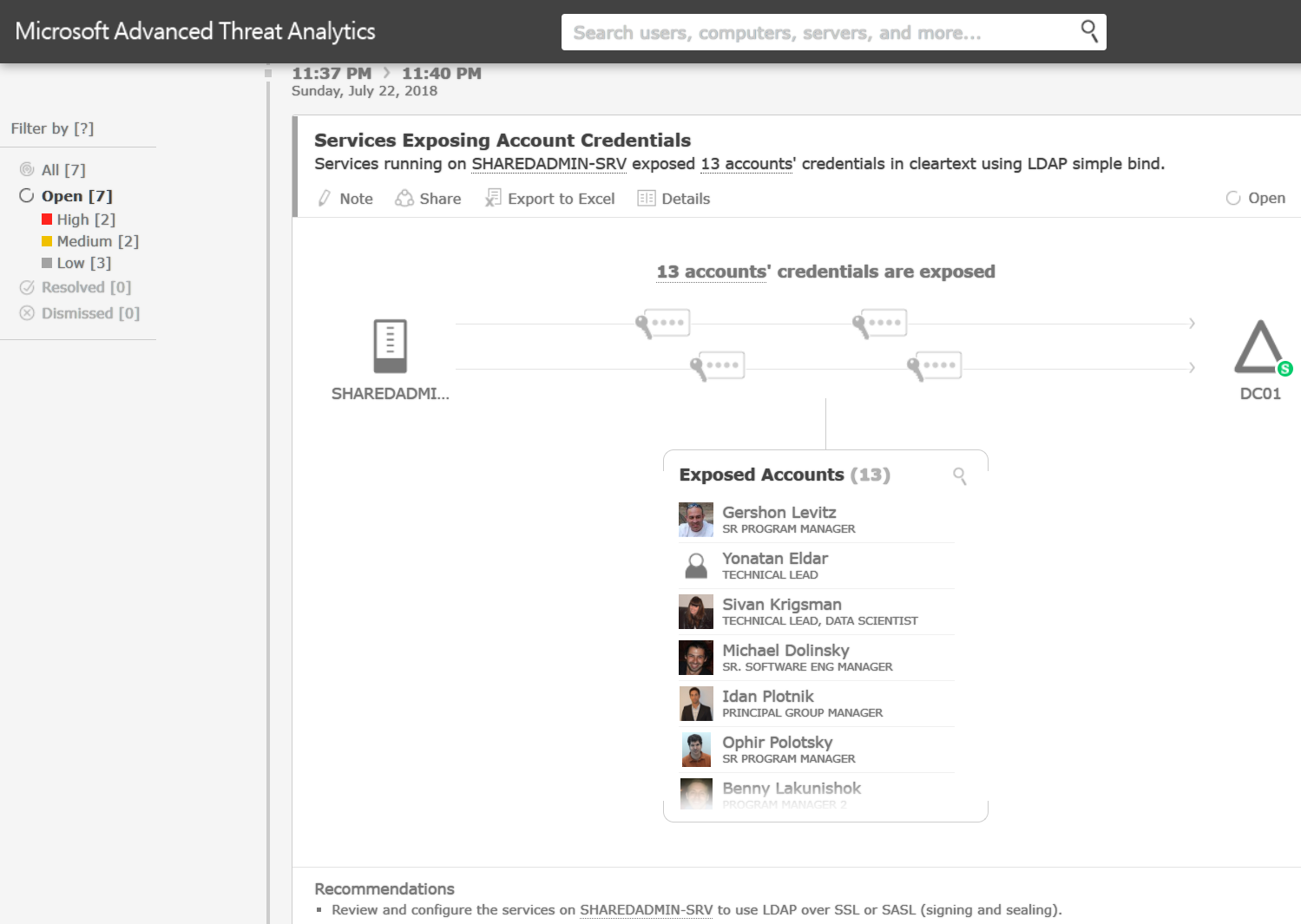

而對於描繪事件的樣貌,內部存取行為監控系統則更強調通盤檢視的能力。像微軟推出的Enterprise Threat Detection服務中,也提供了內部存取行為監控系統Advanced Threat Analytics(ATA),與同廠牌的端點偵測與回應機制,也就是Windows Defender Advanced Threat Protection搭配運用。

而ATA這套系統中,能以簡易的圖說,突顯潛在的威脅,例如,ATA偵測到部分使用者的帳號,疑似遭到外洩,並被用來嘗試存取企業的AD網域,這時該系統就會以圖說表示,攻擊的來源與目的主機,並列出駭客用來大量嘗試登入的使用者帳號名單。

再者,無論是端點偵測與回應系統,還是內部存取行為監控系統,這2種型態的防護措施中,許多產品都納入了攻擊鏈的概念,也就是將所有的威脅事件,依據事前、事中,以及事後等階段發生的過程,歸納為多種狀態的事件。其中包含了入侵行為,乃至事中發動攻擊當下,以及企業事後的處置等。

例如,在Splunk推出的User Behavior Analytics系統中,該廠牌就以時間軸,點出案發的經過,凡舉駭客攻擊的重要時間點,包含了潛伏期間與發動攻擊過程,以及與之相關的可疑使用者、電腦,以及網路位址等資訊的串連。

圖片來源/微軟

彙整內部事件的全貌

從多臺電腦與網路之間的流量內容,MDR經常會導入的內部存取行為監控(UEBA)系統,找出疑似異常的事件。以圖中微軟Enterprise Threat Detection採用的Advanced Threat Analytics上,系統發現13位使用者的帳號可能遭到暴露,被用來不斷嘗試登入DC01網域。

提供多種遠端事件回應機制,只要藉由單一管理平臺即能執行

對於事件後續的處理,一般來說,我們可從防毒軟體的主控臺,刪除某個惡意軟體,或是將它移交到隔離區。

但若是要避免橫向感染,可能就要透過防火牆與其他機制,封鎖受害電腦的對外連線。不過,上述的工作,若是企業透過端點偵測與回應系統,大多都能直接遠端執行。

以前述的Cb Response而言,它提供鑑識人員一鍵隔離受害電腦的功能,啟動之後,該臺電腦便只能與Cb Response主控臺連線。

此外,對於其中發現疑似有問題的指令或是檔案,也可以禁止所有的電腦存取,若是鑑識人員想要採集相關跡證,這套系統則提供了名為Go Live的命令列模式,讓他們能夠遠端蒐證,或是傳送檔案、取得有害檔案的樣本等工作。

在Go Live命令列模式中,鑑識人員不光能遠端存取受害的電腦,刪除特定的處理程序,還可以下達進階命令,像是利用MEMDUMP取得記憶體內容,藉此調查埋藏在其中執行的惡意行為,或者,能夠使用REG命令,修改受害電腦的登錄檔等措施。

相關報導 新型資安服務MDR崛起

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05