資料來源:tCell,iThome整理,2018年8月

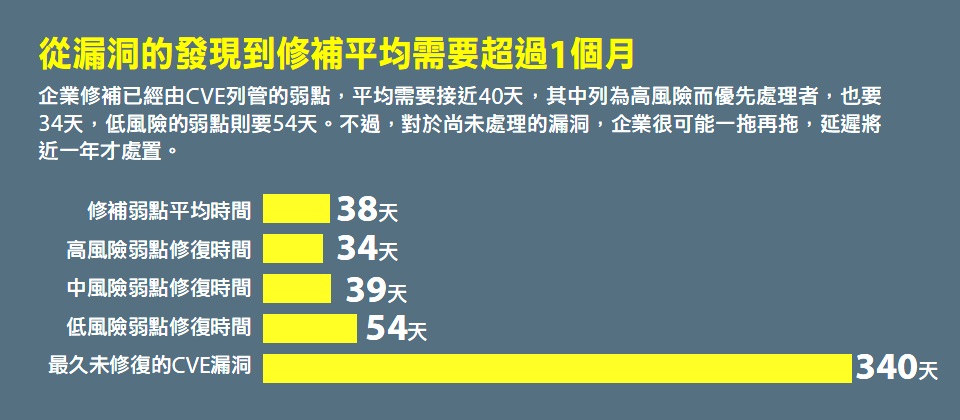

一直以來,駭客透過零時差漏洞發動攻擊,軟體廠商接獲通報之後,再推出修補程式,企業才部署到電腦上,能夠防範前述的威脅。這樣的現象,周而復始,軟體廠商與企業不得不跟隨駭客的腳步,疲於奔命接招,於是,補了又破、破了再補,雖然這樣的情勢讓人無可奈何,但還是必須持續進行,畢竟,實際修補軟體的漏洞,是公認最為務實的方法。

然而,今年下半年出現的許多現象,突顯了上述的漏洞發現與修復流程,面臨到更加嚴峻的挑戰。例如,趨勢科技與奇虎的資安團隊,先後指出駭客組織利用相同的弱點,多次在微軟推出例行性更新的隔天,隨即發動攻擊;也有離開現職的資安研究員兜售漏洞不成,便隨意將其在社群網站上公開的案例,甚至提供了能驗證攻擊的範例檔案,讓許多執行Windows作業系統的電腦,面臨相關風險的機會大增。

這些事件的背後,代表了多數人普遍倚賴的漏洞修補與軟體更新,陷入困境,雖然號稱是「藥到病除」,卻難以因應現今詭譎多變的局勢。在Symantec今年的網路安全威脅報告(ISTR)的內容中,也印證了上述的態勢──去年總共發現了8,718個漏洞,其中接近一半的數量,也就是有4,262個是零時差攻擊。換言之,光是零時差的弱點,平均每天就會出現12個之多。

-2_1.jpg)

對於一般辦公用的電腦來說,照著管理者的排程,定期安裝更新軟體,或許還能勉強應付安全性漏洞修補的問題。但在企業裡重要的伺服器、資料庫,或是廠房裡的機臺,並無法如此「即時」,若是安裝修補程式失敗,或者是造成其他應用程式無法正常執行,便會導致企業嚴重的損失,因此,一般來說,若是要安裝修補軟體,通常都要進行相當程度的評估,甚至是在局部環境先行測試,才能套用到上述的設備中。但根據前述資安廠商的報告內容指出,如果平均每天出現的零時差漏洞數量多達12個,企業根本無法在有限的時間內完成評估與部署的作業。

其實,企業在持續安裝更新軟體的同時,也面臨需要管理的設備種類越來越多元的情況──從工作站電腦、筆記型電腦、伺服器,如今更要納入行動裝置與物聯網裝置的控管。

既然漏洞濫用攻擊越來越緊迫盯人,企業所需要關照的端點數量與類型又日益龐雜,我們還有其他方法可以提升防護能力嗎?事實上,在早先的網路入侵防禦設備(IPS),以及近年來網站應用程式防火牆(WAF)當中,所提供的虛擬修補(Virtual Patching),應該會是其中一種選項。

過去,虛擬修補原先認為僅是一種爭取漏洞修補緩衝的機制,由於具有快速套用且影響極低的特性而興起,然而IPS與WAF因為建置成本高,長期以來,在企業網路環境部署的比例,遠遠不如防火牆。因此,有許多人並不清楚這樣的作法,而現在為了減少受到漏洞濫用攻擊的機會,虛擬修補重新躍上檯面。

同時,資安業者也開始針對辦公環境、機房、工業控制系統等應用,再度鼓吹虛擬修補的重要性,或是在防護機制中,加入這種功能,藉此增加產品的安全性。

-2-600_2.jpg)

圖片來源:Aberdeen,2016年10月

利用虛擬修補縮短漏洞空窗風險

企業修補漏洞的做法,大致可區分為安裝廠商提供的修補程式,以及虛擬修補2種。採用前者,在等待廠商推出更新軟體期間,已揭露的漏洞為企業帶來高度風險,危險程度也隨時間持續增加,直到部署完成後,危機才解除;而虛擬修補則能在漏洞出現後不久,就能取得新的防禦政策並套用,因此,企業便持續處於低風險的態勢。

漏洞管理面臨四大危機

關於安全性漏洞的揭露與處理,已經行之有年,現在也有不少的漏洞通報平臺與獎勵計畫,使得一般市井小民也有管道能夠提供他們的發現。然而,在實務作法上,目前仍面臨許多新的挑戰。

一、相同漏洞接連遭到利用,卻被視為多個弱點列管

就在今年8月,趨勢科技的研究團隊發表了他們的發現,經由與推動找尋零時差漏洞計畫的Zero Day Initiative(ZDI)合作,比對4月出現的CVE-2018-8174,指出同一個駭客組織在7月時,接續針對相同的VBScript弱點,進行攻擊。

該研究團隊表示,由於上述的2起攻擊事件中,所出現的惡意軟體,駭客在程式碼內容使用的混淆手法,可說是幾乎一致,因此,趨勢科技認為是相同駭客所為。至於這裡面採用的攻擊手法,主要是利用VBSCRIPT.DLL弱點,稱為濫用釋出的記憶體區塊(Use After Free,UAF),是滲透瀏覽器漏洞常見的方法之一。

而且,值得注意的是,這種相似的變種攻擊,竟是在微軟發布完例行性的安全性更新隔日發動。以7月發現的惡意軟體而言,微軟在11日修補完VBScript,12日便出現能夠破解的惡意軟體,可對於已經完成更新的電腦下手,然而,針對12日的攻擊,微軟在8月份的例行性修補裡,終於提供能防堵相關弱點的更新軟體。也就是說,駭客想要滲透弱點,幾乎是見招拆招,可說是極為輕而易舉,但弱點發現之後,用戶卻需要面臨至少一個月左右的空窗期,才能得到防護,形成了攻防不對等的情形。

趨勢科技指出,雖然上述弱點的影響範圍,都涵蓋所有版本的VBScript引擎,但他們也強調,由於在Windows 10秋季更新版(RS3)之後,微軟預設關閉了前述指令碼處理引擎,這些較新版本的Windows作業系統,應比較不會受到波及。可見鎖定被發現的弱點進行處理,很可能只能治標而無法治本。

由於以上的相似變種攻擊,分別由多個CVE列管,軟體廠商只能不停對於收到通報的弱點,儘快推出更新程式,對於企業的弱點管理而言,前述出現在4月與7月的2項漏洞,從CVE編號來看,很難聯想有所關連,而且,管理者往往必須分別評估之後,才能安裝更新,極為耗時費力。

而這樣的情況,恐怕遠比趨勢科技公布的還要嚴重。根據奇虎團隊揭露的資料,不只印證趨勢科技的推論,這些事件是同一個駭客組織所為,他們還發現該組織發動的另一起攻擊,可見這樣的漏洞重覆濫用情形,恐怕遠比資安研究團隊公開的資訊,還要嚴重許多。

論及去年最為知名的漏洞,莫過於永恆之藍(EternalBlue)的濫用,其中,包含了在短短一個周末,就讓全球超過150個國家、數十萬臺電腦受到攻擊的勒索軟體WannaCry,以及後續出現的NotPetya、Bad Rabbit等,都是利用永恆之藍的勒索軟體病毒變種。儘管,資安專家已經將利用相同漏洞的變種攻擊,加以歸納,然而,實際上企業在弱點的管理,仰賴的卻是CVE編號,導致執行修補的過程,仍是當作個別事件處理。

二、零時差漏洞直接在社群網站上公開

雖然,基於保護使用者為前提,一般而言,資安研究團隊在發現弱點之後,都會讓相關廠商進行處理,並提供更新程式,研究團隊才會公開他們發現的細節。不過,有名前漏洞研究員,以推特帳號SandboxEscaper,將她的研究結果直接公開,並且在GitHub提供了概念性驗證性程式。

這個被公開的Windows漏洞,主要是讓有心人士濫用工作排程器,使得本地端處理程序通訊介面(Advanced Local Procedure Call,ALPC)發生錯誤,進而提升存取權限。

雖然,這名前資安研究員表現得自暴自棄,博得了不少人的聲援與同情,甚至許多人幫她加油、打氣,鼓勵勇於參與廠商的抓漏獎勵計畫,或是在她的部落格留言,邀請到公司面試等等。但前述這種隨意公開漏洞的事件,也突顯若是有人想要揭露未知的弱點,像是透過社群網站公開,其實相當難以防範。

這樣突如其來暴露未知的弱點,2天之後,真的就有駭客以此漏洞,趕在微軟9月11日推出更新程式之前,開發了名為PowerPool的惡意軟體,藉此發動攻擊。而且,根據發現上述軟體的ESET資安團隊指出,這個駭客組織,並沒有參考SandboxEscaper範本檔案的程式碼,而是利用了相同的作業系統弱點,重新開發完全不同的惡意軟體。

基本上,SandboxEscaper的範本只是提供概念性驗證,證明前述的ALPC弱點確實能被利用,例如,能透過印表機驅動程式(SPOOLSV.EXE),控制系統內建的記事本軟體(NOTEPAD.EXE)。但PowerPool濫用Google軟體更新程式(GOOGLEUPDATE.EXE),實作了上述漏洞攻擊,ESET研究團隊更從該惡意軟體中,找出2種後門程式,該惡意軟體藉此向C&C中繼站通訊,並且會截取受害電腦的畫面。PowerPool的出現,印證了資安專家在漏洞洩露當時的預期,確實成為有心人士濫用的標的。

在企業對於已知漏洞的列管,可能就處於疲於奔命的情況下,這些不斷重覆濫用相同弱點的攻擊手法,以及隨時像未引爆的炸彈,突然公開的未知漏洞,都使得企業對於弱點的防範上,面臨更加嚴峻的考驗。

三、廠商與企業端都存在許多執行要點

一般來說,軟體廠商提供更新程式時,往往面臨需要在指定時間之內完成,導致可能尚未經過完整的測試下,就發布這些修補檔案。因此,企業也會擔心,安裝這些更新檔案,是否會出現影響生產力的情況。

例如,微軟去年11月推出的例行性更新,導致許多採用Epson印表機的使用者,在安裝相關修補檔案之後,便無法執行列印。而該公司當時出面證實,是更新軟體造成的問題,但在原因釐清之前,也只能請使用者移除疑似產生問題的修補檔案。事後,微軟再度發布新版的修補程式,才排除了這樣的情況。試想,即使如微軟這樣資源雄厚的公司,他們推出的更新軟體都可能出現這種錯誤,成為眾所之矢,其他的軟體廠商,恐怕也難以保證自家產品與企業環境的相容性。

代理Ivanti弱點管理平臺的中華數位科技認為,一般企業最為普遍的弱點修補措施,就是利用微軟的更新機制,包含了Windows Update,以及能向大量電腦派送更新的WSUS與SCCM系統等。然而,採取這些機制,不只有時可能接收到像是上述出錯的修補軟體,最根本的問題,恐怕是在大量電腦同時執行修補的時候,企業的網路都運用在下載更新檔案,造成網路塞車,再者,則是管理者難以得知每臺電腦的修補情形。

除了微軟的軟體修補,中華數位也特別指出,駭客為了能讓自己編寫的惡意程式存活更久,通常還會尋找其他使用者會安裝的應用程式,進行攻擊。由於這些軟體,企業普遍缺乏管理相關弱點的工具,也是不少駭客的下手目標。

這樣的情況,趨勢科技在今年上半年度的報告中,佐證了這樣的說法,甚至更進一步指出,駭客還會依據使用者採用應用軟體的轉變,調整攻擊標的,像是許多人改以Foxit Reader閱讀PDF文件,不再安裝Acrobat Reader。因此,在趨勢科技統計的結果中,針對Foxit軟體發動的弱點攻擊數量,今年上半年急起直追,僅次於Adobe的產品。

四、弱點日益廣泛,遍及硬體、行動裝置,以及物聯網設備

上述的現象,還只是論及辦公用的PC作業系統與應用程式軟體,雖然,軟體的修補多半有賴廠商提供,但至少,許多常見的應用程式,內建了自動更新機制,能幫助使用者執行最新版本。

但值得注意的是,不只是應用程式和作業系統,硬體的設計瑕疪,近年來也層出不窮,像是Google Project Zero在今年年初,發現的處理器推測執行(Speculative Execution)漏洞,也就是Meltdown與Spectre攻擊手法,就是這樣的例子。

在這個存在超過10年以上的弱點中,不僅影響的範圍甚廣,遍及採用Intel、AMD,以及ARM處理器的電腦與行動裝置,而且,其風險程度極高,美國電腦網路危機處理中心(CERT)甚至建議用戶,受影響的處理器最好全部換掉,以免暴露在危險中。

後來,針對推測執行的問題,不光是上述的處理器廠商,包含作業系統、應用程式,以及公有雲的業者,都相繼推出修補程式,避免自家的軟體暴露在上述弱點濫用危機之中。

另外,隨著行動裝置與物聯網裝置的應用,越來越普遍,這些平臺的弱點因應措施,也變得日益重要。然而,上述型態的裝置與作業系統平臺,不像PC平臺已擁有較為完善的更新機制,甚至出現軟體業者有心卻無力處置的情況。

像是最近有資安團隊發現,Android行動裝置平臺會透過無線網路廣播,暴露裝置的系統資訊,然而,他們通報給Google之後,該公司基於修補會破壞系統API,只針對推出只有1個月、僅有不到0.1%裝置使用的最新版本,也就是Android Pie(9.0)修補,換言之,幾乎所有的Android裝置,都存在這樣的風險,而且大致上可說是沒得修復。

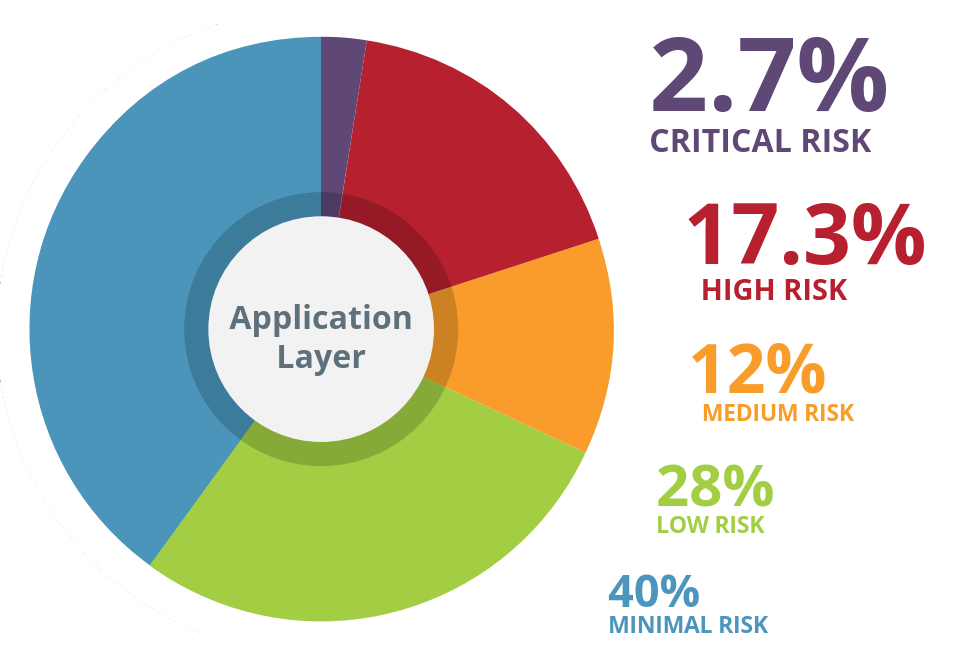

圖片來源:Edgescan,2018年5月

應用程式層的高風險弱點比例占1/5

網路應用程式的弱點,也有相當高的比例是屬於極為危險,在Edgescan公司今年上半的統計中,每5個漏洞,就有1個是列為高風險的等級,這也代表應用程式的弱點,非常容易成為有心人士下手的目標。

實體修補面臨瞬息萬變情勢考驗,企業應再度重視虛擬修補價值

企業想要落實弱點的修補,其實不像一般消費者,採取軟體業者提供的自動更新機制,就能因應。在企業的環境中,勢必還要將安裝更新軟體之後,對於整體生產力可能會帶來的衝擊,進行評估。而在現實中,企業的重要主要伺服器主機、資料庫,以及廠房機臺上的工控設備,都難以面臨安裝上述修補軟體時,可能需要停機,或是重新開機所帶來的影響。

先前,台積電的廠房機臺中毒,據傳可能就是WannaCry蠕蟲攻擊,我們或許很難想像,去年5月大爆發的病毒,微軟還特別為已經終止支援的作業系統,像是Windows XP與Windows Server 2003,一併提供修補軟體,然而,為何身為半導體業者的龍頭,竟然事隔一年之後,還沒有安裝微軟提供的更新程式?

在企業中,若是利用了前述更新程式所封鎖的SMB服務,以及所需採用的445連接埠,進行檔案分享,就可能面臨安裝修補軟體後,可能直接帶來企業運作上的衝擊。因此,企業勢必要透過像是虛擬修補的方式,以實際修復漏洞以外的方式,防堵這些攻擊。

其實,虛擬修補就像是我們受傷包紮時,所使用的透氣膠帶,能夠直接蓋住傷口,雖然傷口仍然存在,卻不致受到感染,導致病情惡化。依照常理來說,我們會認為,對症下藥才是根本之道,但在面臨各式的變種攻擊,實際軟體修補越來越難以因應的情況下,虛擬修補機制,反而成為企業防範漏洞攻擊的重要方法。

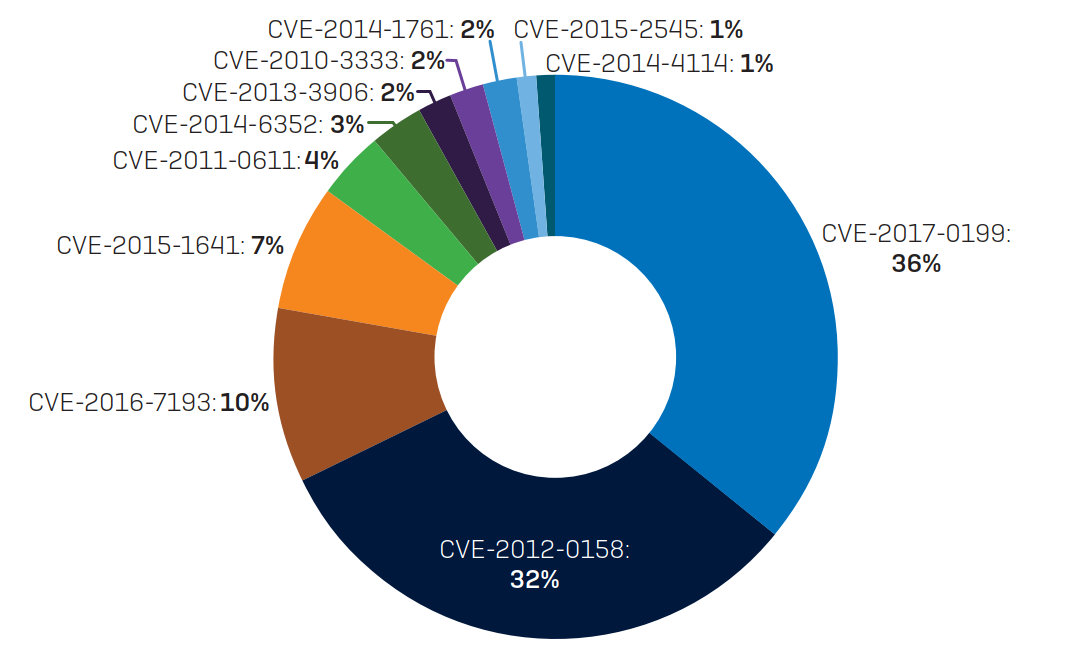

圖片來源:Sophos,2017年11月

濫用陳年漏洞的攻擊超過6成

我們可能會以為,軟體廠商提供了修補程式之後,弱點便不會再被駭客利用,但根據Sophos的2018年預測報告中,雖然濫用比例最高的Office漏洞,是2017年的CVE-2017-0199,占36%,但是其餘都是2016年以前的弱點。

相關報導 快速因應弱點濫用攻擊,虛擬修補再度興起

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05