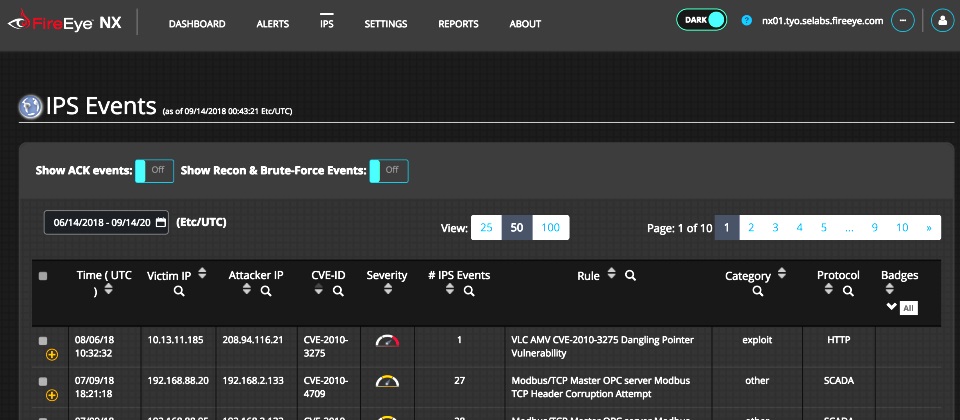

針對虛擬修補的執行,網路入侵防禦系統具備詳細的執行記錄,以供管理者後續調查運用。以圖中的FireEye NX系統的儀表板而言,包含了攻擊的來源與目的地IP位址,以及相符的CVE編號與影響程度等資訊。(圖片來源/FireEye)

隨著攻擊與守備的差距變得極為懸殊,駭客濫用漏洞的現象,越來越難以防範。企業若是完全採用周延的修補措施,在籌備部署更新的期間,便處於漏洞大開的空窗期,駭客便能利用已經公開的弱點,進行滲透。因此,在防堵漏洞的策略上,使用如虛擬修補(Virtual Patching)的方式,雖是屬於治標的手法,但卻能夠應急,且能夠避免更新軟體帶來的衝擊。

虛擬修補的做法,其實在網路入侵防禦系統(IPS)中,已經行之有年,而且,不光是專屬的防護設備,具備IPS功能的UTM和次世代防火牆,同樣擁有虛擬修補的能力。不過,一般來說,在UTM與次世代防火牆設備中,很多人可能無法將IPS與虛擬修補連結在一起。

顧名思義,虛擬修補並非實際修正軟體漏洞,而是透過對於指定的異常行為特徵,攔截攻擊行為,藉此達到保護弱點不受濫用的目的。這樣的概念,有點像是在傷口貼上膠布,雖然膠布本身沒有治療的功能,但能阻止外部的細菌,隨意從傷口長驅直入。基本上,由於虛擬修補沒有更動出現漏洞的軟體,軟體與系統之間的相容性,通常也不會受到影響,而上述特性,正是一般軟體更新的過程中,企業往往需要花費長達數個月的主要原因。基於可能會對於生產力造成的衝擊,部署軟體修正檔之前,企業必須加以謹慎評估,並且進行測試,然而,即使是嚴謹的前置程序,還是很難確保安裝之後,不會出現問題。

虛擬修補的機制,最早出現在入侵防禦系統,而後來在網站應用程式防火牆(WAF)中,也提供了這樣的功能。隨著開發流程與維運之間的緊密整合,在網站應用程式中,虛擬修補的機制則是更進一步,從開發時就加入相關的防護措施,稱做應用程式執行期間的自我防護(Runtime Application Self-Protection,RASP),企業無須額外修改程式碼,就能以此避免採用的函式庫太舊,造成網站暴露在安全風險之中。

從防護來自外部威脅的角度,採用網路入侵防禦系統,效果顯而易見,然而,其守備的範圍,便是必須經過這套系統的流量,才能得到保護,對於在內部網路橫向感染的病毒,就可能無法發揮作用。因此,有些廠商提供執行在端點電腦的防護產品,也就是主機入侵防禦系統(HIPS),從電腦端提供保護。

%20Imperva.jpg)

圖片來源/Imperva

網站應用程式防火牆納入虛擬修補機制

對於需要全時間上線運作的網路應用程式,企業透過網頁應用程式防火牆(WAF)過濾惡意流量,其中的檢測條件,主要包含了防火牆的政策,以及虛擬修補措施,後者從弱點防禦的角度出發,因此強調找出漏洞,以及動態監控威脅等能力。

虛擬修補機制最早出現在IPS,後續也廣泛應用在次世代防火牆

論及虛擬修補的機制,首先便要提到網路入侵防禦系統,也是最能廣泛以虛擬修補防護多數裝置的設備。最早是彌補網路防火牆與防毒軟體之間的不足──前者保護層面涵蓋了網路第1至第4層,後者則是防範第5層到第7層的部分,而入侵防禦系統的出發點,就是針對網路第4層和第5層之間,提供保護。

但在約2005年以前,考量到網路頻寬沒有那麼充足,於是這種型態的防護設備,又再區分為只有提供偵測功能,不具備攔截能力的入侵偵測系統(IDS)。直到2005年之後,市場上才以入侵防禦系統為主。

以往企業採用意願不高的原因,包含了設備本身的價格高昂,再者,則是在於誤報(False Positives)的比例偏高,使得不少企業擔心部署了以後,會影響內部網路的整體運作。

後來大約是2011年開始,出現的次世代入侵防禦系統(NGIPS),強調對於攻擊流量的情境感知能力、應用程式的可視性,以及內容識別等,換言之,更著重檢測到應用程式層的能力,以及彙整出事件的樣貌。

隨著時代的演進,從整合多功能威脅防禦的UTM,發展而來的次世代防火牆,由於最近的2到3年以來,效能也能因應設備全功能啟動需求,成為許多企業優先採用的網路防護設備。而次世代防火牆所整合的防護機制中,也納入了前述的入侵防禦系統的模組,因此,在這類系統中所提供的虛擬修補機制,次世代防火牆也一樣具備。

雖然,次世代防火牆標榜具備入侵防禦系統的功能,但專屬設備產品仍有其適用之處,若是企業想要分散風險,由多臺網路設備執行個別的防護,便會購買專用的入侵防禦系統,因此,雖然次世代防火牆是目前市場上的當紅炸子雞,但專屬的NGIPS設備,始終不乏廠商提供相關產品。

藉由分析網路可疑行為特徵,虛擬修補強調可防範變種攻擊

依據偵測方式的不同,在網路入侵防禦系統所提供的虛擬修補,大致可區分為2種,分別是類似防毒軟體使用的特徵碼,以及利用情境規則判別的做法。由於特徵碼識別惡意內容的方式,很容易出現所謂的誤判與誤報,也難以因應變種攻擊,現在專屬的入侵防禦系統中,採用後者已是普遍的趨勢。

那麼,這種防護的作法,究竟如何運作呢?簡單來說,虛擬修補是透過一連串的行為特徵,來辨別是否為已知的攻擊。例如,以早期知名的變種攻擊疾風病毒而言,入侵防禦系統會依據下列特徵,封鎖這種型態攻擊的網路流量──包含了建立在135埠上的TCP連線、綑綁了特定的RPC介面,以及發現的伺服器名稱非常長等情況。

當然,這樣的行為特徵識別,也需要環境的配合。在以往剛採用這種方式分析流量的虛擬修補機制,便可能會面臨網路負載偏高的情形。而現在,隨著網路流量頻寬較為充足,這種做法已普遍是入侵防禦系統攔阻弱點攻擊的常態。

但要能夠透過網路流量的行為分析,得知是攻擊行為,入侵防禦系統廠商要對弱點擁有相當程度的了解,也就是說,他們必須徹底解析漏洞的完整樣貌為何,製作出來的虛擬修補特徵檔案,才能防範使用相同漏洞的變種攻擊。

這樣的概念,我們可以把漏洞的樣貌,以一塊有凹凸形狀的拼圖舉例,第一種攻擊採用上述弱點的其中部分,在實體修補的過程,軟體業者可能只對前述攻擊顯露的樣貌,進行處理。一旦第2種攻擊中,駭客開採這片拼圖的另一角落,軟體業者便需再次製作對應的修補軟體。而虛擬修補透過行為特徵所描繪出的漏洞,由於相對完整、全面,便能採用相同的特徵,防範上述2種攻擊手法。因此,即使是從未出現的漏洞,在IPS廠商提供了解析的政策之後,通常就能攔截後續的變種攻擊。

一般對於虛擬修補的認知,便是能夠防範已經列管的漏洞,未知弱點不在其防禦的範圍。不過,我們詢問了趨勢科技、McAfee、FireEye等廠商,他們不約而同強調,在專屬入侵防禦設備上,防範已知的CVE漏洞,是虛擬修補的基本功能,但是,這些業者也統整自家的威脅情資,甚至是結合挖掘零時差弱點的能力。像是McAfee和FireEye,他們的入侵防禦產品,便分別與自有的威脅情資結合,也就是McAfee Threat Intelligence Exchange(TIE),以及FireEye iSIGHT Threat Intelligence。

而趨勢科技的TippingPoint,則與零時差漏洞獎勵計畫(Zero Day Initiative,ZDI)合作,經由這個獎勵計畫組織,收集更多尚未公開的漏洞,製作虛擬修補的特徵碼,讓採用該廠牌IPS設備的用戶,能夠防範更多未知弱點的攻擊,該公司宣稱,透過上述組織收集的漏洞,他們的設備,能較同類型產品早於57天前,提供防護。

這些進階的結合措施,都顯示能夠提供IPS產品的廠商,他們對於漏洞的了解程度,必須極為徹底,甚至還要發現更多未知的漏洞,才能讓IPS設備防護的範圍更為全面。

網站應用程式普及,WAF與RASP從執行時無縫納入虛擬修補

雖然,網路入侵防禦系統能提供的虛擬修補範圍最廣,而且能適用於多種型態的網路設備與端點裝置,不過,架設公司的網站,或者提供網頁應用程式,也是企業常見的重要設施,而且這些系統可能牽涉公司整體的營運,若是想要執行實體弱點修補,便相形更加困難,因為,企業難以容許上述網站伺服器服務中斷的情況。

因此,在網站應用程式防火牆設備中,後來也像IPS一樣,開始納入了虛擬修補的做法,藉此協助企業保護網站,免於未知威脅,或是暫時不能修補弱點,所造成的危機。而與IPS相同的是,網站伺服器雖然已由WAF攔截惡意流量,但是,駭客一旦繞過了網站應用程式防火牆,便能為所欲為,利用尚未修補的弱點進行滲透,因此,現在有廠商開始提出,從程式碼執行時,就提供虛擬修補的防護機制,名為應用程式執行期間的自我防護措施。

這樣的保護方法,採用的是在程式碼轉譯成機器語言時,在其中以即時編譯(Just-In-Time Compilation)的方式,加入虛擬修補程式碼,同時自動清理某些有缺陷的程式碼。因此,提供這種新興型態防護措施的廠商,像是Waratek,便訴求這種做法,更能保護採用舊版Java虛擬機器、.NET Framework等函式庫的網站,而且,網站開發者也不需為了部署,大幅修改現有的程式碼。

不過,無論企業開發網站的節奏快慢,在研究機構SANS去年10月推出的報告中指出,企業想要控管網站應用程式的安全性,上述的虛擬修補或是RSAP,都算是進階保護措施,需要開發者、維護人員,以及防護工具供應廠商之間,密切合作。

圖片來源/CA

從應用程式執行時期提供防護

在應用程式的本身,開發者也可採取類似虛擬修補的防護措施,稱為應用程式執行期間的自我防護(RASP),這樣的機制會與應用程式一同執行,若是出現攻擊者的探測弱點的行為,便會加以攔截,以免後端的資料庫受到攻擊。

各型態端點是未來延伸保護的目標

端點電腦的防護,雖然企業在建置網路IPS或次世代防火牆之後,就能防範來自外部的漏洞弱點攻擊,但相對而言,難以阻絕內部的漏洞滲透行為。像我們前面提到的台積電,他們雖然對外部入侵擁有極為完善的保護措施,然而,在合作廠商更換機臺時,因為沒有遵照標準作業程序上線,導致勒索軟體在多個網路串連的工廠裡,快速的蔓延。

針對上述的情況,企業除了要進行網路的分割,減少攻擊爆發時擴散的速度,面臨這種在內部發作的漏洞攻擊,資安業者也推出了在端點電腦上部署的IPS產品,藉由從端點上的代理程式,提供更進一步的防護措施。

雖然,推出獨立HIPS產品的廠商並不多,但不代表這樣的功能不再重要,事實上,許多廠商的端點防護平臺(EPP),已經將HIPS納入其中。

除了端點電腦和伺服器,Check Point也指出,工業控制系統(SCADA),關鍵基礎設施的系統(ICS)中,普遍存在難以落實實體修補的現象,因此,勢必相當需要倚賴虛擬修補的方式,強化整體系統的安全性。而應用日益普及的物聯網裝置,也同樣存在類似的現象,相關暴露或濫用弱點的事件不斷發生,所幸,我們看到有物聯網裝置廠商開始重視這種防護措施,與資安廠商結盟,像是晶睿通訊(Vivotek),就與趨勢科技合作,採用其IoT虛擬修補的防護措施,防護旗下的監控設備。

專屬IPS提供弱點的進階管理功能

入侵防禦系統的功能,已經是UTM或次世代防火牆的標準配備,因此,這些網路設備也同樣具備虛擬修補的能力。不過,在專屬IPS設備中,對於弱點的防護,提供了詳盡的列管功能,並能自訂對於特定漏洞的執行策略,這些進階功能,一般防火牆設備IPS模組沒有提供。

基本上,次世代防火牆訴求功能涵蓋的層面較廣,能一機多用,因此,相較於專屬IPS設備,IPS模組在次世代防火牆的定位,是一項可以開關的防護功能,除此之外,大多專屬設備的進階功能,幾乎都沒有提供。其中,最顯著的不同,就是缺乏對於已知弱點的控管政策,因此,若是要對於漏洞進一步管理,除了購置偏重控管實體修補的弱點管理工具,從專屬IPS設備的管理功能與報表,企業便能得知現從的虛擬修補特徵檔案,是否已經能夠攔截攻擊,或是需要等待設備廠商的更新,才能因應新的漏洞。

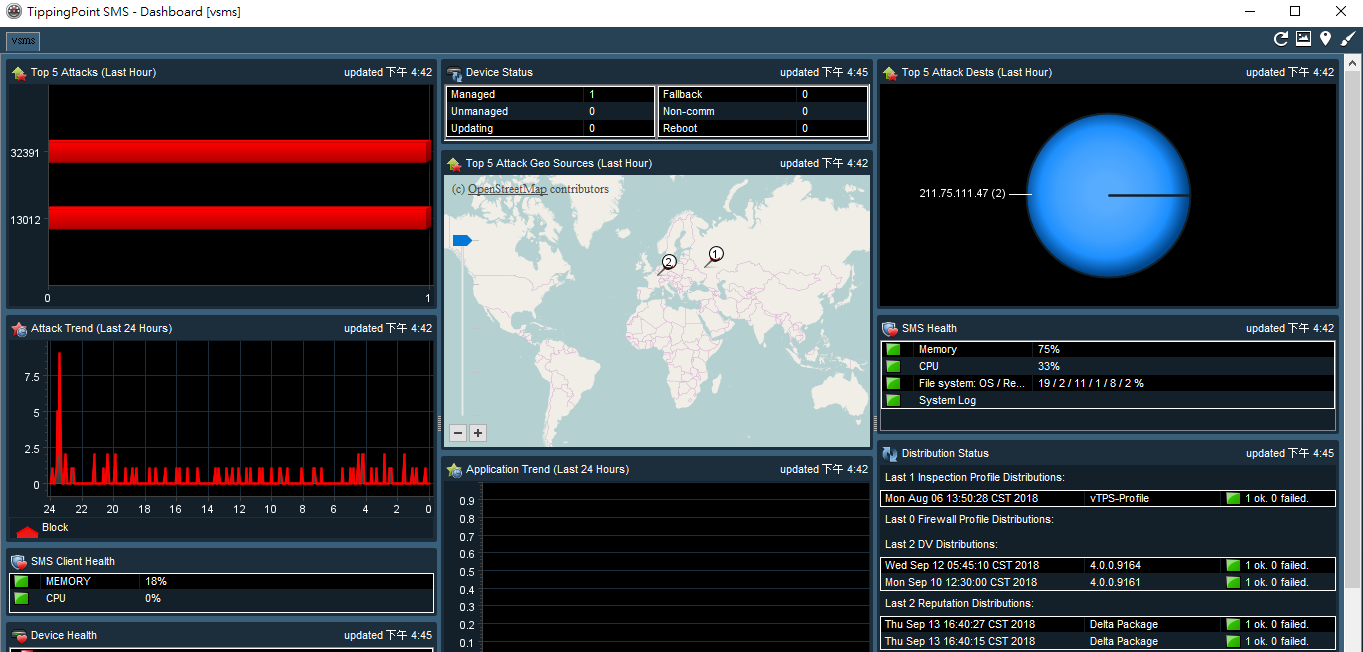

圖片來源/趨勢科技

結合威脅情勢分析

對於現在市面上的網路入侵防禦系統(IPS)而言,在漏洞的虛擬修補的功能之外,也分析了企業面臨的攻擊,以圖中趨勢科技TippingPoint設備SMS儀表板來說,便整合了攻擊的主要來源、地理位置,以及好發時段等圖表,由於該廠牌設備具備多臺堆疊使用,以此增加能夠乘載的網路吞吐量,因此,這個儀表板也訴求能同時提供多臺IPS設備的執行情況,讓管理者可以直接了解整體環境的態勢。

圖片來源/FireEye

過濾攔截事件的類型與數量

針對虛擬修補的執行,網路入侵防禦系統具備詳細的執行記錄,以供管理者後續調查運用。以圖中的FireEye NX系統的儀表板而言,包含了攻擊的來源與目的地IP位址,以及相符的CVE編號與影響程度等資訊,再者,這裡也能得知,利用相同漏洞攻擊,且重覆發生在特定來源與目的IP位址事件次數的資訊,藉著上述各種面向的資訊,管理者可進一步評估事件需要處理的優先順序。

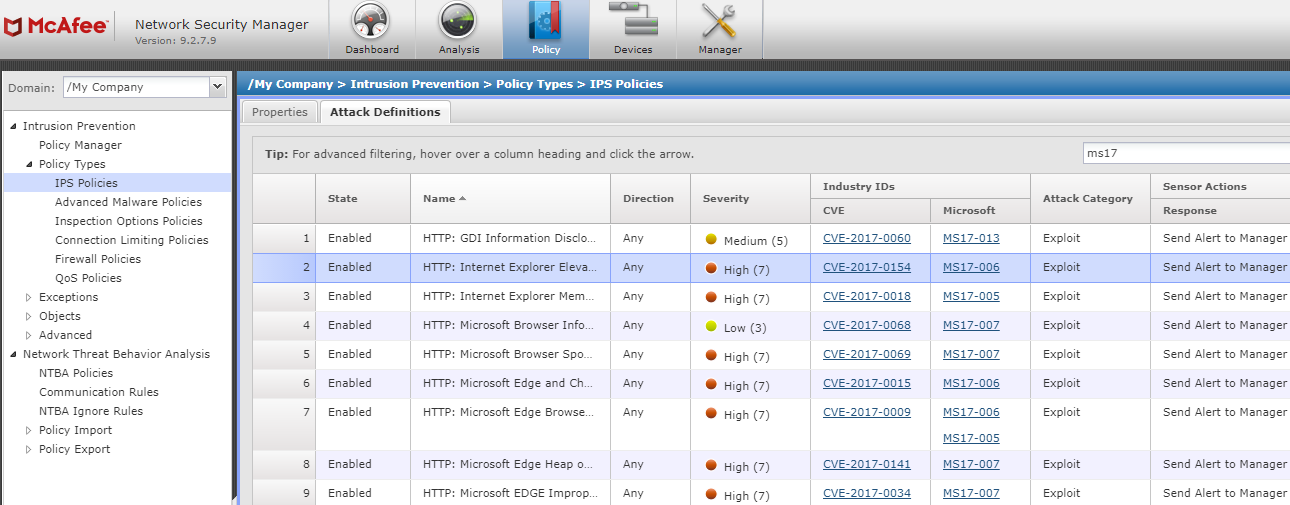

圖片來源/McAfee

列管漏洞的處理方式

對於漏洞的因應政策,企業能依據不同的弱點,在網路入侵防禦系統配置指定的防堵政策,以圖中McAfee的管理平臺而言,管理者可調整單一漏洞的虛擬修補機制開關,或是設定發現攻擊時,通知管理者進一步處置。從左側IPS的設定選單中,不只入侵防禦機制的政策,還包含了其他進階檢測項目,像是惡意軟體偵測、流量的檢測規則與限制,以及防火牆和服務品質(QoS)等。

相關報導 快速因應弱點濫用攻擊,虛擬修補再度興起

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06