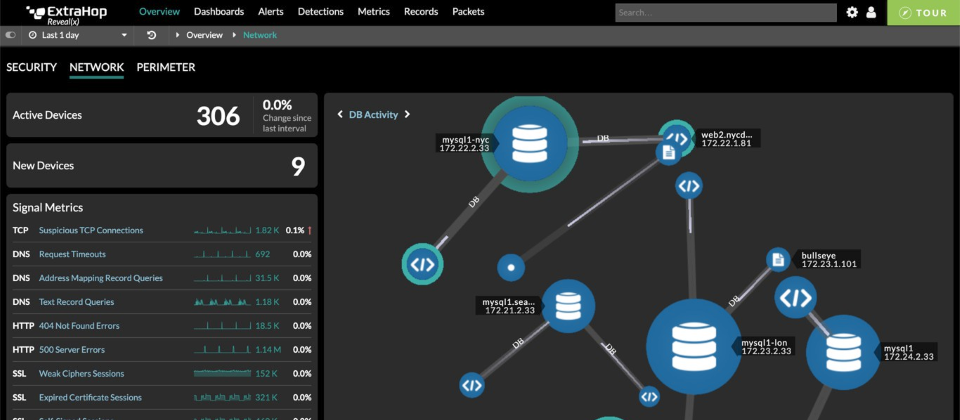

【透視網路資源的存取關係】從網路找出使用者與設備之間存取行為的關連,建立常態的基準線,是專屬NDR系統裡重要的功能,如圖中ExtraHop Reveal(x)便將企業的網站與資料庫之間的存取關係,彙整成拓撲圖。圖片來源/逸盈科技

企業想要防範資訊環境裡的資安威脅,近年來已經不再只是兵來將擋、水來土掩,而是要找出疑似攻擊徵兆的可疑跡象,才能在駭客使用越來越隱密的手法之際,採取適當的因應措施,執行反制行動。這種防護策略,也使得資訊安全解決方案的發展上,開始強調偵測(Detection)與回應(Response)的重要性,特別是從網路流量的層面來著手。

之所以訴求這種策略,還是因為現今的資安威脅,與過往攻擊手法存在顯著差異。

例如,我們時常會聽到的無檔案式(Fileless)攻擊過程裡,駭客經常會借用資訊系統裡的合法工具,像是Windows裡的Power Shell,來進行惡意軟體等作案工具的偷渡,藉此達到規避如防火牆、防入侵偵測系統(IDS),以及防毒軟體等偵測機制,使得企業更加難以防範,若是藉由網路流量的解析,能掌握較為全面的攻擊事件樣貌。

這種新興資安威脅的態勢,就如同現實人類環境裡,在今年年初爆發的武漢肺炎(COVID-19)疫情,極為難以捉摸──這種新型冠狀病毒,不像近20年前大爆發的SARS,一般人能夠依據是否出現發燒等症狀,來判斷是否疑似感染這種病毒。

換言之,即使沒有可能是武漢肺炎的症狀,並不代表就沒有遭受感染,再加上這種病毒的潛伏期又很長,導致人人自危,生怕一不小心就被傳染,不少人也因此瘋狂搶購口罩與消毒用品來自保。

事實上,如同武漢肺炎的態勢,其實已經在數位環境發生過類似情形。例如,於2017年5月的周末發動攻擊,造成全球出現大規模災情的WannaCry勒索蠕蟲,攻擊行動自星期五開始出現之後,隔日災情便從十多個國家,迅速蔓延。

這種可能埋藏許久、一旦發生便難以防範的攻擊態勢,導致大多數民眾必須在星期一回到工作崗位的時候,在電腦開機前拔除網路線,避免因為這個勒索蠕蟲橫向感染,使得自己的電腦遇害,影響生產力。

除此之外,資安威脅的局面,如今也變得更加嚴峻。以上述提及的勒索軟體攻擊來說,由於一般使用者逐漸有備份資料的意識,即使電腦遭到勒索軟體攻擊,很可能不願意支付贖金,使得這幾年駭客不再採取類似WannaCry的無差別攻擊,而是針對特定的公司行號下手,因此攻擊手法越來越難以捉摸,也變得更加難以防堵。

而在前述提到的無檔案式攻擊,駭客也可能將作案的工具分割,每次傳送一小部分,於目的地再行組裝。由於拆解之後的特徵與原本的惡意軟體不同,導致企業也很難藉由端點防護機制,來發現這種攻擊,從網路流量留下的跡象加以分析,也成為一種察覺的管道。

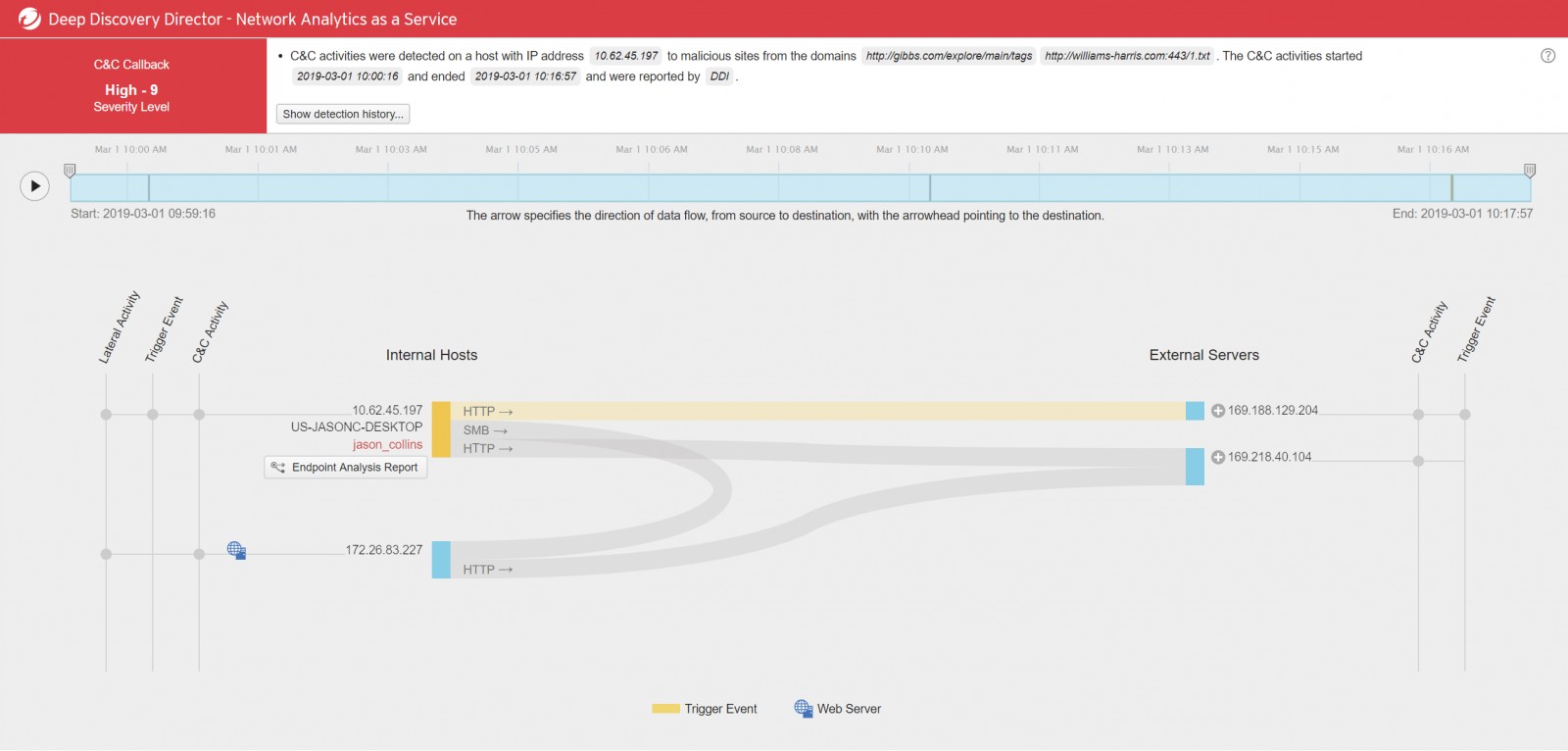

提供事件攻擊途徑解析

從流量歸納出攻擊事件的來龍去脈,也是整合式網路偵防系統所提供的特色,以圖中趨勢Deep Discovery呈現的事件態勢而言,不只依據企業內外環境列出攻擊途徑,也提供依據時間軸查詢的機制。圖片來源/趨勢科技

視野更全面,透過NDR來增加透視網路的能力

這在現行資安防護系統採取的策略中,不少解決方案採取的角度,是藉由採集更多的跡證,藉由人工智慧的分析,來增加判斷看似無害的攻擊手段能力,無論是針對端點的次世代防毒軟體、EDR,或是從網路層面著手的防入侵偵測系統,都陸續開始採用這種類型的技術來識別威脅。

這種向下鑽研,深入探究疑似攻擊的特徵,而端點型態防護系統更能藉由代理程式的部署,從系統底層來追蹤行為。然而,這種做法最大的缺點,就是局限在特定的防守位置,而難以擴及企業整個資訊系統的環境。

另一方面,則是資安資訊事件管理平臺廣泛收集了各式的資料,卻因為資料來源不同,使得能夠共通的資料較為有限。而透過網路流量偵測與回應的NDR系統,正好從中以網路環境的層面,來涵蓋整個資訊環境的資安情勢掌握。縱使從端點的角度來說,NDR可能難以偵測沒有網路活動的行為,而論及資料的豐富程度或許也不及SIEM,但是NDR在廣泛收集流量加分析的同時,也透過深度解析封包(DPI), 並且能拆解加密流量,來識別網路流量保留的跡象,仍有一定判別威脅的效果。

從上述NDR的特性,與端點防禦系統、SIEM平臺互補的情況,我們也發現到不同型態的網路流量偵防系統出現,包含了獨立的NDR系統,以及基於現有防護產品延伸提供的產品,我們將在後面進一步介紹它們的特性。

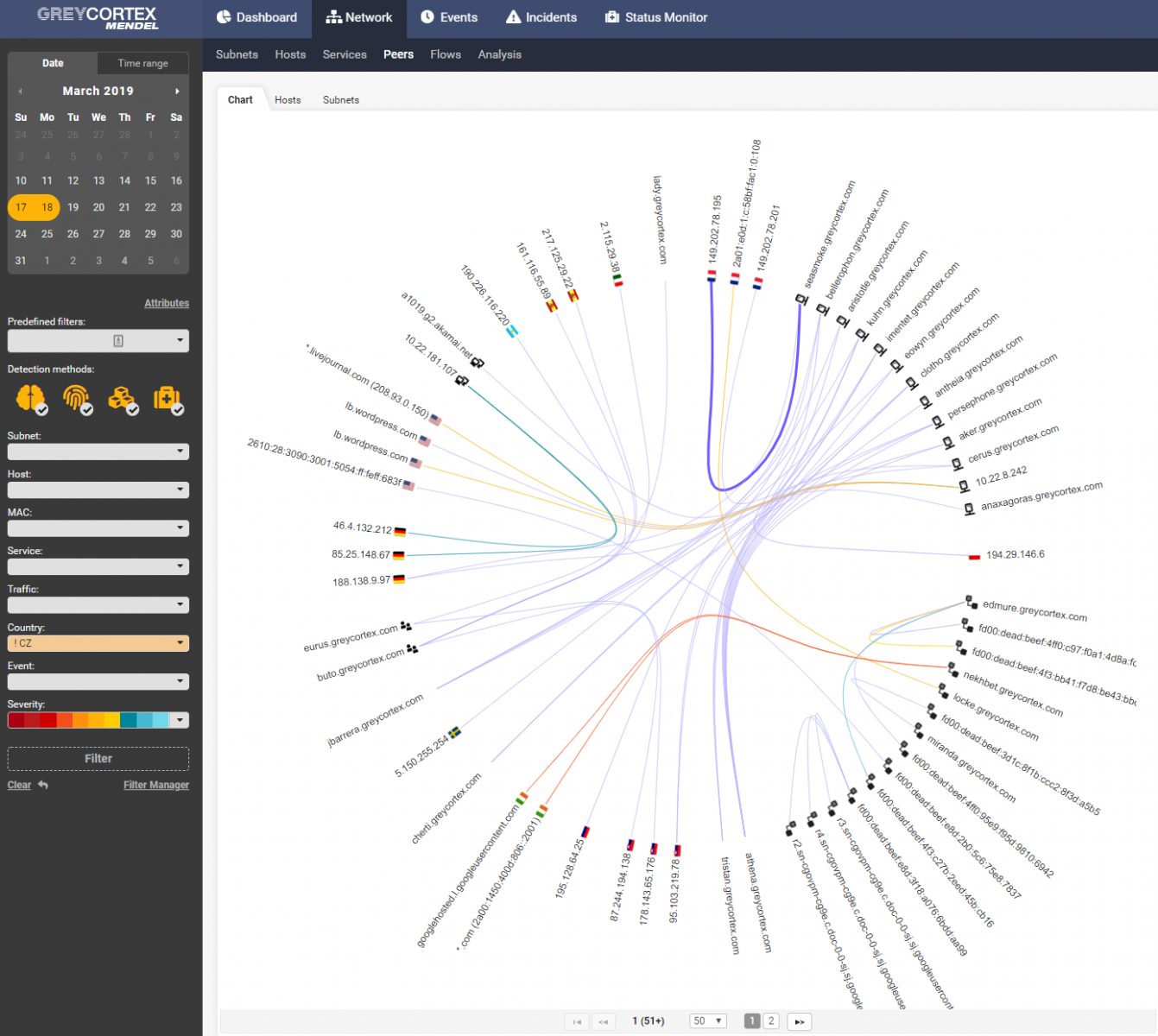

【以環狀圖顯示關連的連線存取】針對相關的異常連線存取事件,呈現發生類似狀況的內部網路端點,以及它們存取了那些網域,也是專屬NDR系統著重的能力。以圖中的GreyCortex Mendel為例,能將存取的端點電腦與網域進以環狀排列,再連結存取的關係。圖片來源/臺灣二版

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05