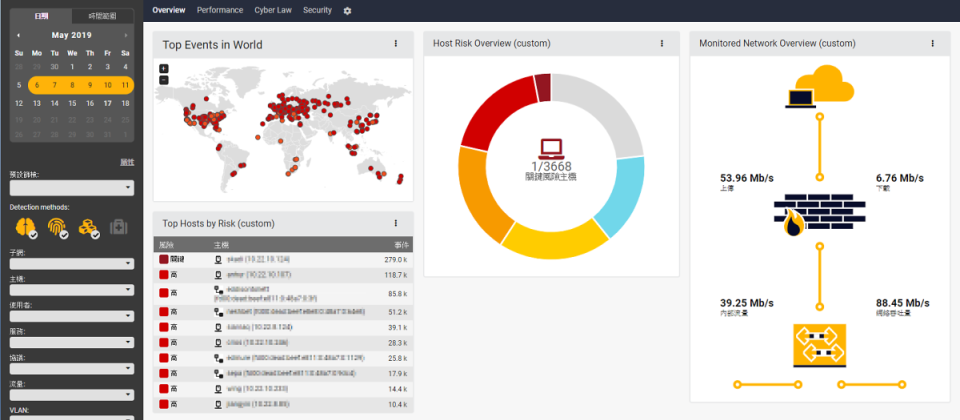

【易於判讀的網路環境威脅態勢】讓企業能一目了然資訊環境存在的網路威脅情勢,也是NDR與NTA系統的重要功能,像是GreyCortex Mendel的儀表板,便陳列了風險最高的端點,管理者可透過左側過濾指定的環境條件來進一步檢查。圖片來源/臺灣二版

企業想要防範資安攻擊,近年來的策略,偏重於透過端點的層面下手,找出異常的行為,並且採用相關的因應措施。然而,許多端點裝置基於各式的考量,難以部署代理程式來記錄及監控其運作的行為,像是重要的伺服器主機,基於安裝端點偵測與回應(Endpoint Detection and Response,EDR)系統的代理程式後,企業可能難以承受帶來的效能降低;或者,有些連網裝置根本沒有對應的代理程式可用,像是辦公環境常見的印表機,企業很難以這種監控設備的方式,來防範網路攻擊。因此,透過解析網路流量,來找出異常行為的做法,就變成一種新興的防護措施。

這種型態的解決方案,我們稱之為網路偵測與回應(Network Detection and Response,NDR)。誠如前述的EDR,NDR在概念上同樣強調要做到「偵測」與「回應」,因此對於即時側錄或是截取下來的網路流量,NDR也透過機器學習或是人工智慧的機制,來加以解析流量的中繼資料(Metadata),從而揪出不尋常的行為。

在NDR之外,市場調查機構Gartner也在近期的報告裡,提到這種型態的系統,他們稱為網路流量分析(Network Traffic Analysis,NTA),並且於2019年2月,提出第一份產品市場調查報告。該機構認為,廠商未來研發NTA的方向,仍會朝向「偵測」與「回應」兩大領域加以強化。再者,則是這種系統目前已經大多都具備有關事件回應的功能,差別在於能否自動化處置,或是顯示有關的回應措施建議,讓資安人員可以了充分解情勢之後,手動執行有關的工作。若要指出前述這兩種解決方案之間的關係,不少人認為,NDR就是NTA現今的發展趨勢,它們是同一種產品類型,只是系統功能先後發展階段的重點不同,而產生名稱上的差異。

但無論是NDR還是NTA,兩種系統都會透過機器學習或是人工智慧,來解析網路流量潛在的異常行為跡象,這些類型的系統也需要對應的運算資源,才能更為即時提供有關的警示通知,甚至是藉由分析結果來執行因應措施,若是與其他系統共用運算資源,很可能導致分析的效率不符預期,因此,而在企業疊床架屋的資訊環境裡,採用獨立產品的解決方案,能減少與其他設施帶來干擾的現象,也能避免需要重覆投資,或者是建置同類型系統的情形。

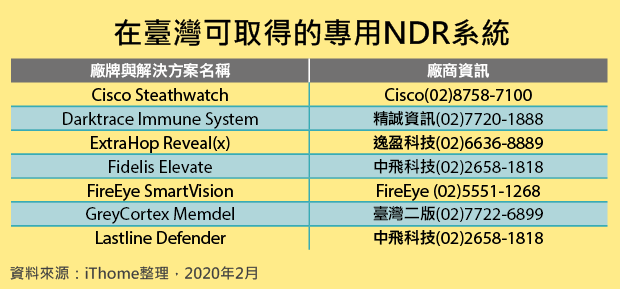

而這種專屬網路流量偵測與回應系統的興起,我們也可以從前面提到Gartner的報告裡,特別鎖定專屬NTA系統來列舉代表性產品的現象,而看出端倪。在這份報告裡,該公司總共提及了17款解決方案,不乏來自於知名的IT系統廠商與資安業者,例如Cisco Stealthwatch,或者是FireEye SmartVision等。值得留意的是,有別於前面許多人可能都聽過的廠牌,產品線多半跨足多種防護領域,這些被列出的解決方案裡,有幾個是專門提供NDR系統的業者,像是最近兩年才被引進臺灣的新品牌,如ExtraHop和GreyCortex,分別由逸盈科技和臺灣二版代理相關產品,並且大力推廣這種防護機制。

由於這兩家代理商於去年積極推廣NDR,並且在各種研討會上多次介紹他們所代理的解決方案,再加上ExtraHop和GreyCortex兩個廠牌,也以這種型態的產品為主力,同時他們受到Gartner青睞,將其推出的NDR系統列為代表性的NTA解決方案,因此我們透過這兩款系統,來一探NDR系統的特性。

大致上來說,我們可以發現這類系統以IT網路為防護的出發點,並且採用專用的收取設備來截取網路流量,而對於事件的回應,則能與自動化調度與回應機制(SOAR)、網路防火牆,以及資安事件管理系統(SIEM)等,透過API介接的方式,來執行相關的因應措施。

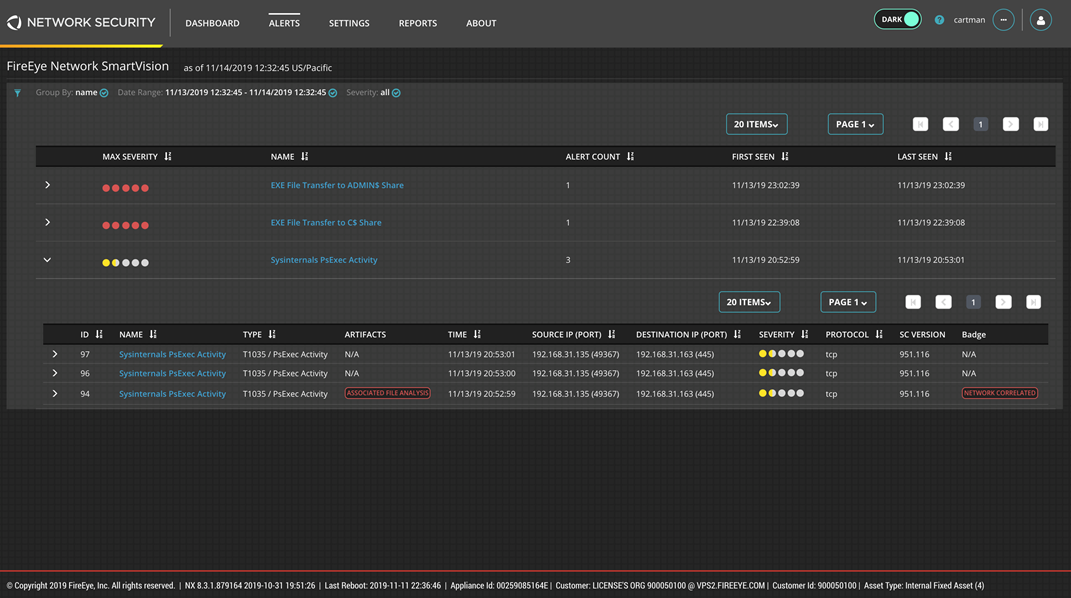

列出需要優先處理的資安事件

在網路事件分析上,NDR陳列資安人員需要優先調查的攻擊事件,減少資安人員需自行過濾的不便。FireEye SmartVision列出圖中最為重大的項目,是將EXE可執行檔案傳送檔案到內部共享資料夾的異常行為。圖片來源/FireEye

採用專屬收集器採集網路流量中繼資料,支援加密流量解析

從NDR與NTA系統的整體架構來看,它們有幾個共通點,首先是普遍具備自有的即時流量收集感測器,並且將收集而來的資料,傳送到分析後臺,以便加以統整、分析之後,關連出整個攻擊事件的影響範圍,以及事件發生的經過等資訊,再透過易於判讀的圖表呈現。

從我們前面提到的兩款NDR系統而言,網路流量收集設備都主打能藉由專屬的特徵資料,做為分析的來源,並且宣稱系統能透視東西向的網路流量,解析常見的網路傳輸協定,識別數百或是數千種的應用程式流量,而且範圍能涵蓋到網路應用層等,這些特性在許多的NDR與NTA系統裡,可算是普遍具備的特質。

針對現今網路流量半數以上都透過加密保護的情況,兩款NDR系統都能直接拆解,而且支援TLS 1.3。

以ExtraHop Reveal(x)而言,原廠宣稱採用鏡像複製的方式,來側錄網路流量,並且使用線路資料(Wire Data)為資料分析來源。該系統可解析超過70種網路傳輸協定,並且拆解逾4,800種功能,至於他們解析網路流量的層面,則是從網路的第2層涵蓋到第7層。

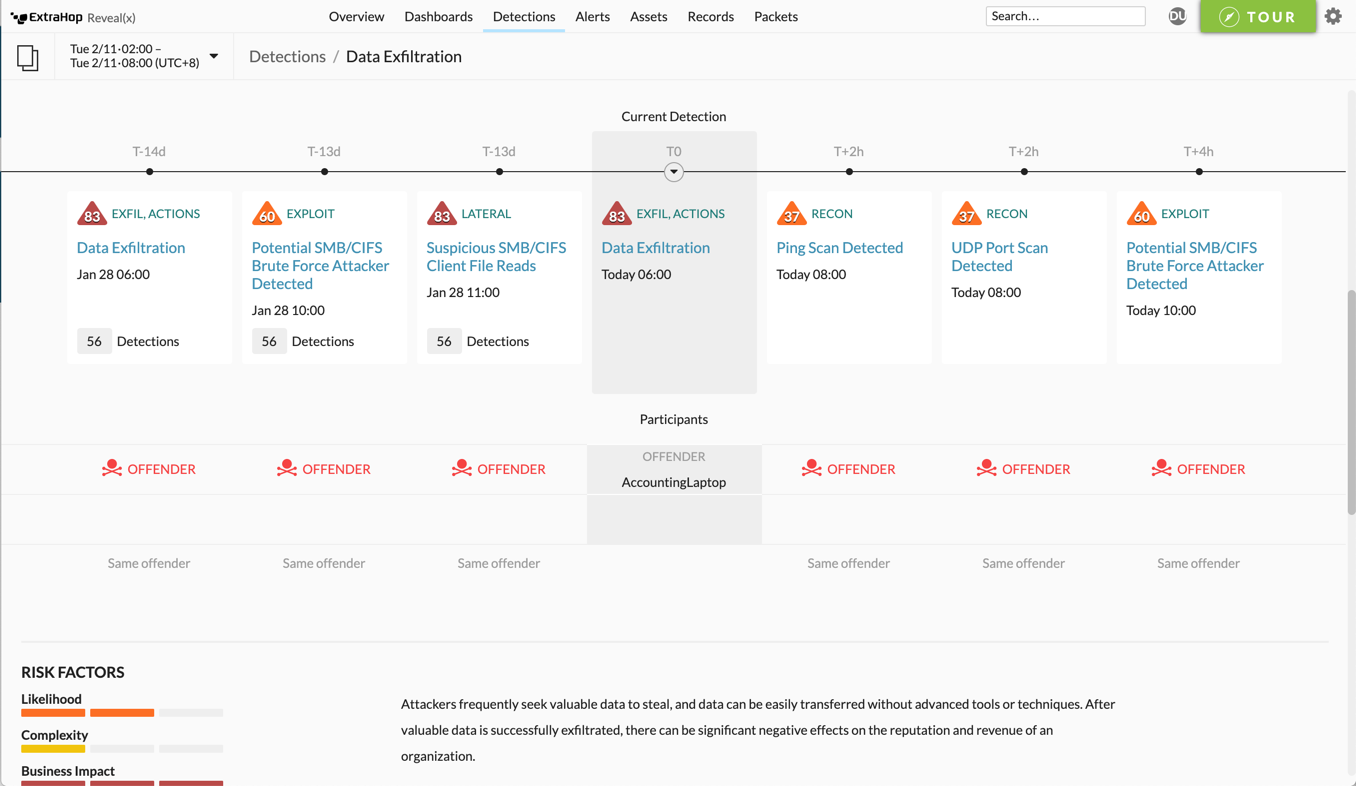

NDR從流量串連事件過程

統整出攻擊事件的樣貌,也是NDR重要特色,圖中ExtraHop Reveal(x)便從筆電的資料外洩行為追溯,2星期前SMB共享資料夾出現暴力破解存取的攻擊,並推測接下來攻擊者可能會再度行動的時間點。圖片來源/逸盈科技

而GreyCortex Mendel收集流量的方式,也是透過鏡像或是流量複製的方式進行,原廠強調支援進階安全網路評量(Advanced Security Network Metrics,ASNM)協定,收集網路流量裡的數百種特徵,來做為資料分析的來源,同時這套系統能處理比NetFlow多出6倍的功能,擁有應用程式感測及使用者身分識別的能力,並且可區別網路流量的事件,是由機器人或者是一般人類所為。該系統解析網路流量的範圍,則是第3層到第7層。

能歸納各種來源的流量資料

NDR系統也提供流量趨勢圖表,讓管理者能得知不同網域,或是從使用者、重要伺服器,以及IPv6協定的網路流量使用情況,GreyCortex Mendel呈現依據流量、封包、資料的傳輸情形。圖片來源/臺灣二版

特別值得留意的是,由於NDR系統仰賴鏡像與複製的方式取得流量,因此感測器能夠處理流量的多寡,也企業導入時要注意的地方。若是需要將NDR部署流量較高的環境,除了必須了解感測器所能支援的頻寬大小,要是企業將NDR感測器建置於虛擬環境,也必須分配對應的運算資源和網路資源,以免影響感測器的執行效果。

論及這方面的部署需求,前述Gartner的NTA市場指南裡,也特別將其列為首要評估項目。而在產品的發展態勢上,廠商也因此添加新的設備或是功能,像是ExtraHop提供吞吐量達100Gbps的感測器設備EDA 10200,而GreyCortex Mendel也自3.5版開始,支援多層部署架構,不再只有感測器和分析伺服器兩層流量處理機制。

主要防護範圍是IT網路,並擴及工控環境或雲端

企業想要導入NDR,也需要針對防護的範圍,來選擇適合的產品。基本上,大部分的系統是對於內部IT網路環境設計,其中有些偏向工業控制系統(ICS)等操作科技領域,特別支援常見的通訊協定,能解析這種網路環境的流量。

另一方面,有些NDR廠商也針對公有雲環境,像是AWS、Azure,以及GCP等環境,推出對應的流量收集服務,因此企業在異常事件的調查上,便能同時從內部網路擴及到公有雲。

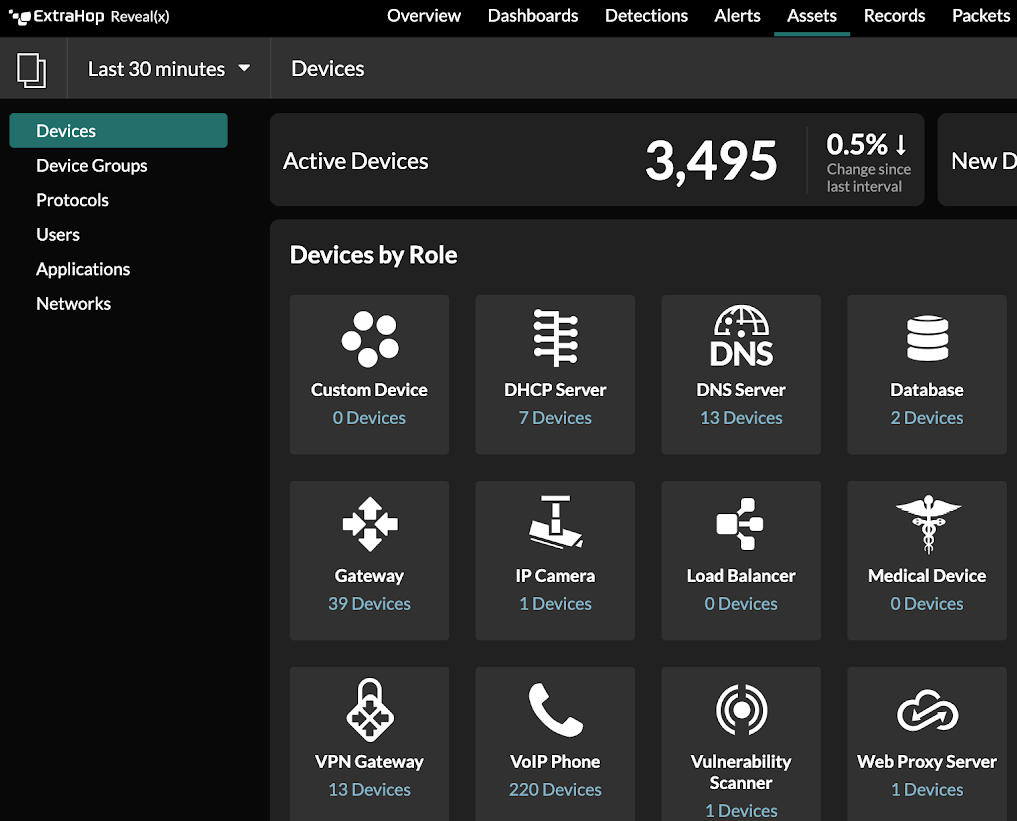

以我們前述提到的兩款新興產品而言,IT環境裡網路設施的識別,也是這種系統的特色。像是ExtraHop Reveal(x)便針對資產管理的部分,提供各種資產自動歸類的管理介面,讓管理者能夠快速得知資訊環境裡已列管的設備,像是DNS伺服器、DHCP伺服器、VPN閘道,以及負載平衡設備等。此外,該公司也在2019年底推出的7.9版中,新增IP監視器與Wi-Fi路由器等,這些在辦公環境常見連網設備的辨別能力。

自動歸納網路環境的資產

NDR也兼具網路效能管理(NPM)的部分功能,其中之一就是資產盤點自動化,ExtraHop Reveal(x)會定期偵測網路環境裡的連網裝置、檔案伺服器,以及防火牆等,然後比對近期是否出現新的裝置。圖片來源/逸盈科技

而GreyCortex Mendel的一大賣點,就是對於工業控制環境的支援。從最近推出的3.5.0版軟體為例,GreyGortex新增支援電量表的標準通訊協定DLMS(又稱COSEM),以及運用於Omron可程式化邏輯控制器(PLC)的FINS協定。

此外,該系統能支援離線更新模式,以便在沒有連線到網際網路的環境下運作。這種特性與許多NDR廠商的做法相當不同──一般而言,不少NDR系統透過雲端服務的運算能力,來分析流量,同時整合威脅情資的比對工作,而Mendel則是採取內部建置的方式執行,企業能選擇採用硬體或虛擬設備架設。

至於ExtraHop Reveal(x)的部署型態算是相當多元,該公司不只能針對內部環境進行流量的偵測與回應,同時他們也對於AWS和Azure,提供公有雲的專屬防護服務。而對於內部資訊環境的防護,ExtraHop推出多種建置選項,除了透過虛擬設備和硬體設備之餘,對於中型企業,也提供雲端代管分析平臺的服務,同時,Reveal(x)也具備專家代管機制ExtraHop Spotlight,可供缺乏資安人力的企業選購。

回應機制需藉助其他網路設備執行

基於NDR的感測器是透過側錄或是複製,來得到需要分析的流量,雖然這種方式對於資訊系統影響程度較輕微,但是也使得感測器無法像EDR直接執行回應的工作。從ExtraHop Reveal(x)和GreyCortex Mendel的回應措施來看,它們負責的部分偏向發號施令,也就是真正執行遠端攔截或是封鎖連線等工作,還是必須搭配其他的防護系統。因此,這類系統與企業內部環境的有關防護措施串連,廠商也提供API介接,來做為執行回應機制的管道。

而NDR系統能與什麼防護機制協同防禦呢?我們從ExtraHop提供能原生支援的清單來看,Reveal(x)能與4種面向的系統介接,像是資安維運、雲端安全、應用程式,以及網路效能控管等類型。

以資安維運而言,這套系統可將分析結果傳送到Palo Alto的網路防火牆,藉此調整防火牆的過濾政策;或是將識別出疑似的惡意檔案,交給Cylance的端點防護系統進一步掃描。再者,企業想要透過SOAR來執行回應行動,也可以將Reveal(x)與Splunk Phantom串接。

除此之外,該系統也能將線路資料的分析結果,傳送到SIEM平臺上進一步分析,可支援IBM QRadar、Splunk,以及Micro Focus ArcSight等。或者,企業也能將其與協作系統Slack整合,讓資安工作小組能從這個協作平臺中,獲得有關資料,甚至是進一步來分派工作。

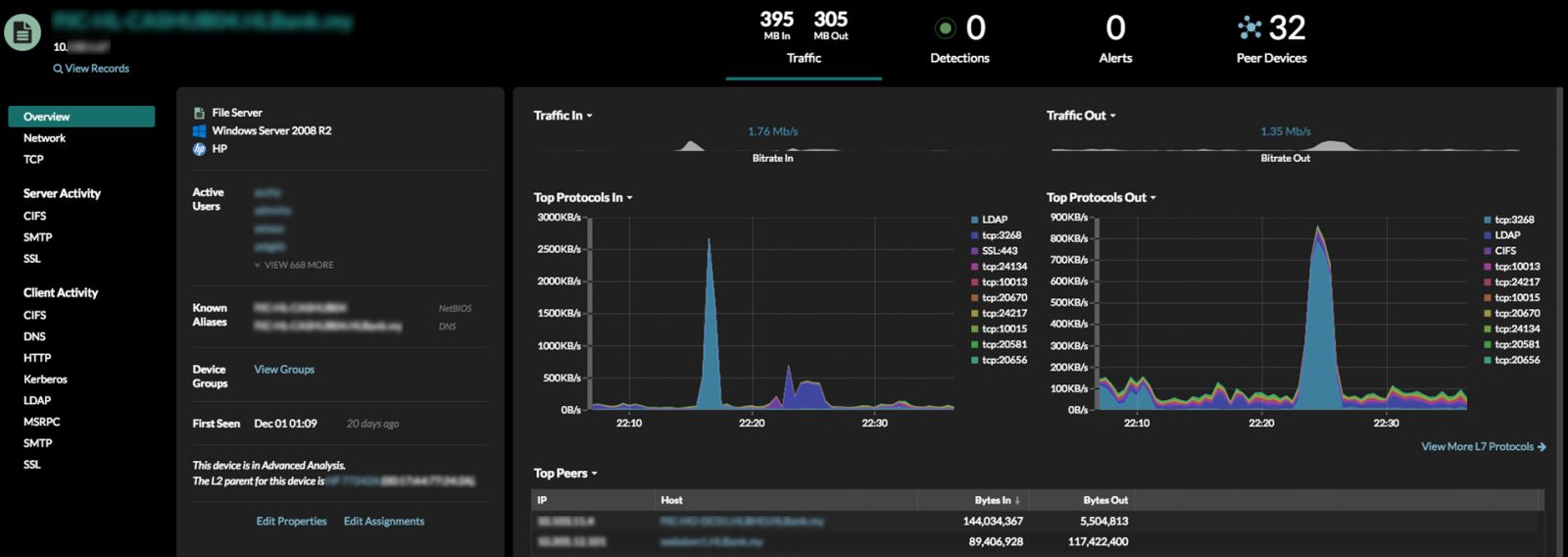

透視端點的網路動態

在進行事件調查時,NDR能展現單一設備的網路流量資訊,並且顯示有那些經常通訊的裝置。圖中ExtraHop Reveal(x)顯示的檔案伺服器詳細資訊裡,有32臺鄰近裝置會常與之連線進行資料的傳輸。圖片來源/逸盈科技

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05