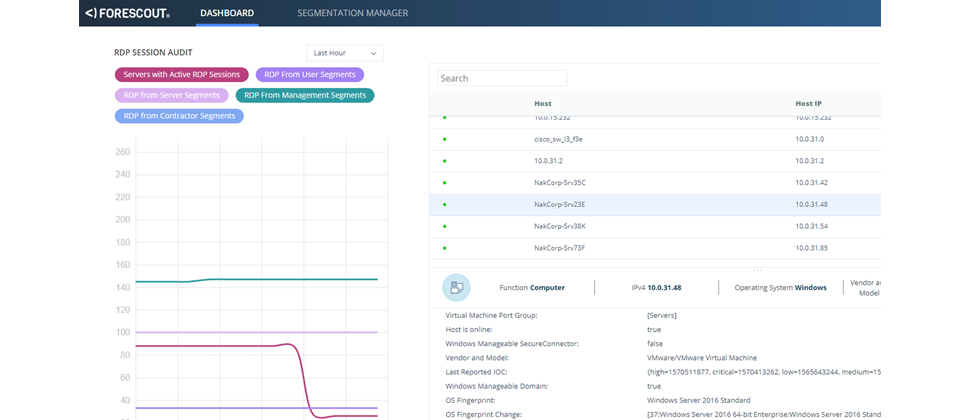

若要掌握目前企業內部網路有哪些設備使用RDP,Forescout提供了稽核這類連線的功能,可透過儀表板快速呈現各種RDP連線的數量。(圖片來源/Forescout)

武漢肺炎來得又快又急,不少企業使用遠端桌面,來因應員工在家辦公的需求,然而,如果真要大量開放員工使用RDP,應該審慎評估各種可能的資安風險,做好足夠的基本系統防護措施,以及異常存取的預防、監控與緊急應變機制,否則後患無窮。

圖片來源/Forescout

企業的遠端工作力隨著武漢肺炎疫情的擴大,如今在辦公生產力與安全性上的考量,有了全然不同的配置,過去是重內輕外,現在則會趨向於重外輕內。

第一步:確認需控管的範圍

若要強化遠端桌面存取的防護力,首先我們要先確認目前辦公室員工電腦的使用狀態,才能更為全面而精準地考量各種管制條件。一般而言,企業辦公室電腦環境,可區分成採用桌面虛擬化、虛擬桌面基礎架構(VDI)的環境,純粹採用實體個人電腦的環境,以及混合使用兩者的環境。

因此,企業開放遠端桌面存取的架構會有那些類型?代理多個資安產品廠牌的達友科技副總經理林皇興認為,會有下列7種可能性:

1. 員工經由VPN連入公司內部網路,然後以RDP的方式連入持續運作的辦公室電腦。

2. 員工經由VPN連入公司內部網路,先登入公司準備的Windows電腦作為跳板,再登入辦公室電腦。

3. 員工在辦公室電腦執行Chrome瀏覽器,並安裝外掛程式Chrome Remote Desktop,再從家中電腦登入Google帳號,連入這項服務的網址,點選先前註冊的遠端裝置。

4. 企業本身已建置VDI,使用者可經由VDI廠商提供的閘道系統,例如,VMware Unified Access Gateway或Citrix Gateway等,連上位於桌面虛擬化環境的個人電腦桌面。

5. 企業已建置VDI,使用者連上公司桌面虛擬化環境的個人電腦,作為跳板,再從這連上辦公室電腦。

6. 員工陸續在辦公室電腦與家中電腦安裝TeamViewer,或是其他遠端桌面存取軟體,再從家中電腦的這些應用軟體介面連回辦公室電腦。

7. 企業應用系統已全面使用網站架構、甚至是軟體即服務(SaaS)的雲端架構,這些系統平時就是暴露在網際網路上,員工只需透過瀏覽器即可存取這些應用,以及共享檔案,不需仰賴公司內部電腦,就能隨時隨地存取企業應用系統。

根據林皇興的觀察,企業對於這類應用之所以感到擔心,主要有幾個部分。

首先,企業IT環境可能會因此多出一個可被入侵的管道,資安風險變高,例如,員工連入公司網路的電腦是他自己選擇的設備,並非是企業IT人員管理、維護的設備,就會牽涉到員工自帶設備議題(BYOD)。其次,企業會擔憂資料外洩的狀況,有可能因此加劇,如何避免這類威脅,也成關注的重點。

第二步:擴大端點設備管控

不論企業是採用何種遠端桌面解決方案,若要強化資安防護,除了注意這些系統本身是否具備足夠的安全性,最終仍須面對員工電腦的端點控管需求。

對此,數聯資安資安管理平台發展處副處長黃繼民認為,企業必須建議端點安全防護,在管理政策上,需實施白名單存取與版本更新確認,最好也能搭配雙因素身分驗證來保護系統帳號登入。

他建議,相關的保護措施,可區分成三大階段:事前,實施端點的安全係數檢測(Cyber Security Health Check),以及端點系統軟體與韌體版本更新確認;事中,採用端點保護平臺(EPP),或是端點偵測與反應系統(EDR)之類的防護機制,達到政策控制跟異常行為監控;事後,具有足夠的資安稽核與應變能力,企業可搭配存取記錄、行為側錄、事件通報等措施,來達成管控的要求。

另外,企業實施控制的層面,該著重近端(企業內部)?或是遠端(不在公司的使用者)?這也是需要斟酌的。

以VDI類型的遠端桌面解決方案而言,集中管理與安全性程度較高,但導入門檻高,黃繼民認為,應該用於核心、敏感的工作領域,若一般使用者透過VDI來進行文書作業,程序較為麻煩且整體效益欠佳。

關於遠端桌面連線使用過程的監控與稽核,我們也洽詢幾家資安廠商的意見,希望找到適合的產品來因應需求。

以Forescout的端點與網路控管平臺而言,企業可以掌握開放3389網路埠的RDP設備,設定政策檢查個人電腦是否存在BlueKeep這類安全性弱點,並強制進行更新修補,也能稽核公司內部網路是否存在著RDP連線的流量,甚至封鎖所有RDP流量。

另一家由漢領國際代理的內部威脅管理系統ObserveIT,對於員工辦公室電腦的使用者行為,可進行監督,而這樣的保護機制可涵蓋到遠端桌面的存取。例如,登入時間若不符合公司規定,例如半夜、凌晨等下班時間,ObserveIT會出現提示訊息,要求使用者輸入登入理由再允許連入,也可直接拒絕登入;即便使用者順利登入,操作過程與畫面也會被系統記錄下來,日後管理者可以調閱。

此外,如果使用者存取公司認定的機敏資料夾,進行複製、貼上的動作,將內容傳到外部,就算是透過Ctrl+C、Ctrl+V快速鍵來操作,ObserveIT也會記錄這樣的異常行為。

圖片來源/漢領國際

企業開放員工透過遠端桌面存取連回辦公室的電腦之餘,也擔心會有不速之客或內部員工擅自將機密資料攜出,ObserveIT能讓企業可以更快察覺有人擅自存取敏感的檔案資料夾,就算對方用快速鍵來操作,系統也能記錄並發出警示。

提升RDP基本防護

在眾多遠端桌面連線的作法上,使用RDP是最普遍但也存在高風險的方案。若企業目前無法建置上述端點監控機制,我們可參考許多資安專家的建議,做好基本防護。

例如,SANS技術協會研究院大老Johannes Ullrich表示,企業應使用獨特、長度較長與隨機的密碼,提升RDP伺服器的安全性,如果可能,僅透過VPN提供存取。

他提到,微軟也提供RDP Gateway,能用於實作強式身分認證政策,如果我們無法馬上結合VPN使用,最好能試著限制特定IP位址才能存取RDP服務,但以目前居家辦公的連網環境大多是基於動態IP位址,企業的系統管理者可能無法套用這種作法。

Johannes Ullrich提出的另一種作法,是用雲端伺服器作為跳板,以白名單的方式將雲端伺服器列管,透過SSH這類安全的遠端存取協定連至這臺伺服器。

而在4月底Kaspersky發表的RDP暴力破解攻擊報告當中,也提出多項實用的建議。這篇報告的作者資安研究員Dmitry Galov表示,針對遠端存取基礎架構的攻擊,不可能馬上停止,因此,如果要在工作時使用RDP,務必採取所有可能的保護措施,例如:至少應使用強式密碼、RDP連線僅能經由企業VPN進行、使用網路層級身分認證(Network Level Authentication,NLA)、啟用雙因素身分認證;如果不使用RDP,務必停用RDP並關閉3389埠,並且採用可靠的資安解決方案。

長期而言,企業還能做什麼?Dmitry Galov提出下列7大建議:

● 給予員工教育訓練,讓他們了解數位安全的基本常識。

● 要求員工使用不同的強式密碼來存取不同的企業資源。

● 將員工設備的軟體更新到最新版

● 在工作用途的設備上,盡可能地使用加密機制。

● 備份重要資料。

● 在員工連網設備安裝資安方案,以及可追蹤設備的系統,防止遺失。

不過,資安的管控與IT服務的維持如何兼顧,又是另一個值得探討的議題。對於遠端桌面的安全管控,SANS技術協會研究院大老Johannes Ullrich也提醒大家要注意這個環節。他表示,當每個人都在遠端辦公時,我們又不打算冒著停機風險,這些因應作法或許能奏效,快速解決相關安全性問題,然而,目前許多組織並不願冒著無法存取業務關鍵系統的風險,但調整遠端存取作法與防火牆規格,是有可能導致員工無法繼續存取這些系統,有時候甚至只能仰賴駐點人員才能回復存取。因此,我們若要強化相關的保護措施,必須要謹慎行事,以免得不償失。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05