使用弱密碼、在不同系統沿用相同的帳號名稱與密碼組合,再加上近年來各種企業組織資料外洩事件頻傳,再加上存在已久的鍵盤側錄,以及時興的網站側錄攻擊,使得駭客若要冒用使用者身分驗證的難度大為降低,因為如今不僅能用字典法進行暴力破解,也能藉由上述管道取得巨量帳密資訊,發動俗稱撞庫的帳號填充攻擊。而這樣的態勢促使「密碼不夠安全」已成為IT界的共識,大家紛紛尋求各種強化身分認證的方式或替代的作法。以全球知名的程式碼共享與版本協作平臺GitHub為例,他們在5月4日宣布新政策,要求所有在GitHub.com貢獻程式碼的使用者,必須在2023年底啟用一種或多種形式的雙因素驗證(2 factor authentication,2FA)。

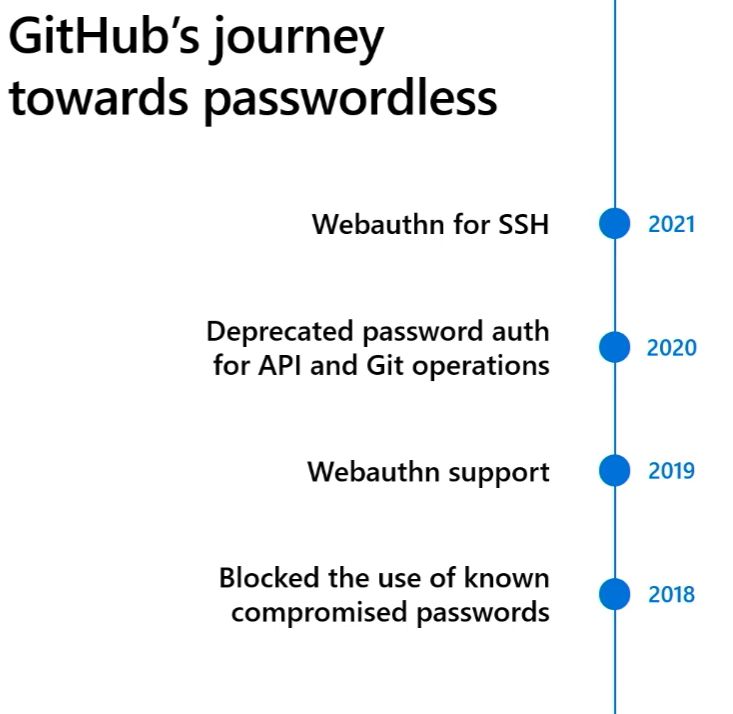

GitHub安全長Mike Hanley指出,密碼驗證已不足以提供防禦,因此,他們這幾年來陸續提升身分防護機制。例如,在2019年,他們要求使用者若未在GitHub啟用雙因素驗證,想經由陌生裝置存取GitHub,需透過電子郵件傳送驗證碼的方式來進行身分查核;2020年11月,他們強制要求所有Git操作及API呼叫,都需要透過權杖進行身分驗證(token-based authentication),用戶可使用個人存取權仗、OAuth權仗,或是GitHub App安裝的權仗,向系統證明自己是合法使用者。

此外,有鑑於GitHub開發者帳號因未啟用雙因素驗證而遭到冒用,導致NPM套件被置換的狀況,GitHub也在2021年11月投入NPM帳號安全性強化的工程,逐步要求NPM套件須實施雙因素驗證,希望能盡力提升所有開發者帳號的安全性。

NPM套件維護者帳號2FA啟用率偏低,已陸續強制推動

關於使用者帳號的保護,其實至關重要,因為現在有許多方法可以收集很多人的帳號與密碼資訊,舉凡透過社交工程引誘大眾主動提供,或是被動地因為有心人士刻意竊取,或是因內賊、外鬼導致企業與組織的資料外洩,都能讓想要發動攻擊的人員或團體,藉此存取受害者本身能使用的各種服務。

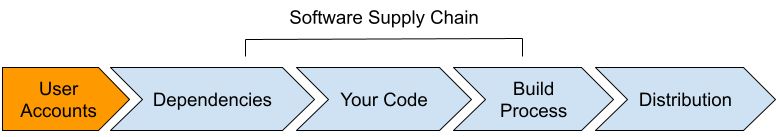

以GitHub這樣的平臺為例,這些被滲透的帳號能用於竊取私有程式碼,或惡意竄改程式碼,Mike Hanley表示,這樣的狀況將不只促使個人或組織陷入資安風險,也將因此影響與此程式碼有關的任何人,例如有可能衝擊到軟體生態系統與供應鏈的下游,而這樣的結果已是真實存在的現象。因此,若要全面提升軟體開發與交付流程的安全性,提升使用者帳戶保護刻不容緩,因為其攻擊門檻相當低,一旦被滲透,將會對嚴重而廣泛影響應用程式生命週期的大部分階段。

多年以來,大型軟體與雲端服務業者持續呼籲所有使用者,應積極採用這類強化身分驗證方式,例如,在2019年,微軟強調多因素驗證(MFA)可阻擋99.9%以上的帳號滲透攻擊;今年2月,Google也表示兩階段驗證(2SV)能將帳號遭到滲透的比例,降至50%,不過,就整個軟體生態系而言,採用雙因素驗證的比例仍然偏低。以目前來看,他們發現在GitHub的活躍用戶當中,僅有16.5%使用2FA,NPM用戶採行2FA的比例更只有6.44%。

為此,GitHub決定展開幾波強制實行2FA的行動。自今年2月1日起,這個開發平臺將針對前1百大NPM套件的所有維護人員,強制啟用2FA;到了3月,他們將所有NPM帳號設置成強化登入驗證的組態;而在5月底之前,前5百大NPM套件所有維護人員也將被強制啟用2FA。

他們表示,最終將要求具有高影響力的套件的維護者配合,但有哪些套件是「高影響力」?GitHub也公布具體條件與執行時程,以適用的軟體套件而言,一種是與其相依的模組超過500個的套件,另一種是每週下載次數超過100萬的套件;至於政策啟用的時間,是今年第三季,屆時這些軟體的維護人員帳號都將強制導入2FA保護政策。

而針對NPM套件實施2FA的過程當中,GitHub也獲取了不少實務經驗,他們將秉持這些歷練所學習的作法,努力推廣到整個GitHub.com。

GitHub呼籲開發人員儘速啟用2FA驗證,未來幾個月內會公布更多細節及時程,也會設法改善用戶的體驗。

從平臺維運者的角度而言,強制所有人啟用2FA驗證勢在必行,但我們還是可以超前部署,不需等到業者來強制套用。以GitHub的個人用戶而言,可以使用他們推出的GitHub行動App,就能進行相關設定;

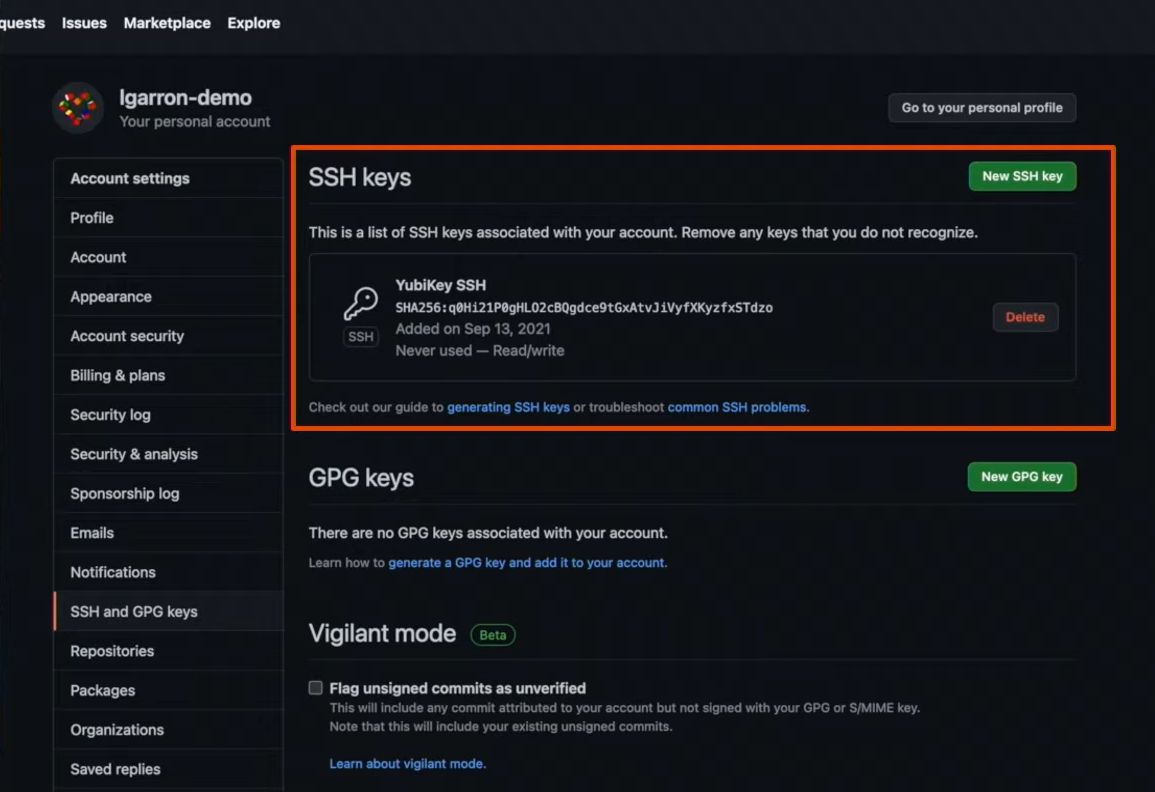

例如,想要搭配硬體安全金鑰進行WebAuthn身分認證,抵禦網路釣魚攻擊,GitHub也在他們的網路商店販售貼上GitHu品牌的YubiKey,同時,也推薦SoloKeys,以及Google發展的Titan安全金鑰等其他硬體金鑰。

若是GitHub的組織或企業用戶,管理者可以透過設定,要求參與的成員或員工使用2FA。值得注意的是,一旦組織或企業啟用這樣的設定之後,未啟用 2FA的成員甚至專案負責人就會從既有的組織或企業當中移出。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05