Common Criteria(安全評估共通準則)是由美國、英國、德國、法國及加拿大等國家所制訂的資安產品評估及驗證規範,並於1999年8月正式成為ISO國際標準(ISO/IEC 15408),被全球許多國家認定為是,經第三方實驗室驗證、最高層級的IT產品安全性認證。明年開始,臺灣政府單位的IT採購亦將指明通過Common Criteria認證過的產品,這是一個值得企業參考的做法。

|

|

| 臺灣電信技術中心資通安全實驗室通過TAF認證與NCC認可,已經累積足夠的資安技術能量,有能力進行CC驗證。圖為資通安全實驗室團隊成員,右2為臺灣電信技術中心資通安全組組長許碧姍,右1為資通安全組經理林家弘。 |

政策推動Common Criteria,2009年政府IT採購率先採用

CC認證已經是多數國家的資訊安全產品必備的認證,否則將無法進入市場,例如半導體晶片、防火牆、入侵偵測系統(IDS)或入侵防禦系統(IPS)等。古智仲以近來國際應用最多的電子護照(e-Passport)系統為例指出,整套系統的每個環節都以CC安全規範為主軸,向外伸展,從半導體晶片、護照、資料處理、讀取設備、系統以至龐大的後端處理平臺。

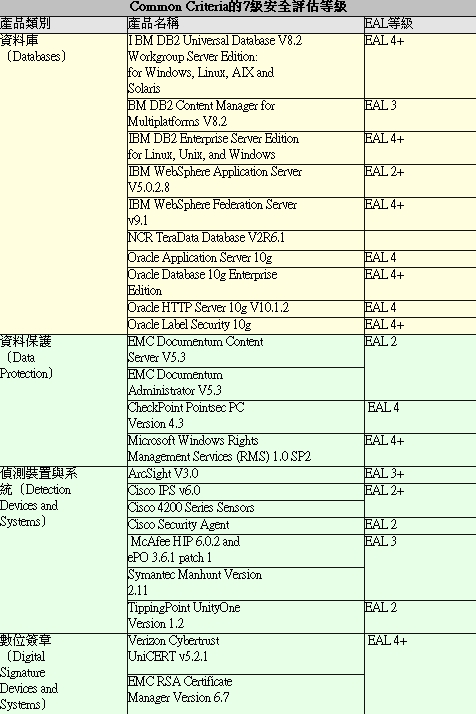

認識Common Criteria的7級安全評估等級

Common Criteria以7個安全評估等級,來界定安全性規範檢測的結果。在國際相互承認協議(CCRA)的基礎下,各國會承認EAL(Evaluation Assurance Level,簡稱EAL)等級1~4級的產品,至於EAL 5等級以上(包含EAL 5)的產品,由於屬於軍事等級的安全認證,因此各國有各各自的標準規範,並不會互通。

通過CC認證的知名IT產品一覽表

微軟專案經理Eric Bidstrup在MSDN的部落格中指出,有些產品很適合CC驗證,像是智慧卡的安全性驗證,然而,若要驗證規模較大、較為複雜的系統,則目前的CC驗證方式就需要調整。以下列出目前通過認證的知名IT產品,供大家參考。

網路相關設備

其它裝置與系統

政策推動Common Criteria,2009年政府IT採購率先採用

為了提升臺灣資安自主的能量,依據行政院資通安全會報的規範,政府機構要依照機敏程度分成3級單位,並分階段實施資訊安全管理系統(ISMS),除此之外,在IT產品的安全性認證規範上,也要跟上國際潮流,採用Common Criteria(安全評估共通準則,簡稱CC)標準。

|

|

| 國家通訊傳播委員會(NCC)技術管理處副處長羅金賢表示,臺灣引進Common Criteria(共通準則),也就是ISO 15408。所有IT產品在安全性驗證上,都有一個可遵循的指標。 |

明年政府IT採購 率先要求CC驗證

身為政策執行者的國家通訊傳播委員會副主委石世豪表示,政府將以2階段方式推廣,第一步就是推動政府單位看重Common Criteria認證,自2009年起,政府單位將優先採購通過Common Criteria驗證的IT產品。

Common Criteria(安全評估共通準則)是由美國、英國、德國、法國及加拿大等國家所制訂的資安產品評估及驗證規範,並於1999年8月正式成為ISO國際標準(ISO/IEC 15408),被全球許多國家認定為是,經第三方實驗室驗證、最高層級的IT產品安全性認證。

臺灣亦援引ISO 15408,納入CNS 15408國家標準。國家通訊傳播委員會技術管理處副處長羅金賢指出,CNS 15408是將原本的Common Criteria認證2.2和2.3版納入規範中,主要分成簡介模組、安全性功能模組與安全保護需求3部分,他說:「等到CC認證3.1版推出後,NCC也會立即將新的標準規範納入CNS 15408中。」

Common Criteria的效益

臺灣電信技術中心資通安全組組長許碧姍表示,ISO/IEC 15408提供IT產品廠商、產品開發者及產品評估者,一套可以共同依據的產品評估規範。她指出,就製造商而言,可依據由獨立機構所授予的Common Criteria安全評估保證等級(Evaluation Assurance Levels,EALs)及其本身的要求,規畫符合安全性的產品。就產品開發者而言,藉由ISO/IEC 15408結構性流程,可以從安全需求、功能規格、高階設計、低階設計及實作測試等各階段強化其安全性,並透過Common Criteria的評估申請,取得Common Criteria安全評估保證等級的認證,增加產品的市場競爭力及獲得消費者的信心。

對於採購IT產品的企業而言,臺灣TUV資訊事業部經理古智仲說:「透過安全評估保證等級(EALs),企業用戶在採購IT產品時,對產品的安全等級比較有信心。」

全球許多國家的政府採購都以Common Criteria作為IT產品的安全性標準,像是美國、德國、澳洲等國家,近年來,日本、韓國、印度、中國等國家也察覺到資安產品驗證的國際趨勢,開始制訂各自的資安產品驗證標準制度。其中,日本企業若購買經CC驗證的產品,甚至可以抵稅。

在許多國家,CC認證已經是資訊安全產品必備的認證,否則將無法進入市場,例如半導體晶片、防火牆、入侵偵測系統(IDS)或入侵防禦系統(IPS)等。古智仲以近來國際應用最多的電子護照(e-Passport)系統為例指出,整套系統的每個環節都以CC安全規範為主軸,向外伸展,從半導體晶片、護照、資料處理、讀取設備、系統以至龐大的後端處理平臺。

反觀臺灣現況,先前政府和企業偏重在資安管理系統的推動,但對於資安產品的選用,一直沒有一個明確、共通、統一的規範,因此,也無法了解政府和企業所選用的IT軟、硬體產品,是否具有一定程度的安全性?這些產品的開發、設計是否有瑕疵?許碧姍說:「要能判斷IT產品是否具有足夠的安全性,必須有相當的專業能力,還得要實際參與產品的開發流程,才有可能排除這些使用上的顧慮。」

目前全世界有25個國家通用的Common Criteria(ISO 15408)共通國際標準,就是一個規範IT產品安全性驗證最好的標準。由於CC可用來評估資訊產品、系統與技術之安全性,並藉由共同準則的規範,將資訊安全等級的評估工作量化,許碧姍認為:「這使得產品安全性的評估結果更具意義。」

政府政策做多,累積資安自主能力

CC驗證的過程非常繁複,驗證時間也比較久,因此仍需要藉由政府擬訂產品驗證法規、建立驗證制度及制訂相關推動政策。

政府「挑戰2008:國家發展重點計畫」中,有一項建立IT軟、硬體產品安全性驗證體系計畫,屬於數位臺灣計畫分項中「寬頻到府600萬用戶」子計畫,自2005年開始,轉由交通部電信總局(2005年改制為國家通訊傳播委員會)負責產品驗證、驗證實驗室營運、人才培訓與加入國際組織等相關事宜。

國家通訊傳播委員會於是依據通訊傳播組織法第3條第8項的規定,在2007年6月完成IT軟、硬體產品安全驗證體系的建置。羅金賢表示,建立資安自主能力,有能力進行IT產品的測試、評估和驗證,不僅是資安自主能力提升的一項指標,也是國內資通安全基礎建設的一部分。

政府為了鼓勵IT廠商送產品去做CC驗證,第一階段會針對政府單位,石世豪說:「政府將以身作則,率先採購通過CC安全性驗證的產品。」最快在2009年,政府將會以行政命令方式,優先採購已經通過CC認證的IT產品,第二階段則是針對需要處理大量機敏資料的相關產業,例如電信業者,因為電信業者大量使用IP PBX與網路電話後,危險性相對提升。石世豪表示,目前將逐步以品質保證的方式,提升相關產品的安全性。

政府單位目前已經建立全國性資訊安全監控中心(Security Operation Center,SOC),與資訊安全管理系統(ISMS)的機制,再納入資通產品安全性驗證之後,許碧姍說:「如此從設備採購、使用、防護、監控,以至管理等各階段,就能有一套完整的資安管理作業程序。」

許碧姍說:「政府可以在事件發生前,做好預先防護準備;事件發生時,有完善緊急應變措施;及事件發生後,能有效進行追蹤改善程序。由政府機關帶頭,意味著我們對於資通產品驗證的重視程度,也代表著臺灣在資安政策的規畫方向上,可以與國際趨勢接軌。」

臺灣電信技術中心的資通安全實驗室已通過TAF(全國認證基金會)認證,並培訓相關人才,許碧姍說:「目前臺灣已經有能力進行Common Criteria安全性驗證,在臺灣驗證的成本只要國外的三分之一。」

不過,目前臺灣在推廣CC驗證還有一個困境有待突破。由於臺灣不是CCRA簽署的會員國之一,臺灣對於產品的驗證並不能因而獲得CCRA的25個會員國的承認,因而還無法達到臺灣一次驗證、全球通關的理想。為了突破這樣的困境,許碧姍表示,目前臺灣正積極爭取加入CCRA。

行政院研考會資訊處處長何全德表示,導入國際驗證標準的目的就是為了提升臺灣的資安能量,他說:「優先採購CC驗證產品的政策要能夠成功,除了NCC政策的推動,臺灣逐漸累積足夠的資安驗證能量外,能否突破政治藩籬,讓臺灣的IT產品安全性驗證能全球適用,將是主要的關鍵。」

採購產品認明CC驗證,打造企業安全環境

要打造安全的企業IT環境,需要一些關鍵性的條件配合,其中,選擇夠安全的產品就是一個重要的關鍵。許碧姍認為,企業在採購IT產品時,藉由CC驗證的規範,可充分了解各項產品是否符合企業內各種安全需求與規範,也可以針對同類型產品進行安全性衡量與評比。

許碧姍說:「雖然多數資安事件發生原因主要仍是人為因素,但若能在第一關──採購設備上,就以通過CC驗證的產品做為優先考量,後續發生資安事件的比例可以降低。」

上海商業銀行資訊研發處協理羅安昌表示,銀行對於資訊安全的要求較其他產業更為嚴格,上海商銀在IT產品的採購上,會看重產品是否通過CC安全性驗證,他說:「上海商銀會要求廠商提出產品安全驗證的證書或影本,這類安全性驗證對於IT採購決策的確有加分的效果。」

政府確定未來IT採購將優先採用經Common Criteria認證的之後,對於企業的IT採購決策將會開始發生影響力。永慶房屋資訊部協理陳澤維說:「這的確會影響永慶房屋未來對於IT採購的看法。」計畫未來參考政府這項政策,在採購上要求CC認證。

在臺灣開始接受Common Criteria這個國際趨勢之下,許碧姍建議,臺灣廠商若要自我提升,在產品研發及製造過程可以參考國外已獲得驗證產品的成功經驗,在產品開發時就納入市面上已公布的保護剖繪(Protection Profile)的項目,依照ISO/IEC 15408的標準進行產品設計及開發,將可有效提升產品在國際市場的競爭力。

許碧姍指出,CC結構性的流程,正好可以協助廠商強化其產品生命周期中各階段的安全性要求,不論是安全需求、功能規格、高階設計、低階設計以及實作測試等。雖然在臺灣尚未有明確的法令要求廠商,資通產品一定要取得CC驗證證書,「但已有不少國外客戶要求臺灣廠商,將CC的標準應用於產品研發及生產上,甚至要求取得國外證書。」她說。

臺灣電信技術中心資通安全組經理林家弘說:「IT產品製造或研發廠商,可以利用資安實驗室的研發和技術能力,協助產品開發的安全性。」許碧姍指出,透過驗證機關到府視察(Site Visit),將有助於IT產品製造商取得CC驗證,也確保開發環境的安全性。

CC驗證並非萬靈丹

雖然CC驗證已是國際潮流,對於廠商在製造與研發產品上提供安全性的指引,而企業在選擇產品時亦有可信的安全評估標準,但是CC驗證並非萬靈丹,仍有其不足之處。

其中一個問題在於,CC驗證的流程安全性,是在實驗室以安全腳本情境來驗證,雖然CC力求驗證流程能反應真實世界的問題,但終究不是真實世界。舉例而言,就好像是一個每天鑽研武功密笈的武當弟子,一旦面對街頭出身的丐幫弟子,可能會因為缺乏隨機應變的實戰能力,即使功夫依然高強,在街頭實戰中,就容易敗給實戰經驗豐富的丐幫弟子。

微軟專案經理Eric Bidstrup在MSDN的部落格中指出,Common Criteria現階段有其不足之處,導致較少企業用戶採用。他指出,實驗室與真實世界的安全性,最大的差異點在於實驗室是理論上的安全,並無法滿足現實世界中企業對IT安全性的要求。例如,以美國的存取控制保護剖繪(US Controlled Access Protection Profile)所規範的安全設定中,作業系統要開啟FTP伺服器,只能開啟1個,才能符合規範,然而,Eric Bidstrup指出,這樣的安全性設定,很難滿足企業實際的需求。

他指出,有些產品很適合CC驗證,像是智慧卡的安全性驗證,然而,若要驗證規模較大、較為複雜的系統,則目前的CC驗證方式就需要調整。

再者,CC的驗證流程通常需要比較長的時間,對於IT產品廠商而言,要投入很高的時間成本。以IT商用產品最高安全等級EAL 4+為例,要取得這個等級的驗證,至少需要12~16個月的時間。然而,許多IT廠商通常在產品推出18~36個月之後,就會陸續推出新的版本,那麼,新版本又得送驗證,才能確保新版本的安全性。在這種驗證時間與產品上市時間有極大時間落差下,IT廠商可能就不會把每個產品都送去驗證。

臺灣電信技術中心資通安全組組長許碧姍認為,驗證時間過長的問題,可以透過CC驗證實驗室提供的諮詢顧問服務來解決,在產品開發的初期,便納入安全性驗證的項目與流程,既可強化與改善產品的安全性,也可以縮短CC驗證的時間。

面對CC驗證時間過長的問題,目前多數廠商都在產品剛推出時先驗證EAL 2至EAL 3+等級,讓驗證時間縮短在6個月至1年間,爾後在新版本更新時,再進一步驗證EAL 4等較高的等級。文⊙黃彥棻認識Common Criteria的7級安全評估等級

Common Criteria以7個安全評估等級,來界定安全性規範檢測的結果。在國際相互承認協議(CCRA)的基礎下,各國會承認EAL(Evaluation Assurance Level,簡稱EAL)等級1~4級的產品,至於EAL 5等級以上(包含EAL 5)的產品,由於屬於軍事等級的安全認證,因此各國有各各自的標準規範,並不會互通。

針對多數商用產品的最高等級為EAL 4,若廠商送產品驗證時,多增加EAL 5以上或其他不足功能的驗證,在通過驗證後,也只會標識為EAL 4+。若要在美國申請EAL 5至7級的產品驗證,就必須由美國政府「國家安全局 (NSA)」來執行。

EAL驗證需要較長的時間,光是EAL 1最初級的評估等級,測試、驗證的工作就需要花費3個月,隨的驗證等級越高,所需要花費的時間就越久,以商用產品驗證等級最高的EAL 4來說,一般而言起碼需要12~16個月的時間。也因為CC驗證時間長,驗證成本相對比較高。

若要進一步取得軍事等級EAL 5以上的驗證,甚至得花2年的時間。

此外,CC認證還有一個特別的要求,每個產品只要改版,新版產品就必須再驗證才能取得認證,如果產品有大幅改版,則認證時間勢必會延長。一般常見的認證狀況是,若有一新產品版本釋出,通常會先通過驗證等級稍低的驗證版本,隨著每次版本的升級或更新,往上取得更高階的驗證。

中興大學資訊管理系教授林詠章在〈歐盟資訊安全技術與政策發展現況之研究〉一文中提到,EAL(安全評估保證等級)等級越高,越是用於極高資產價及極高風險情況所需的極高安全應用環境。有了共同準則(Common Criteria),系統開發者可以更了解產品的安全需求,擬定未來產品發展的方向;對於系統管理員而言,可以知道電腦系統有哪些安全管理功能,做為擬定安全管理之策略;評估人員可以更正確且客觀地評估電腦系統的安全性,而安全稽查人員也可藉此來評估,系統管理員是否確實管理電腦系統。文⊙黃彥棻

|

Common Criteria的7級安全評估等級 |

|||

| 評估等級 | 審驗時間 | 內容 | 安全等級的說明 |

| EAL 1 | 3個月 | 功能檢測(Functionally Tested) | 只檢測一個產品最基礎的功能,不包含任何安全性的評估,不保證安全性。取得EAL1驗證等級,只表示這個產品能夠開機、執行,不涉及任何安全性議題。 |

| EAL 2

|

6個月 | 結構檢測(Structurally Tested) | EAL 2安全程度比EAL1高,EAL 2才開始會作安全上的檢測。會用寬鬆的標準作適當的原始碼檢查,但嚴謹程度低於EAL 3。 |

| EAL 3 | 9~12個月 | 系統測試及檢查(Methodically Tested and Checked) | EAL 3更嚴格檢查程式碼,但不需要重新翻修程式,也不會打斷整個開發流程。EAL 3不像EAL 4必須評估漏洞修補的成本,所以EAL3還是採用比EAL 4寬鬆的安全檢測標準。 |

| EAL 4

|

12~16個月 | 系統設計、測試及審查(Methodically Designed, Tested and Reviewed) | EAL 4是最常見的安全性驗證標準,例如Windows 2000、NetWare等都取得EAL 4以上的認證。只有到EAL 4時,大家才會接受這個驗 證,能有效確保系統的安全性,而供應商也會將漏洞修補包含在安全性檢測基本項目中。 |

| EAL 5

|

18~24個月 | 半正規設計和測試(Semiformally Designed and Tested) | EAL 5是一個比EAL 4要求更周延的的安全驗證等級,必須經過非常嚴格的驗證流程,花費的時間、成本都比EAL 4還高。但不見得需要取得EAL 5驗證。 |

| EAL 6 | 半正規查證設計和測試 (Semiformally Verified Design and Tested) | EAL 6驗證如同是針對客戶提出某些高風險、特殊的安全要求,不惜耗費時間、金錢,一定要達到客戶的安全性要求。要取得EAL6的驗證。安全是EAL 6的基本要求,這意味著,整個系統的開發都必須奠基在安全的要求上。 | |

| EAL 7

|

正規查證設計和測試 (Formally Verified Design and Tested) | EAL 7只有用於極度高度風險的系統,對系統的要求不只是能用而已,還必須具有極度高度的風險性要求。金錢和時間花費難以想像,只會用在具有特殊安全功能的特定系統中。 | |

| 資料來源:IBMTUV、國家通訊傳播委員會(NCC)、電信技術中心資通安全實驗室、〈歐盟資訊安全技術與政策發展現況之研究〉中興大學資訊管理系林詠章教授,iThome整理,2008年3月 | |||

|

銀行公會數位簽章拿下臺灣第1張CC認證 |

| 目前取得CC驗證的產品中,數量最多的是智慧卡。在臺灣,第一件通過CC驗證的,就是銀行公會的「數位簽章產生器保護剖繪」。銀行公會申請的「數位簽章保護剖繪」,在1月17日通過資通安全實驗室的CC認證,並取得EAL 4+安全等級的審驗證明。

銀行公會金融業務電子化委員會副主任委員羅安昌表示,銀行公會訂定出對數位簽章安全等級所需的保護剖繪,經由資通安全實驗室驗證安全性,並由NCC審核通過後,其他數位簽章的廠商則可以按照保護剖繪的安全性規範,製作相關的數位簽章產生器。銀行公會目前還有一個運用在POS上的加密設備T-SAM,正在進行CC安全性驗證。 臺灣電信技術中心資通安全組許碧姍表示,臺灣有一些商業軟體、多功能複合機和網路安全設備廠商,正在積極了解CC認證相關規範。她說,目前廠商送審的產品以智慧卡和網路安全產品為主。 國家通訊傳播委員會技術管理處副處長羅金賢表示,許多政府對於電器設備都有強制性驗證要求,但對於IT產品的安全性驗證卻沒有強制要求。他指出,電信技術中心資通安全實驗室有能力進行IT產品安全性驗證後,就能逐步達成臺灣資安能力自主的目的。文⊙黃彥棻 |

通過CC認證的知名IT產品一覽表

|

Common Criteria的7級安全評估等級 |

||

| 產品類別 | 產品名稱 | EAL等級 |

| 存取控制裝置與系統(Access Control Devices and Systems) | CA Access Control for Windows r8 | EAL 3 |

| CA eTrust Single Sign-On V7.0 | EAL 2 | |

| Citrix Password Manager,Enterprise Edition v4.5 | EAL 2+ | |

| IBM Tivoli Access Manager for e-Business V 5.1 with Fixpack 6 | EAL 3+ | |

| IBM Tivoli Access Manager for e-Business V 6.0 with Fixpack 3 | ||

| IBM Tivoli Access Manager for OS V5.1 with Fixpack 17 | ||

| IBM Tivoli Identity Manager V4.6 | ||

| I BM WebSphere Portal V 5.0.2 | EAL 2 | |

| Sun Java System Identity Manager | ||

| 邊界網路 保護設備(Boundary Protection Devices and Systems)

|

Astaro Security Gateway (ASG) Version 6.300 | EAL 2+ |

| Check Point VPN-1/FireWall-1 NGX | EAL 4+ | |

| Cisco Firewall Services Module (FWSM) V3.17 for: Cisco Catalyst 6500 Switches and Cisco 7600 Series routers |

||

| Cisco IOS Firewall V12.3.14T/12.44T | ||

| Cisco Secure PIX Firewall V6.2.2 | EAL 4 | |

| Fortinet UTM | EAL 4+ | |

| Juniper Networks NetScreen 5GT/5XT: 25/50/204/208/500/5200/5400 |

||

| Juniper Networks ISG 1000 /2000 | ||

| Microsoft ISA Server 2004 SP2 V4.0.3443.594 | ||

| Nokia IP130/IP350 / IP380 Firewall / VPN Appliances with Check Point VPN-1/FireWall-1 NG |

EAL 4 | |

| Nortel Alteon Switched Firewall V 2.0.3 with Hotfix 315/NG_FP3_HFA_315 |

||

| Secure Computing 3Com Embedded Firewall V1.5.1 | EAL 2 | |

| Symantec Enterprise Firewall v8.0 | EAL 4 | |

| Symantec Gateway Security 400 Series v2.1(Firewall Engine Only) | EAL 2 | |

| Symantec Gateway Security v2.0 5400 Series(Firewall Engine Only) | EAL 4 | |

| Symantec Mail Security 8300 Series Appliances V5.0 | EAL 2 | |

| Symantec ManHunt | EAL 3 | |

通過CC認證的知名IT產品一覽表

通過CC認證的知名IT產品一覽表

|

Common Criteria的7級安全評估等級 |

||

| 產品類別 | 產品名稱 | EAL等級 |

| 網路相關設備(Network and Network related Devices and Systems) | J-BxGMR4 and J-FxGMR4 | EAL 2 |

| HP OpenView Select Acces v5.2 | ||

| HP Opsware System 4.5 Patch 1 | ||

| Juniper Networks M/T/J series Routers. | EAL 3+ | |

| Juniper JUNOScope IP service Manager 8.2R2 | ||

| Symantec Security Information Manager V4.5 | EAL 2 | |

| 作業系統

(Operating systems)

|

IBM AIX 5L for POWER V 5.2 | EAL 4+ |

| Apple Mac OS X v10.3.6 | EAL 3 | |

| Apple Mac OS X Server V10.3.6 | ||

| Blue Coat ProxySG OS v3.2.4.8 | EAL 2 | |

| HP-UX 11i v2 | EAL 4+ | |

| HP Tru64 UNIX V5.1A | EAL 1 | |

| IBM AIX 5L for POWER V 5.2 | EAL 4+ | |

| IBM AIX 5L for POWER V5.3 | ||

| IBM z/OS V1.6 | EAL 3+ | |

| IBM z/OS V1.7/1.8 | EAL 4+ | |

| Microsoft Exchange Server 2003 Enterprise Edition V6.5.7226.0 and Hotfix MS05-021 |

||

| Microsoft Windows 2003 / Windows XP | ||

| Microsoft Windows Server 2003 and Microsoft Windows XP | ||

| Microsoft Windows 2000 Professional, Server, and Advanced Server with SP3 and Q326886

|

||

| NetApp Data ONTAP V6.5.2R1/ V 7.0.3 /V7.0.4 | EAL 2 | |

| Oracle Enterprise Linux V4.4/4.5 | EAL 4+ | |

| Red Hat Enterprise Linux V4.1 AS | ||

| Red Hat Enterprise Linux V4.1 WS | ||

| Red Hat Enterprise Linux 3 | EAL 2 | |

| Red Hat Enterprise Linux AS V3.2/V3.3/V4.4 | EAL 3+ | |

| Enterprise Linux Version 5 | EAL 4+ | |

| Sun Solaris 10.3.5/ Solaris 10.11.6 | ||

| Novell SuSE Linux Enterprise Server V8 | EAL 2+ | |

| Novell SuSE Linux Enterprise Server V8.3 | EAL 3+ | |

| Novell SuSE Linux Enterprise Server V9 with certification-sles-ibm-eal4 package | EAL 4+ | |

| Novell SuSE Linux Enterprise Server 10 SP1 | ||

| EMC VMware ESX Server 2.5.0 & VirtualCenter 1.2.0 | EAL 2 | |

| 資料來源:www.CommonCriteriaPortal.org,2008年3月 | ||

|

Common Criteria的7級安全評估等級 |

||

| 產品類別 | 產品名稱 | EAL等級 |

| 其他裝置與系統(Other Devices and Systems) | BEA WebLogic Server 8.1 SP5 | EAL 2+ |

| BMC CONTROL-SA | EAL 2 | |

| CA Integrated Threat Management r.8.0.445 | EAL 3 | |

| Canon、Fuji Xerox、HP、OKI、Lexmark、Danka、Konica Minolta、Kyocera Mita、Ricoh、Sharp、Toshiba等廠牌的多功能複合機 | EAL 2~3 | |

| Check Point Integrity Agent, version 6.5.063.145 | EAL 4+ | |

| Secure Computing IronMail Secure Email Gateway Software Version 4.0.0 | EAL 2 | |

| Cisco VoIP Telephony Solution | EAL 1 | |

| eEye Retina Network Security Scanner V5.4.21.53 | EAL 2 | |

| CA eTrust Audit r8 | ||

| CA eTrust Security Command Center r8 SP1 with_CR2 patch | ||

| IBM Tivoli Access Manager for e-business 4.1 with Fixpack 5 | EAL 3+ | |

| IBM Tivoli License Compliance Manager, Version 2.2, Fix Pack 1 | EAL 2+ | |

| IBM WebSphere Application Server V6.1.0.2 | EAL 4+ | |

| IBM ISS SiteProtector, Proventia A, Proventia G,and Network Sensor | EAL 2 | |

| IBM System z 的LPAR | EAL 5 | |

| Juniper Networks Secure Access Family Release 5.1R2 | EAL 2 | |

| McAfee IntruShield Intrusion Detection System | EAL 3 | |

| McAfee Secure Content Management Appliance Version 4.0 | EAL 2 | |

| McAfee VirusScan Enterprise v8.5i and McAfee ePO v3.6 | EAL 2+ | |

| McAfee Foundstone 5.0.4 | EAL 2 | |

| Microsoft Certificate Server 2003 | EAL 4+ | |

| Microsoft Windows Server 2003 Certificate Server | ||

| Oracle Internet Directory 10g | ||

| Novell Sentinel from Novell Version 5.1.1 | EAL 2 | |

| Trend Micro InterScan VirusWall 3.52 for NT Trend Micro InterScan VirusWall 3.6 for Solaris, HP-UX, and Linux |

EAL 4 | |

| RIM BlackBerry Enterprise Server Version 4.1.3. | EAL 2+ | |

|

EMC Celerra Network Server v5.5

|

||

| EMC Symmetrix Access Control EnginuityTM 5771 | ||

| 資料來源:www.CommonCriteriaPortal.org,2008年3月 | ||

|

臺灣推廣CC的優勢與困境 |

| 臺灣推廣CC驗證最大的困境在於,臺灣不是CCRA簽署的會員國之一,臺灣對於產品的驗證並不能因而獲得CCRA的25個會員國的承認。

因為如此,臺灣TUV資訊事業部經理古智仲說:「電信技術中心資通安全實驗室通過的CC驗證,還不能做到臺灣一次驗證、全球通關的理想。」為了突破這樣的困境,臺灣電信技術中心資通安全組組長許碧姍表示,「目前臺灣正積極爭取加入CCRA。」 臺灣電信技術中心資通安全組經理林家弘指出:「目前國家傳播委員會可以針對通過資安實驗室認證的產品,核發臺灣認可的CC驗證,但還不能針對其他國家的產品核發CC驗證。」 古智仲表示,對於外銷廠商而言,電信技術中心資通安全實驗室的CC驗證缺乏一定的吸引力,但對於內銷而言,若有足夠的利多,仍可吸引IT廠商送驗產品。 臺灣同時也參考CCRA會員國的作法,明確制訂相關規範。許碧姍表示:「CC驗證除了可作為政府機關建置IT系統時的採購考量,也可供大型企業參考,」當政府、企業內的重要資訊系統,都能採用已驗證過安全性的產品,將有助於提升資訊系統的安全性。 CC驗證初期的確面臨有很多推廣上的困難。回憶過去政府在推行資安管理制度(ISMS),初期也的確遭遇到不少瓶頸及挑戰。但從事後證明,當初投入的心血的確有顯著的成效,有助於降低政府面臨的資訊安全風險,間接的降低資安事件的發生。 臺灣電信技術中心資通安全組組長許碧姍說:「唯有透過政府的力量,才能帶動國內對於資訊安全產品驗證的重視。」她說:「現在投入或許不容易看出成果,但可以確定的是,現在不做,將來一定會後悔。」除了無法與國外資安技術相比外,國內資安廠商更有可能會喪失產品技術研發的優勢。 CC驗證推廣要能夠成功,除了政府政策大力支持,民間有足夠的技術能量養成(例如電信技術中心資通安全實驗室),古智仲認為,「民間企業的投入才是成功最大的關鍵。」企業願意採購通過CC驗證的產品,製造商也就願意將產品送驗,。 全世界推廣CC驗證的國家中,日本的推廣經驗相當特別。林家弘表示,日本企業若採購經過CC驗證的IT產品,將可以享有政府投資抵減的優惠 |

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05