|

iT邦幫忙是 iThome Online專為 IT 人推出的新服務,在這個 IT 知識分享社群裡,有疑問的人可以找到答案,有知識的人可以幫助他人。快來這裡與 IT 人一起討論交流。

更多IT解答,請至iT邦幫忙 |

在802.1x的網路架構下,NAC不但可以透過管理者所制定好的各項安全政策,稽核使用者電腦的安全狀態,同時也具備身分驗證的機制,確保不具備員工身分的外部人士,無法隨意連接企業網路。

802.1x與EAP

802.1x是IEEE制定的一項身分驗證標準,而非單一的網路通訊協定,在802.1x的架構下,企業可以透過前端的網路設備,像是交換器、無線AP等,要求使用者輸入連線所需的一組帳號、密碼,然後向後端的帳號伺服器發出驗證的請求,確認使用者具備存取網路資源的權限之後,前端的設備就會開啟網路埠(無線網路的網路埠是虛擬的),允許連線通過。

構成802.1x的通訊協定,是所謂的EAP(Extensible Authentication Protocol,可延伸身份認證協定)。

依照加密方式的不同,它又可向下繼續細分為EAP-MD5、EAP-TLS、EAP-SIM、EAP-TTLS、EAP-LEAP,以及安全強化後得EAP-PEAP/ PEAP(Protected Extensible Authentication Protocol,PEAP)等數種,目前較為常見的有EAP-MD5、EAP-TLS,以及EAP-PEAP/PEAP等三種。

|

802.1x驗證流程 |

| 802.1x是一種身分驗證的標準,技術上可分為:申請者(Supplicant)、驗證者(Authenticator),以及驗證伺服器(Authentication Server)三層架構。當申請者也就是使用者電腦送出,帳號、密碼傳送到交換器,或者是無線AP等前端設備,然後再交由RADIUS伺服器驗證帳號、密碼的有效性,決定該臺電腦是否有足夠的權限登入到企業網路。 |

最早一版的EAP,主要是針對點對點網路(PPP),以及一般的有線網路(802.3)的連線需求,而在2001年所制定出來的,不過隨著無線網路的日漸普及,因此在2004年修訂了一次,將無線網路的部分納入其中,而成為今日我們所見到的EAP。

三層式架構,多用於無線網路

802.1x在架構上,可以分做三層:申請者(Supplicant)、驗證者(Authenticator),以及驗證伺服器(Authentication Server),各層之間皆是透過EAP加以鏈結溝通。

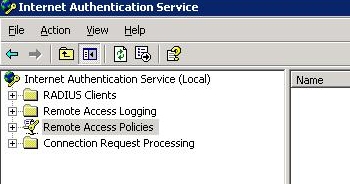

所謂的申請者,一般指的是使用者電腦;而驗證者的代表性角色則是位於網路前端的交換器,以及無線AP等設備;至於驗證伺服器通常是由一臺RADIUS伺服器來扮演,在企業網路中,我們可以透過Linux環境下的Open RADIUS、Windows Server 2000/2003內建的IAS(Internet Authentication Service),以及一些具備RADIUS伺服器功能的網路設備來提供這項服務。

目前802.1x在企業內部的具體應用,以無線網路為主,有線網路的部分則較為少見。大多數的無線AP,無論是低階的個人端產品,或者是定位於中高階使用的企業端產品,在功能上,均能整合802.1x的身分驗證機制,以儲存在驗證伺服器上的使用者帳號、密碼,取代WPA、WPA2預設使用的一組靜態金鑰,提供更為安全的無線網路連線。

對於個人用戶來說,由於在家庭網路的環境下,不太可能出現像是RADIUS、Windows AD一類的驗證伺服器,因此只能以手動方式在設備上輸入一筆至少為16位元長度的靜態金鑰,做為使用者電腦連接無線AP時的驗證之用。

WPA、WPA2的金鑰,一般來說都會經過TKIP(Temporal Key Integrity Protocol),或者是AES(Advanced Encryption Standard)演算法的加密,以確保安全性,但WPA、WPA2在技術上也並非完全無法破解。網路上就有許多工具程式可以用來破解無線網路的連線金鑰,我們只需要準備一張可以收集無線封包的無線網卡做為搭配,便可透過暴力運算的方式輕易破解。當駭客取得無線網路的連線金鑰時,有時並不以免費使用無線網路為目的,常見的情況是在原本的無線AP附近,架設一臺使用相同SSID,以及相同金鑰的無線AP,一旦有人在不知情的狀況下從合法的無線網路漫遊到偽冒出來的無線網路,這時就可以從中實施釣魚攻擊,竊取企業內部重要的機密資料。

為了防止類似安全漏洞事件的發生,稍具規模的企業在架設無線網路時,都會結合802.1x的機制,採取進一步的加密措施。由於駭客無法取得驗證伺服器上的每一筆帳號、密碼,因此使用者在連接無線網路的過程中,並不容易從企業內部合法架設的無線AP,漫遊到駭客所架設的惡意無線網路連線。

在802.1x的架構下導入NAC的注意事項

在有線網路的環境下,目前仍不常見到802.1x的部署應用,這是因為大多數企業的網路環境當中,仍有許多交換器不支援802.1x,雖然目前近2、3年各廠牌新推出的交換器都能支援這項標準,但是在一般的情況下,只要設備可以正常使用,企業就不會輕言加以汰換,因此普及程度仍然有限。

|

|

| IAS是Windows Server 2000、Server 2003內建的RADIUS套件,可整合交換器、無線AP等網路設備,以便驗證使用者身分。 |

除此之外,交換器是否支援動態VLAN(Dynamic VLAN)功能,也很重要。當使用者電腦無法通過802.1x的身分驗證,或者未能通過主機安全檢查的時候,交換器就必須透過這項功能,將該臺電腦所連接的網路埠,從可以正常存取內部網路資源的VLAN,移轉到隔離專用的VLAN,如果交換器沒有支援這項功能,則使用者身分驗證失敗,或者是未能通過主機安全檢查的時候,此時,交換器就僅能依照政策放行,或者鎖定網路埠,使其關閉,在控管措施的做法上較為不便。

再者,一旦企業決定導入802.1x,那麼現有的網路架構往往就必須予以更動,這對於內部有許多IT系統運作的企業來說,網路架構的變更可說是一項不小的風險,很有可能發生當網路完成變更之後,原有的系統就無法正常運作,因此導入之前,企業的IT人員必須對於目前的網路架構能夠有全盤的了解,同時在原廠,或者是經銷商技術人員的協助之下訂立一套縝密的移轉計畫,如此才能夠在企業導入802.1x的時候,將架構變更所帶來的衝擊降到最低。

802.1x是一項實作於OSI網路第2層的技術,因此使用者電腦在取得IP上網之前,得先通過身分驗證的程序,幾乎所有支援802.1x的NAC產品,像是Juniper的UAC,都是透過安裝在使用者電腦上的代理程式,將連線所需的帳號、密碼傳送到交換器或者是無線AP等前端設備,然後再交由RADIUS伺服器驗證帳號、密碼的有效性。值得注意的是,根據我們實際在802.1x部署NAC產品的經驗,開始啟用802.1x之前,企業就應該將代理程式安裝在使用者電腦,或者是Active X型式的網頁端代理程式,以免到時因為無法通過802.1x的驗證而遭到隔離,同時也無法取得代理程式的安裝檔案而陷於動彈不得的窘境。文⊙楊啟倫

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06