Unified Access Control(UAC,統一存取控制),是Juniper的網路存取控制(Network Access Control,NAC)產品。它的前身是Juniper在2005年5月推出的Enterprise Infranet,即後來的UAC 1.0,隨後UAC 2.0的版本,在2006年11月推出,而此次我們所測試的UAC 2.1,是該公司在2007年10月推出的最新版本。

在功能上,UAC 2.1有三大特色:首先,可以整合自家廠牌的IDP設備協同運作,隔離網路行為異常的電腦;其次,將網路存取的控管機制涵蓋到VoIP、印表機等具備網路功能的資訊設備,透過MAC清單比對的方式,UAC 2.1可以禁止未受管理的設備隨意連接企業內部網路,減少安全漏洞發生的機率。

最後一項特色,則是可以和微軟的NAP(Network Access Protection)達成互通,在不需要額外安裝UAC代理程式的情況下,透過內建在Windows XP SP3以及Windows Vista的NAP代理程式對電腦實施主機安全檢查,將未依規定安裝防毒軟體、Windows代理程式等安全狀態未能符合企業要求的電腦予以隔離。

由三項元件構成,並非單一產品

UAC在架構上是由:擔任主控臺角色的Infranet Controller(IC)、負責執行網路隔離的Infranet Enforcer(IE),以及做為代理程式的UAC Agent三項元件組合而成,除了UAC Agent是軟體之外,其餘兩者(IC、IE)皆是硬體設備。

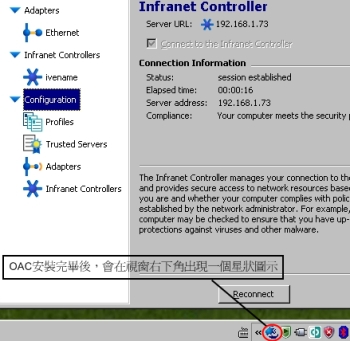

Infranet Controller

IC在功能上是做為UAC的主控臺,它是一款修改自同廠牌SSL VPN(SA系列)的硬體設備,兩種產品使用相同的頁面框架以及功能引擎,因此對於先前已經購買SA系列設備的企業來說,並不需要太多時間學習,就能熟悉IC的操作設定。

|

|

| Infranet Controller是一款修改自同廠牌SSL VPN產品的資安設備,因此兩者之間,無論是安裝方式與介面設計都有很高的相似度,在功能上,是做為UAC的管理主控臺。 |

透過IC的網頁介面,管理者可以制定主機安全檢查的政策規則,以及閱覽UAC運作過程中收集而來的各項事件記錄。IC目前有IC 4000,以及型號較大的IC 6000等兩個型號,分別適用於電腦數量(含網路設備)在3,000臺以下,以及25,000臺以下的環境。

和大多數的NAC產品一樣,IC可連結LDAP、RADIUS、Windows AD,以及本機帳號等多種帳號資料庫,用以驗證使用者是否具備存取內部網路的權限,而且,管理者可依據帳號資料庫上的不同使用者群組,個別制定主機安全檢查的政策規則,增加UAC的控管彈性。

Infranet Enforcer

IE是UAC的政策執行器,它負責執行從IC傳送過來的指令,讓通過主機安全檢查的電腦得以存取內部網路,反之,則予以隔離,直到安全問題解決,符合企業要求之後才會放行通過。

在解決方案的實際建置方式上,目前版本的UAC支援non-802.1x,以及802.1x兩種部署選項,隨著部署選項的不同,UAC對於IE角色的定義也會有所差異。

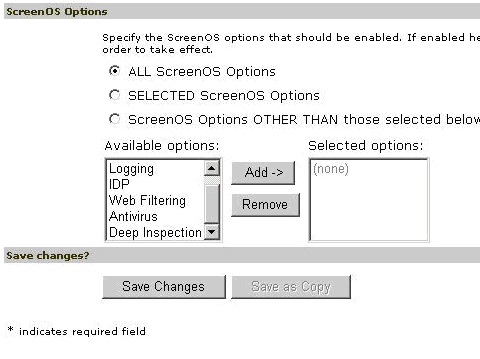

早期版本的UAC 1.0,只有non-802.1x一種部署選項,在此種架構之下,IE的角色純粹是由SSG(Secure Service Gateway)系列UTM,或者是NetScreen防火牆(需將韌體更新到ScreenOS 5.4以上版本)來擔任。

當電腦連接內部網路之後,IE會套用防火牆規則(安裝UAC時,由管理者手動新增),強制尚未安裝代理程式的電腦透過瀏覽器從IC自動下載代理程式安裝,接著電腦必須在通過身分驗證由使用者輸入帳號、密碼向後端的帳號資料庫查詢是否具備存取網路的權限,以及主機安全檢查的程序後,才能進入內部網路。

|

|

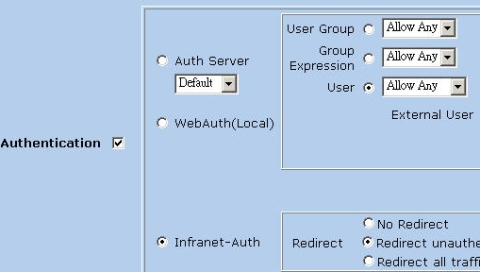

Infranet Enforcer的角色可由SSG系列UTM,或是NetScreen防火牆擔任。設定防火牆規則時,必須勾選進階設定當中的Infranet-Auth項目,日後當使用者電腦、網路設備連接網路時,Infranet Enforcer就會將連線轉送給Infranet Controller,由後者決定是否給予正常存取網路的權限,或者隔離到其他VLAN。 |

UAC 2.0之後的版本,開始支援802.1x的部署選項,在802.1x的架構下,IE是由SSG系列UTM、NetScreen防火牆,以及支援802.1x的交換器、無線AP兩種設備共同擔任。

由於802.1x是一項實作於OSI網路第二層的身分驗證技術,因此在電腦連接SSG UTM、NetScreen防火牆,取得連接內部網路所需的IP位址之前,就必須先通過身分驗證的程序,但是,UAC的身分驗證必須透過代理程式進行,因此就無法和non-802.1x架構一樣,先讓電腦連接網路之後再取得代理程式安裝。也就是說,在導入802.1x之前,企業就必須將代理程式安裝在內部網路的所有電腦上,以免造成使用者日後存取網路時的不便。

UAC Agent

UAC Agent包含兩種不同類型的代理程式:一種是以執行檔安裝的Odyssey Access Client(OAC),以及網頁端的Active X元件。

在non-802.1x的架構下,兩種代理程式都可透過瀏覽器自動下載安裝。而在802.1x的架構下,只有OAC一種可供選擇,而且必須如同我們先前所說的,在布建802.1x的網路環境之前,企業需預先將代理程式安裝到內部網路的所有電腦上。

UAC Agent於系統平臺的支援度相當廣泛,除了一般常見到的各種Windows作業系統之外,還包括了Linux,以及Mac OS。

|

|

| IUAC的代理程式分為執行檔安裝的Odyssey Access Client(OAC),以及網頁端的Active X元件兩種,透過此程式,可以輸入身分驗證所需的帳號,密碼,透過交換器、無線AP等支援802.1x標準的設備,向後端的Windows AD、RADIUS等帳號資料庫要求驗證,確認使用者是否具備連接網路的權限。 |

一般來說,OAC主要安裝在內部網路下的員工電腦,Active X元件則適合部署在無法任意安裝應用程式的外部訪客電腦,因此,如果企業計畫在802.1x的架構下部署UAC,就應該把提供給外部訪客電腦的連線區域排除在外,取消交換器網路埠上的802.1x驗證功能,改以non-802.1x的架構做規畫。

可透過常駐圖示的顏色改變,快速了解電腦狀態

這是我們首次在iThome的測試環境以802.1x的架構部署NAC,因此一共借測了IC 4000、SSG 20 UTM,以及支援802.1x的24埠交換器各一臺,除此之外,還架設了一臺Windows AD伺服器,提供身分驗證的服務。

為了測試UAC如何在802.1x的架構下,透過交換器實施網路隔離,因此,我們將交換器上的前、後各12組網路埠,切割為「vlan 20」、「vlan 30」兩個VLAN,分別用來模擬企業的內部網路,以及UAC的網路隔離區,並各自連接到SSG 20的LAN埠、DMZ埠與外部網路通連;除此之外,在隸屬於vlan 20的第9個網路埠(Port 9)上,啟用了802.1x的驗證功能。

一旦測試用的電腦未能通過IC的主機安全檢查,則該臺電腦所連接的交換器網路埠,就會透過交換器的動態VLAN(Dynamic VLAN)功能,由vlan 20動態對應到vlan 30。並非所有支援802.1x的交換器都提供這項功能,如果沒有這項功能,交換器在電腦未能通過802.1x驗證,或者是主機安全檢查失敗時,便會關閉電腦所連接的網路埠。

也就是說,此時電腦只允許存取DMZ下的特定網路資源,像是微軟的WSUS伺服器,或者是其他種類的應用程式更新伺服器,以便進一步協助電腦解決安全問題。

我們的測試方法很簡單,首先將一臺裝有OAC代理程式的Windows XP SP2筆電,連接到提供802.1x驗證功能的第9個網路埠,這時,OAC會跳出一個視窗,提示使用者選擇輸入驗證密碼,之後就會開始驗證帳號的程序,當802.1x驗證通過的時候,常駐在系統列右下角的OAC星狀圖示就會由未連線狀態的黑色,變成已連線狀態的藍色。

此外,我們關閉筆電上的Windows XP SP2防火牆,並在IC制定一條主機安全檢查的政策規則,只允許開啟Windows XP SP2防火牆的電腦才能存取內部網路;然後,將連接在筆電上的網路線重新插拔一次,再次透過OAC進行802.1x的身分驗證,完成之後,UAC就會開始主機安全檢查的動作。

當電腦未能通過檢查的時候,OAC的星狀圖示會變成紅色,顯示該臺電腦目前已經被隔離,點選圖示之後,可再進一步查看電腦被隔離的詳細原因。

主機安全檢查 相關的功能很完整

UAC具備完整的主機安全檢查項目,除了基本的防護軟體、作業系統版本,以及Windows修補程式檢查之外,還能檢查防毒軟體的病毒碼版本、系統通訊埠、註冊機碼(Registry)、指定路徑下是否存在特定檔案,以及清查背景程式清單當中是否有執行一些不被允許的應用程式。

產品目前支援1,000多種的市售資安防護軟體,並且允許用戶依照實際需求,將未列在支援清單當中的應用程式新增為元件,制定主機安全檢查的規則時,可由表單將此元件匯入,成為檢查項目。

針對已發現的安全問題,UAC也提供強大的自動修復功能,例如,可以主動關閉執行中的應用程式、刪除指定路徑下的特定檔案,以及註冊機碼,另外,關閉中的防護軟體,也可以在執行主機安全檢查時,由UAC自動開啟。有別於市面上的許多NAC產品,UAC能將控管範圍擴展到Linux、Mac OS等這些在企業內部經常可見的異質平臺,算是相當特殊。一般來說,這些平臺受到病毒等惡意程式感染的機會並不大,卻有可能因為使用者的不當操作,而產生安全漏洞,或者執行一些不被企業政策所允許的應用程式,舉例來說,像是會搶占大量網路頻寬的P2P軟體,就是其中的控管重點。

針對這些平臺,UAC也有提供相對應的代理程式可供安裝,不過控管功能和先前所提到的項目有所不同,只限定在掃描系統通訊埠、關閉特定檔案,以及刪除指定檔案等項目。文⊙楊啟倫整合其他類型的資安產品,強化NAC控管功能

NAC在功能上,是一種依賴政策檢查,確認電腦安全狀態的資安產品,對於安全設定符合企業要求的電腦,即視為安全無虞,因而允許進入內部網路。

不過,廠商和一些導入NAC的企業可能很快就發現,這類解決方案在某些環境下所能提供的防禦效果還是有限,例如有些惡意程式無法利用防毒軟體檢測出來,以及廠商仍未針對特定的系統漏洞發布對應的修補程式。因此如果能夠整合更多類型的資安產品,將能再強化NAC的防護能力。

以Juniper的UAC為例,早在1.0推出的時候,這套解決方案就已經可以整合Infranet Enforcer(須搭配利用Juniper本身的SSG這套UTM設備)的安全功能,藉由入侵防護系統、網頁過濾、線上掃毒,以及深度封包檢測(Deep Inspection)等機制,隔離網路行為異常的電腦。

到了UAC 2.1推出的時候,則是可以整合Juniper的IDP設備,掃描電腦的網路行為有無異常。整合IDP的好處在於,可以因應流量龐大、電腦數量眾多的環境,在不加重閘道端設備效能負擔的情況下,也能有效地提供防護。

採用類似做法的廠商,並不只Juniper一家。像是產品線以IPS為主的TippingPoint,他們的NAC產品也能整合自家的IPS設備,達到相同的防護效果,未來TippingPoint計畫將NAC、IPS兩種產品合而為一,以單一產品的型態推出,讓管理者透過單一介面就可以設定NAC的政策規則與IPS的相關功能,簡化管理上的複雜度。

Mirage的做法與IPS略有不同,這家公司將功能整合在NAC設備上,主要透過行為感知的方式,檢測那些電腦網路可能出現異常。

有類似構想的廠商,還有趨勢科技,他們計畫在今年下半年推出一款名稱暫定為Total Discovery的設備,搭配下一版本的Network VirusWall Enforcement (NVWE)協同運作。就功能而言,Total Discovery並非IPS,它主要是用來了解電腦存取網頁的動作是否可能導致病毒,或者是惡意程式入侵。文⊙楊啟倫

|

|

| UAC除了整合IDP設備之外,透過Infranet Controller的網頁介面,還可以整合Infranet Enforcer(主要是SSG UTM)的防護功能,隔離網路行為異常的使用者電腦。 |

| NAC整合IPS功能產品一覽表 |

||

| 廠牌 | NAC產品 | 可搭配的IPS產品 |

| Juniper | Unified Access Control | SSG系列UTM,或IDP設備 |

| Mirage | Endpoint Control | 整合在Endpoint Control產品當中 |

| Tipping Point | Tipping Point NAC | Tipping Point IPS |

| 趨勢科技 | Network VirusWall Enforcement | Total Discovery(將上市) |

| 資料來源:iThome整理,2008年4月 | ||

| Unified Access Control 2.1 |

|

| 建議售價︰授權人數3,000~25,000人之間,每人每年2,500元

Juniper (02)2175-6300 www.juniper.net |

|

| 用戶端系統需求 | Windows 2000/2003/XP/Vista、Mac OS、Linux,以及 所有可連接網路的資訊設備 |

| 代理程式類型 | Active X、Odyssey Access Client |

| 產品安裝模式 | 802.1x、non-802.1x |

| 驗證伺服器種類 | 本機帳號、Windows AD、 NIS,以及RADIUS等 |

| 主機安全檢查項目 | 作業系統版本、Windows修補程 式、資安軟體、防毒軟體病毒碼 版本、用戶端系統通訊埠等 |

| 支援交換器廠牌 | Airespace、Alcatel、Aruba、 Bluesocket、Chantry、 Cisco、Colubris、Extreme、 Foundry、HP、Netscreen,以 及Trapeze等 |

| 更新方式 | 線上自動更新 |

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05