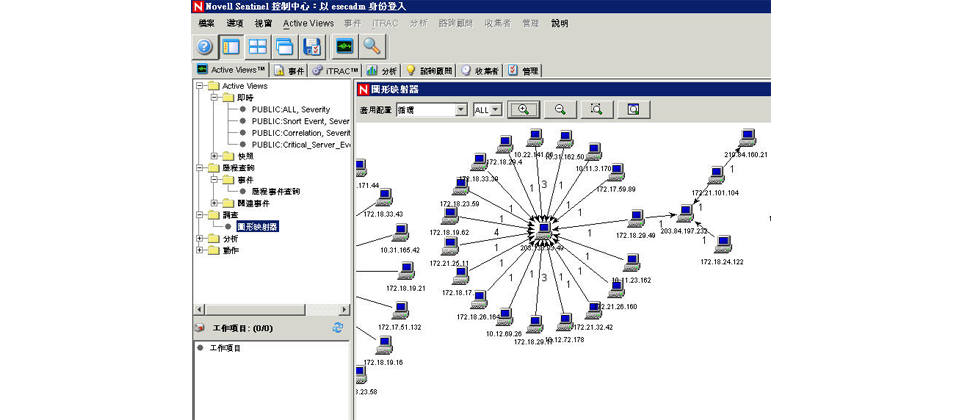

圖為NetIQ Sentinel,透過SIEM(資安事件管理),IT人員可以看到來源IP位址與目的IP位址的對應關係。

針對跨越不同系統或設備執行期間所產生的事件記錄管理,目前市面上有許多產品可以因應,大致可以分成四大類:報表(Report)、封存歸檔(Archive)、搜尋、資安事件管理或安全資訊事件管理系統(SEM/SIEM)。

不過,隨著產品功能的演進、法規遵循的需求增加,以及雲端運算、巨量資料等新的應用趨勢降臨,企業對於事件記錄所需要管理的範圍,越來越大,這也使得這些類型產品之間,彼此越來越相像,原本存在的差異,日漸模糊。此外,這些解決方案看似彼此競爭,但由於對應的層次不同,處理方式和效果皆有其獨特之處,因此有些產品應用上也出現了相互搭配整合的作法,並非互相取代。

資安事件管理(SEM/SIEM)的產品會從各種來源去收集所需要分析的資料,例如事件記錄,為了要有廣泛的了解,我們需要將所收集到的資料整併起來,並且將資料和記錄檔從個別的來源匯聚起來(Aggregation),集中存放到一個通用的儲存庫,例如特製的檔案或關聯式資料庫,然後在這之上執行相互關連(Correlation)、分析、報表統計與鑑識,並且套用歸檔的政策。

這當中要考量幾個問題。一個是收集時,如何能持續進行,並隨著資料量成長而擴充延展性;另一個是如何合併、歸納這些原本差異很大的事件資料,使它們能具有相同的事件屬性,這就必須靠資料正規化(Data Normalization)的方式。

SIEM的主要功能是什麼?根據 SANS的〈A Practical Application of SIM/SEM/SIEM Automating Threat Identification〉這篇報告,分成下列4項:

1. 記錄整併:將事件記錄集中存放到伺服器上

2. 威脅相互關聯:將多份記錄內容將以分類,辨識發動攻擊的行為。

3. 突發事件管理(工作流程):一旦威脅發生,隨後該進行一些工作來因應,例如透過電子郵件或簡訊通知管理者、建立故障服務單(Trouble Ticket)、自動執行Script以回應狀況,以及記錄後續反應與調整的狀態。

4. 產生報表:基於作業效率、工作績效、法規遵循等需求,你需要可自行隨意地分析或查詢相關的記錄,或執行證據鑑識的工作。

以報表、歸檔等方式管理設備事件

過去IT人員管理的事件記錄,主要是針對防火牆、入侵防禦設備等資安設備,或路由器、交換器等網路設備,以便監控透過其傳輸的連線或系統運作是否有異常狀況。

由於這些設備長期使用下來,會產生、累積許多筆事件記錄,若想要用人工的方式一筆筆去瀏覽、判斷,是非常耗費時間,而且容易出錯的,為了簡化相關的管理作業,需要透過一些合併、集中的方式,將所有的記錄資料加以彙整、分析,甚至發出警示,以便讓IT人員能夠及時發現問題。

這樣的產品在市面上相當普遍,例如,各主要網路或資安設備廠商,幾乎都有整合自家網路與安全產品組態與事件記錄管理的解決方案,而且每一家可能還不只是提供一套。

例如:Check Point的Security Management Systems、Cisco的Adaptive Security Device Manager(ASDM)和Security Manager、Juniper 的Network and Security Manager(NSM)和Security Threat Response Manager(STRM),或是Fortinet的FortiAnalyzer和FortiManager,以及SonicWALL的 Viewpoint、Analyzer、Global Management System,臺灣本土廠商也有類似的搭配,例如搭配合勤ZyWALL防火牆設備的Vantage Report和Vantage CNM,以及可管理D-Link無線網路交換器、無線基地臺及資訊安全設備的D-View

如果你在記錄檔管理功能上,想要同時涵蓋多種廠牌網路設備與資安設備,可透過Syslog伺服器從這些欲監控的設備收集事件記錄,經過分析後再產生報表。在臺灣目前較知名的相關商用產品,有Sawmill,若想以免費方式的使用,可以考慮用Syslog-ng和Kiwi Syslog。今年初時,精品也推出X-Report報表系統。

以Sawmill而言,目前可辨識900多種設備或應用程式的記錄檔格式,在儲存Log資料時,預設搭配專為該系統所設計的Sawmill Internal Database(SMDB)資料庫,而且語法與SQL相容,因此可直接用SQL語法進行查詢,但也可以搭配使用其他關聯式資料庫,例如MySQL、Oracle Database或微軟SQL Server。Sawmill 8也內建GeoLite資料庫,可將IP Address位址轉作地理資料,作為地域分析之用。

由於Sawmill使用的資料庫是SQL相容,因此Sawmill在報表格式上可以做到樞紐分析表(Pivot Table)。相較之下,有些記錄檔管理產品,由於後端儲存搭配的並非SQL相容資料庫,若想對事件記錄執行樞紐分析,可能會比較困難。

而在記錄檔原始資料的保存上,該公司在硬體版產品Sawmill PowerStation,以封閉式環境,採用SHA-256 / MD5驗證總和位元檢查碼(checksum)的方式,來確保記錄內容的完整性與不可否認性。這套產品也提供名為Salang的Script式程式語言環境,供用戶自行開發操作管理與報表的網頁使用介面。

用資安事件管理系統,做好各種Log的收集、保存與分析作業

在資安事件管理的解決方案中,目前臺灣有很多廠牌的產品可以選擇。例如,HP ArcSight系列設備、NetIQ Sentinel系列軟體、EMC RSA的enVsion和NetWitness都是比較知名的,Symantec也有一套Security Information Manager(SSIM)是相關的產品。在小型產品方面,先前亞太信息安全已經引進了CorreLog。

這幾年來,也有好幾家資安事件廠商被整併到更大型的IT公司或資安公司,例如2010年HP併購ArcSight,以及2011年IBM併購Q1 Labs、McAfee併購NitroSecurity、EMC併購Netwitness,而Novell在2010年被Attachmate集團買下後,隔年,部分產品被併入NetIQ系列中,而其Log管理產品Sentinel系列也是其中之一。

目前這些廠商在臺灣最具知名度的,非HP ArcSight莫屬,其次是RSA和NetIQ, McAfee和IBM今年起,也開始主推併購後的相關產品。

而其他在臺灣可以看到的事件管理相關產品,還包括GFI EventsManager、SIMCommander、eIQnetworks、AlienVault,以及來自日本的網屋(Amiya)ALog ConVerter。

在傳統SIEM產品中,將自己定位為IT搜尋平臺的Splunk,本身也推出針對資安事件管理需求的專用產品,稱為Splunk App for Enterprise Security,它的特色不只是提供搜尋記錄的操作介面,還包含整合多種監控資料所產生的測量機制,範圍包括存取、端點、網路、身分安全、稽核與威脅等項目,同時,在這些項目下,還可以直接往下鑽探(drill-down),檢視細部資料的內容。

此外,有些原本主打網管功能的系統平臺,這幾年以來,也推出具有Log管理功能的產品,例如以WhatsUp Gold而聞名的Ipswitch,就提供WhatsUp Log Management Suite。

在這些產品的近期演進過程來看,不同廠商之間的做法有一些共通特色,開始出現,大致如下:

模組化的架構,提供高延展性的效能

在主要的SIEM廠商產品中,大多支援多層式部署架構。以HP ArcSight為例,它的基本元件分成Connector、Logger、Enterprise Security Manager,分別掌管事件記錄的收集、保存,以及報表、警示和儀表板操作介面,可做到多種分散式部署模式。這些元件的建置形式,也可依需求選擇軟體或硬體設備(Appliance)

而NetIQ的SIEM產品分成Log Manager和Sentinel等兩種形式,前者主要的功能是事件記錄的收集與保存、資料的正規化、提供搜尋機制,以及報表產生,而後者的功能更豐富,多了即時監控儀表板、關聯分析、偵測異常的能力與事故流程管理。它的另一個特色是內建一個名為iSCALE的訊息匯流排(Message Bus)的記憶體式資料共用處理架構,目的是為了降低無謂的I/O存取,做到即時監控與關聯分析。

整合外部威脅資訊,讓安全資訊更為聚焦、精準

一些主要SIEM產品的發展上,除了持續改進本身的事件記錄管理與查詢效率之外,近來也企圖整合外部威脅資訊,讓安全事件的管理不只是根據內部所收集的資料來判斷。

例如,HP ArcSight開始陸續搭配該公司旗下其他資訊安全產品的技術,像是TippingPoint、Forify,而發展出額外的防護機制。這當中包括:基於網站信譽的智慧型威脅判定系統RepSM(Reputation Security Monitor)、增強應用程式安全監控的AppSM(Application Security Monitor),以及根據使用者身分監控其行為的IdentityView。

McAfee Enterprise Security Manager也可整合外部威脅資訊,像是搭配該公司所維護的全球威脅監控服務(GTI)的IP位址信譽資料,讓SIEM系統能夠更快過濾出有安全疑慮的事件記錄(例如,內部電腦與已經被判定為信譽不佳IP位址,產生通訊連線),辨識惡意行為。

隨著IT應用的變化,例如雲端運算和巨量資料,如今Log管理的需求已經不是專門針對網路、系統的一種管理工具,也不是需要單純針對外部威脅來源的發掘,以往只有少數企業會將相關的機制建立起來,現在面對法規遵循的要求,如何做好保存、確保Log資料完整性和真實性,並兼顧調閱速度,都是報表軟體與SIEM產品持續發展的目標。

-P30-600.png)

HP ArcSight Express

從SIEM系統的管理主控臺上,高階主管可以看到企業各單位的法規遵循狀態,均以紅綠等燈號呈現。

-P30-600_02.png)

RSA enVision

管理者可透過SIEM系統報表畫面的呈現,根據時間範圍,可檢視12種即時事件或過去的事件分布狀態。

-P30-600_03.png)

Sawmill

針對Windows作業系統的日誌分析,報表系統可以產生使用者帳戶的登入失敗週期性查核報表。

-P30-600_04.png)

精品X-Report

藉由樞紐分析的方式,報表系統能夠結構化地列出監控結果,例如圖中的使用者與不同通訊對象之間的交談內容。

-P31-600.png)

AlienVault Unified SIEM

整合Google Maps,當使用者點選地圖中的位置時,SIEM系統會立即將該地區放大,並改成顯示當地的事件分布。

-P31-600_02.png)

CorreLog

針對檔案內容變更的行維監控,SIEM系統提供各種相關狀況的統計與事件項目列表。

-P31-600_03.png)

Splunk App for Enterprise Security

針對資訊安全各層面的狀態,SIEM系統提供儀表盤的檢視方式與箭頭方向、顏色,讓管理者了解目前的資安防護成效。

-P31-600_04.png)

NetIQ Sentinel

透過SIEM,IT人員可以看到來源IP位址與目的IP位址的對應關係。

-P31-600_05.png)

McAfee Enterprise Security Manager

SIEM系統提供視覺化儀表板,讓管理者可以快速掌握各種關鍵指標。

-P31-600_06.png)

ALog ConVerter

管理者可以從SIEM系統的網頁介面上,檢視使用者最常存取的檔案分布比率。

相關報導請參考「你有做Log檔管理嗎?」

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05