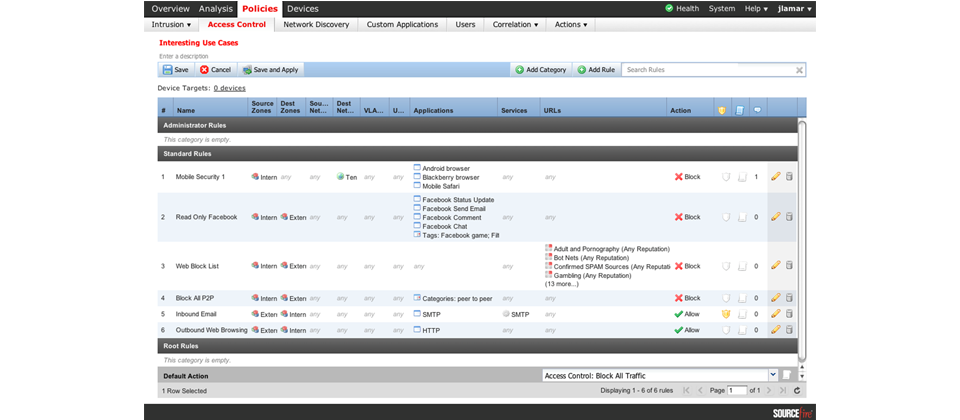

透過情境感知功能,IPS可以掃描自身網路中主機所開啟的對外服務,而系統透過這些服務,會動態調整需啟動的防護規則,圖為Sourcefire IPS的FireSIGHT功能。

現在的網路環境下,我們已非常習慣雲端服務,像是使用Dropbox存放檔案、GoogleDocs編輯文件、YouTube看影片。

而這些應用服務,以非過往需透過特定軟體才能做到的事情,雖然對於使用者非常方便,但對於網管人員來說,這些流量都是透過80埠進出,而大多防火牆設備,幾乎無法辨識它們與一般網頁服務存取行為的差異,而IPS也只能辨識部分應用服務。

另一個變化是行動裝置的流行,許多人對於軟體的使用重心,紛紛從傳統的電腦轉移到智慧型手機或平板電腦上。而過往大家使用MSN、Skype等即時通訊軟體,現在已經變成使用微信、WhatsApp、Line等通訊App。而環境與應用的改變,迫使著資安產品進化。

雖然Gartner分析次世代IPS,認為應具備應用程式辨識與可視性、情境感知、內容感知、敏捷式引擎等4大功能。不過,各廠商除了參考Gartner的定義外,他們也分析現行網路的狀況,將一些新功能加入到IPS中,例如虛擬化、APT和Botnet攻擊的防禦等功能。

我們將這些傳統IPS幾乎都不具備的功能,分為應用程式控管、情境感知、APT和Botnet防護功能、虛擬化支援、SSL加解密功能共5種。

其中,較重要的是情境感知功能,IT人員可以用它來了解一個攻擊事件中的綜合資訊,譬如發動攻擊的IP位址、IP位址的信譽評價、本身被攻擊的應用程式弱點。除此之外,該功能也可以掃描網路中的主機服務,像是對外的服務埠、資料庫等,次世代IPS能依照這些變動,自動調校防禦政策,讓系統在防護方面能更及時。

除了情境感知外,另我們意外的是,大多數次世代IPS都支援SSL加解密功能,因為這項功能以往不多見,而且是在其他設備上較常具備,而加入到次世代IPS後,不論流量是否加密皆能夠納入防護範圍。

功能1- Layer 7控管不再侷限電腦軟體,可控管行動裝置App

在次世代IPS中,應用程式的辨識與可視性是一項非常重要的功能,設備除了因此可辨識更多類型的流量外,同時也更有能力控管應用程式存取。

大多數IPS都具備限制軟體和網站的存取能力。不過,次世代IPS與傳統IPS最大的差異,除了可辨識的類型更廣外,控管層度也更深入。不過,在控管應用層的掌握度上,各家雖都具備該功能,但在深度上則有所差異。

以McAfee的M系列IPS為例。在IM軟體的控管上,它能限制Yahoo即時通的連線存取外,也能限制該程式的檔案傳輸功能;而網站方面,McAfee則能控管網站部分功能的存取,以Facebook來說,IT人員能限制聊天室、狀態更新、遊戲等功能,讓管理者能有限度的控管。這些細部功能的控管,讓企業有限度開放網站和軟體給員工使用。

在行動裝置方面,除了能藉由原有的功能控管網站存取,不少IPS產品也將行動裝置的App納入控管範圍。

以App來說,在次世代IPS上非常普遍,但各家對於提供控管的類型及項目則有所不同。以威播的EX(EnforcerX)系列設備來說,由於地緣關係,國內不少使用者也會使用中國的網站及應用程式,所以EX系列在相關控管項目上,提供的較齊全。它能夠阻擋像QQ、微信等通訊類型的App外,也能阻擋人人網這類中國社群網站。

在控管App上,我們發現像Sourcefire的3D系列設備,它們已經能夠控管iOS、Android、Blackberry這3個行動裝置平臺上的瀏覽器,可強制使用者無法藉此上網。

功能2- 可因應已知弱點資訊,自動補強設備的網路防禦規則

在情境感知方面,Gartner的報告提到,需能針對惡意攻擊的連線,及時提供IP位址、信譽等級等資訊,同時還要能掃描和阻擋惡意封包,立刻拆解並分析其中的惡意程式,並根據該漏洞增添防禦規則。不過實際上,要做到這些並非單一功能所為,是多個功能組成。

例如:次世代IPS可以整合使用者識別、弱點掃描、動態增加防護條件等,除了讓管理者能夠取得更詳細的資料外,它還能輔助使用者增加防禦條件。而傳統的IPS,在攻擊事件發生後,大多只提供攻擊的來源和目的IP位址,而詳細資訊則需透過其他類型設備分析。

從使用者識別來看,傳統IPS是透過整合Windows AD、LDAP等身分伺服器,來辨識每個IP位址所代表的使用者。但若要取得進階的資訊,譬如發動攻擊IP位址的信譽等級、被攻擊主機的作業系統、運作的服務等資訊,則需要透過掃描網路中的封包取得資訊,而該功能各廠商的運作方式各有不同,其中我們以Sourcefire和McAfee為例。

藉由掃描封包,取得網路環境中的設備及軟體資訊

Sourcefire的情境感知功能,不需使用外接設備,它是透過3D系列IPS上的FireSIGHT功能實作。

FireSIGHT是使用被動式探索技術,分析經過IPS的封包,藉此得知網路設備、實體和虛擬主機、應用程式等資訊。而它能看到的資訊非常多,譬如員工使用Chrome瀏覽器上網時,管理者能透過IPS,查看該名員工的IP位址、主機作業系統、使用的瀏覽器,甚至瀏覽網頁的URL都能夠得知。

使用被動式探索的優點不少,一來是不需部署應用程式在設備上,二來是新的網路設備、行動裝置連網時,也能夠掃描到該設備的資訊。

由於設備能夠掃描到這麼多資訊,所以FireSIGHT還能夠掃描網路中主機的弱點,並根據弱點動態調整防護規則,使用者可以選擇自動套用。不過,由於電腦的判斷依舊可能有誤,所以也能選擇半自動,讓管理者依照環境需求,選擇真正需要啟動的防護規則。

搭配專屬硬體,透過連動取得網路內外的詳細資料

在McAfee方面,產品的情境感知功能應用時,需要以M系列的IPS額外搭配一臺NTBA(Network Threat Behavior Analysis)才能實作。NTBA是一臺硬體設備,同時也提供虛擬主機的版本,它支援具備NetFlow的交換器與路由器,譬如Cisco、Juniper、Extreme等廠牌的網路設備,它能透過網路中的Flow取得資訊。

NTBA透過分析封包,它能了解攻擊主機的IP位址、國別、信譽評價,從哪個服務埠攻擊等資訊。除此之外,它也能夠分析網路中,未授權的應用程式的使用行為與使用者的關連,並利用行為式演算法識別事件是否為惡意攻擊。

除了能與IPS連動阻擋惡意攻擊外,也能與 McAfee的ePolicy Orchestrator(ePO)安全管理軟體整合,讓IT人員可透過IPS單一介面,除了查看整體網路環境的資訊外,還能透過ePO查詢端點的系統資訊、入侵事件等資料。

功能3- 可防護Botnet及APT等進階攻擊,提升設備應變能力

在目前的網路環境中,最讓企業IT人員感到麻煩的資安威脅,莫過於Botnet和APT這2項,幾乎所有廠商皆在次世代IPS中,紛紛加入相對應的防護功能。

Botnet防禦功能已普及化

以Botnet防護來說,在各次世代IPS產品上非常普遍,大多是透過自家資料庫中的IP信譽服務等特徵檔,辨識並阻擋流量。以威播的EX系列IPS為例,它們是使用命令及控制伺服器(C&C Sever,Command & Control Sever)和RBL(Real-Time Black List)偵測,阻擋Botnet攻擊。

C&C和RBL防禦,前者主要是透過封包的連線、內容等特徵,來判定是否為C&C活動,若判定為C&C活動時,系統則會記錄及阻擋連線;而RBL防禦,則是使用特徵檔比對主機連線的IP位址及URL,若為黑名單中的位址連線時,會阻擋該連線。

威播主要是透過自家的Botnet特徵檔,來阻擋Botnet的連線。廠商有自己的惡意程式分析雲,它透過垃圾信、Honeypots等方式收集惡意程式,並用靜態及沙箱的動態分析,來取得C&C伺服器的IP位址、網域名稱及溝通協定製作Botnet特徵檔。

對於難以防禦的APT攻擊,各廠商有不同的對應方式

在APT防護方面,以Sourcefire和Stonesoft為例,前者是透過特徵比對的方式,後者則是將封包標準化,並以不同的傳輸方式來掃描,以避免變形的惡意攻擊。

就Sourcefire來說,它提供FireAMP(Advanced Malware Protection)這個APT防護模組,它能夠防護未知型態的攻擊,並涵蓋網路端、行動裝置和VM虛擬環境。

在網路端,Sourcefire的3D系列IPS能夠偵測封包中的檔案,所以當檔案經過設備時,IPS會取得檔案特有的SHA值(Secure Hash Algorithm,安全雜湊演算法),檔案若是經過竄改,該數值則會不同。設備取得該值後,會藉由廠商提供的SHA值資料庫比對,來確認該檔案是否為惡意文件。

除此之外,FireAMP還能防護行動裝置及VM虛擬環境。在行動裝置方面,它是透過App掃描設備上的程式,是否存在惡意程式,而目前僅提供Android平臺下載;而VM方面,Sourcefire則會藉由VMware Endpoint Security(EPSEC)模組,直接將VM與虛擬安全設備連結在一起,讓APT檢測在Hypervisor層實作,而不是在VM上實作。

除了Sourcefire外,Stonesoft的IPS也具備APT防護,該廠商強調其次世代IPS具備檢測高級逃逸技術(Advanced Evasion Techniques,AET)的檢測功能,而AET則為APT攻擊中的一部分。

AET行為可以將弱點攻擊、惡意內容等攻擊方式,偽裝成正常並安全的流量,藉此躲避IPS的檢查,它只需將傳輸協定、封包切割大小等方式,進行隨機組合及變更,因此一種惡意攻擊可以以多種不同方式攻擊。

Stonesoft的檢測方式,是解碼並正規化所有OSI七層的流量,並藉由特徵檔偵測及阻擋。簡單來說,該技術檢查攻擊行為時,不侷限在該行為經常攻擊的應用層,而是以其它協議層的方式檢查,避免變形的惡意攻擊。

功能4- 將IPS虛擬化,以便保護虛擬環境的網路存取

由於虛擬化技術的盛行,不少企業紛紛將實體主機虛擬化,整併到一臺ESX/ESXi主機上管理。因為這樣,使得網路流量不如以往方便管理,而需使用虛擬網路設備控管。

面對VM的流量,IPS目前有2種方式能夠過濾,一種是透過硬體IPS掃描或阻擋;另一種則是將IPS虛擬化,讓虛擬層的流量在虛擬IPS上處理。

藉由硬體IPS偵測和阻擋惡意攻擊

透過硬體掃描封包的做法,有HP TippingPoint、McAfee和威播的IPS產品使用,雖是透過硬體掃描,但各家在做法上仍有些許差異。

以HP TippingPoint的IPS為例,若要掃描虛擬主機流量,須在ESX/ESXi主機上安裝HP的vController,它的位置在虛擬交換器後面。當封包進到vController時,會將封包導向到實體的IPS上過濾,再回傳至VM上。

而在McAfee方面做法則較繁雜,它需搭配VMware vShield防護機制使用。管理者需讓IPS與ESX/ESXi主機連動,並將VM的網路流量複製給IPS掃描。當IPS偵測到惡意攻擊時,能連動VMware vShield的防火牆功能阻擋。

在架構上,若IPS同時負擔實體與虛擬主機的流量,且虛擬層的網路流量非常龐大時,不但會影響IPS的效能外,重複傳遞可能會造成實體網路負擔。

在虛擬層掃描網路封包

另一種解決方式,則是使用虛擬化IPS,像IBM、Sourcefire、Stonesoft皆有提供。我們以Sourcefire為例,它們提供虛擬3D感應器(Virtual 3D Sensor)。管理者只要將3D感應器部署在虛擬主機環境中,並透過虛擬交換器指定流量到虛擬IPS,就能夠掃描封包。

這種方式的優點,除了架構簡單,還不需耗費硬體IPS效能,但是其效能則需視ESX/ESXi主機的硬體條件而定。

功能5- 使用SSL連線的加密封包也能夠掃描

當次世代IPS遇到SSL加密連線的流量時,都是透過IPS設備自行加解密,或是讓設備做為SSL代理伺服器建立連線,以查看SSL連線的封包。以IPS來說,做法以加解密為主,因為代理伺服器連線會比較適合防火牆來擔任。

目前IPS的SSL加解密功能,主要有3種作法:用IPS本身的處理器、專屬晶片、專屬SSL加解密設備。透過處理器運算SSL加解密,通常非常消耗設備效能,且能提供的SSL流量也不高,但好處是,通常這類設備價格較平價,適合SSL流量不大的企業;專屬晶片通常價格不斐,但對於IPS的負擔較少。

就我們所知,透過處理器運算的IPS有Stonesoft的設備,算是較少數的做法。而McAfee和IBM的IPS,皆具備專屬的SSL加解密晶片,但這兩間廠商的低階設備並不搭載晶片,所以McAfee的入門設備不具備SSL加解密功能,但IBM是透過處理器運算。

除此之外,HP TippingPoint和Sourcefire都須透過專屬的SSL加解密硬體設備,才能夠掃描SSL連線中的封包。而這種作法帶來的效能最好,但成本也最貴。

我們觀察到,提供SSL加解密功能的IPS產品已越來越多,但像威播的IPS目前並不具備,該公司技術服務部協理李培寧表示,目前SSL加解密功能已經在未來計畫中,可能會以專屬晶片的方式提供SSL加解密。

遭受惡意攻擊時,次世代IPS能側錄攻擊封包

企業網路每當遭受攻擊時,IT人員僅能透過防火牆、IPS等資安設備的log中,查看攻擊方的IP位址等資訊。但這些資料太少,無法深度調查。

部分IPS廠商,則會提供封包側錄功能,它能夠將攻擊的封包儲存成樣本,供企業進一步了解攻擊資訊。以McAfee的M系列來說,設備具備封包捕獲的功能,它能設定IP位址、服務埠、傳輸協定等條件,將攻擊事件錄製成封包檔,提供給資安人員分析。

它提供2種記錄方式,一種是將封包記錄成100MB的檔案,並從IPS上傳至自家的Network Security Manager設備;另一種則是將封包提供給外部的封包捕捉設備。

相關報導請參考「次世代IPS」

-P30-600.png)

Layer 7控管功能:可限制應用程式細部功能的存取

網管人員在IPS設定應用程式規則時,能依行動裝置、社群網站、軟體等類別操作,並在該規則中添加應用程式控管項目,並能選擇阻擋或放行,圖為Sourcefire IPS的規則設定頁面。

-P32-600_02.png)

情境感知功能:IPS可自動態調整防護規則

透過情境感知功能,可以查詢連網裝置的硬體、廠商、作業系統版本等資訊,對於IT人員查詢資料時非常方便,圖為Sourcefire的FireSIGHT功能。

-P32-600.png)

情境感知功能:管理者能獲得位於內網的行動裝置資訊

透過情境感知功能,IPS可以掃描自身網路中主機所開啟的對外服務,而系統透過這些服務,會動態調整需啟動的防護規則,圖為Sourcefire IPS的FireSIGHT功能。

-P32-600_03.png)

情境感知功能:可查看攻擊事件中的應用層資料

次世代IPS與傳統IPS最大的差異,在於應用層識別能力,當攻擊事件發生時,透過次世代IPS能查看到攻擊主機的類型、方式,甚至還能看到點擊哪個URI遭受攻擊,圖為McAfee IPS的功能頁面。

-P30-600_02.png)

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06