美國國土安全部所屬的US-CERT緊急出面,呼籲XP使用者不要使用微軟預設的IE瀏覽器,應該改用其他例如Firefox或Chrome的瀏覽器,以確保瀏覽網站的安全性。

微軟這次雖然修補4月出現的IE零時差漏洞,也包含XP版在內。但是,微軟已經對外宣稱這樣的修補動作將「下不為例」,如果下一次再出現其他的XP漏洞,微軟已不再提供任何官方修補程式,使用者又該怎麼因應呢?

臺灣微軟先前引述第三方單位的統計,在去年還有大約400萬臺電腦使用XP作業系統,但目前Windows XP使用者持續減少中,XP使用者比例已經不到30%,與全球統計的比例類似。這也證明,使用者已經逐步升級至Windows 7或Windows 8作業系統。

但是,面對這波IE零時差攻擊,使用XP電腦的使用者,若還是使用微軟預設的IE瀏覽器,而微軟也沒有釋出XP版的IE漏洞修補程式時,具有零時差漏洞的IE瀏覽器,將直接成為個人與企業資安的嚴重缺口。

進一步舉例,臺灣有許多政府部門與金融機構的網路銀行,都只支援微軟IE瀏覽器,並不支援其他的瀏覽器。如果你是XP使用者,要使用只支援IE的網路銀行服務時,你該怎麼辦?另外,還有很多教育單位的電腦硬體過於老舊,因為預算之故,尚無法升級硬體,更無法升級新版作業系統,無法更新XP時,使用者該怎麼辦呢?

針對這次的零時差攻擊,iThome彙整相關的因應措施供大家參考,有短期治標的方法,也有長期治本之道。XP電腦使用者,可以選擇最適合自己的方式以為因應。

方法1 改用其他非IE瀏覽器

在這波微軟IE零時差攻擊中,為了降低電腦使用者所面臨的風險,美國國土安全部所屬的US-CERT則緊急出面呼籲,針對還在使用XP作業系統的使用者,不要使用微軟預設的IE瀏覽器,應該改用其他例如Firefox或Chrome的瀏覽器,以確保瀏覽網站的安全性。

因為這次的IE瀏覽器漏洞,是一種可以跨不同微軟作業系統的漏洞,優先因應之道就是不使用有問題的IE瀏覽器。因為未來微軟還是會針對除了XP之外的使用者,提供IE的漏洞修補程式,非XP作業系統的使用者,未來,還是可以依照習慣,在完成IE瀏覽器的漏洞修補後,繼續使用IE;但對於XP使用者而言,下次如果再出現IE瀏覽器無法提供修補程式的漏洞,選擇其他沒有零時差漏洞的瀏覽器,是最方便的解決之道。

不過,臺灣微軟也強調,若因為覺得IE瀏覽器有風險,所以要使用者改用Chrome或是Firefox等瀏覽器,其實是不正確的片面訊息,因為其實只要使用者的使用行為不正確(譬如:不更新漏洞修補程式,上網行為不佳等),一樣會帶來相同的風險。

臺灣微軟也引用美國中立單位National Institute of Standards and Technology數據來看,四月份單就Chrome的高風險漏洞就有19個,同樣具有Remote Attack 風險的就佔了16個;Firefox遠端風險漏洞有13個;IE遠端風險漏洞有11個,相對較少。從這樣的數據也證明,並不是改用其他款瀏覽器,上網就安全無虞的。

方法2 更新防毒軟體病毒碼,也可進行虛擬補丁

臺灣趨勢科技資深技術顧問簡勝財表示,因應這波IE的零時差攻擊,許多具有惡意檔案偵測能力的防毒軟體,或者是具有行為偵測能力的資安產品,都可以提供及時的防護機制。他以趨勢科技的產品為例,防毒產品病毒碼版本10.763.00以上即可偵測攻擊此漏洞的病毒,「因為會持續針對最新發現病毒更新,只要將病毒碼維持更新到最新版本,就可以因應相關的攻擊。」他說。

不過,為了降低駭客利用IE漏洞進行惡意程式掛馬的風險,簡勝財認為,還是要啟動許多防毒產品的「行為監控偵測」的功能,像是趨勢科技的 OSCE 10.6 SP3(含)以上、WFBS 9.0以及 PC-cillin 2013(含)以上的版本,都具有行為監控偵測的功能,可以偵測自惡意網站下載的惡意程式。至於,PC-cillin 2014的規則版本101404.0.0,具有瀏覽器防護(Browser Exploit Solution)功能,也可防護此次的零時差漏洞。

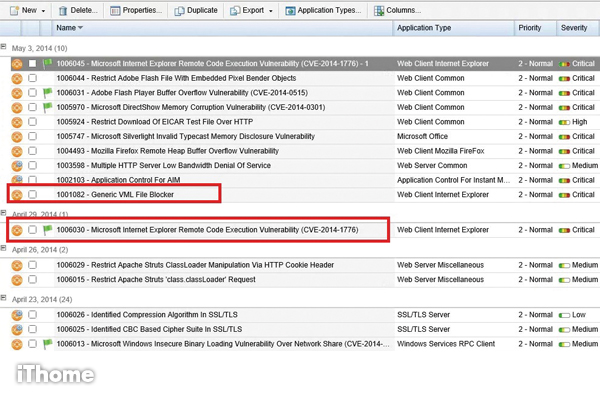

面對微軟已經停止更新與漏洞修補的XP使用者,簡勝財表示,XP使用者還是可以透過趨勢科技提供的虛擬補丁方式,確保XP使用者的安全。以這次的IE零時差攻擊為例,他說,包括 Deep Security產品及防毒產品OSCE外掛入侵防禦防火牆(Intrusion Defense Firewall,IDF)功能,推出了新的Deep Packet Inspection(DPI)規則,透過提供虛擬補丁的方式,以防止此次IE漏洞的攻擊。例如,第1006030規則, 就是解決微軟編號CVE-2014-1776的遠端執行程式的漏洞(Microsoft Internet Explorer Remote Code Execution Vulnerability );第1001082條規則 Generic VML File Blocker ,則會限制VML標籤使用的規則,以確保XP和IE使用者的安全。

簡勝財指出,這類虛擬補丁的功能,可以做到防範已知漏洞的HIPS規則,也可以攔截新威脅的行為分析並具有自我學習功能,並能防止漏洞遭到攻擊的惡意程式防護,這個虛擬補丁技術則同時適用於桌上型電腦與虛擬桌面系統。

方法3 培養良好的上網使用習慣

臺灣微軟表示,針對所謂Remote Code 或是Remote Attack而言,情境應該是上某個網站,該網站剛好有針對你使用中的瀏覽器安全性弱點的攻擊程式或是手法存在,第一個把關的是你的瀏覽器,一般會過濾像是釣魚網站或是SQL Injection和XSS等。

假設使用者還是要上這個網站,那下一個過濾的就是所謂的端點防禦機制,也就是一般人熟悉的防毒機制;防毒可以是單純的病毒掃描,目前市面上大多數防毒廠商都有出所謂的網路安全包,也就是透過整合性防火牆,防毒機制等等過濾要進入電腦的惡意檔案、行為;最後才會進入作業系統層面。

因此,只要使用行為不佳,加上沒有做安全性的防護,再好的作業系統也沒有辦法防禦,所以臺灣微軟強調,適時的升級和更新作業系統,強化安全機制,才是處理網路瀏覽時可能遇到的安全議題最佳的解答。同時,也要提醒使用者在瀏覽網頁時,不要點選不明的連結、附件檔案。

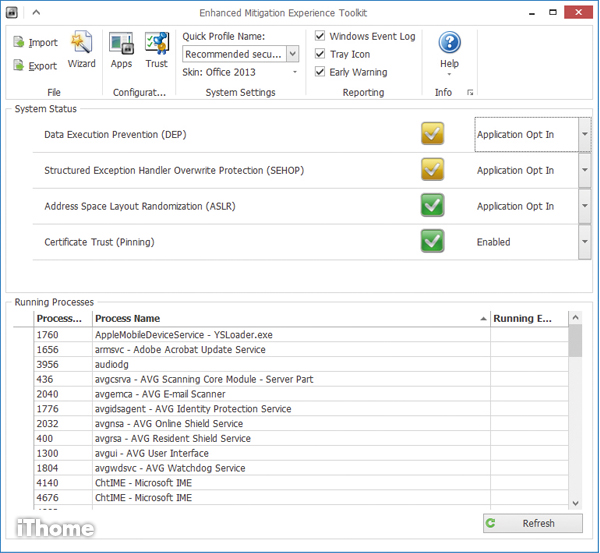

方法4 安裝EMET 4.1版,抵抗XP零時差漏洞

針對這次的IE零時差攻擊,微軟官方也建議使用者應該要部署微軟的免費工具EMET 4.1,臺灣資安研究公司Team T5資安研究員蔡松廷表示,這個免費工具可以針對會竄改XP系統的漏洞,提供防禦之道,包括常見的IE或者是Word等零時差攻擊。

方法5 作業系統無法升級者,應該杜絕對外連網

臺灣微軟針對無法將XP升級至Windows 7或Windows 8的使用者,最重要的防護方是就是,「儘可能杜絕Windows XP電腦與外部網路、外接儲存設備(如USB、光碟等)的連結,並且一定要安裝Windows XP Service Pack 3套件,也必須執行XP所有的安全性更新到最新版。

趨勢科技針對XP使用者,推出虛擬補丁的服務,以這次IE零時差漏洞為例,透過第1001082條規則Generic VML File Blocker ,就會限制VML標籤的使用,便可確保XP和IE使用者的安全。

臺灣資安研究公司Team T5資安研究員蔡松廷建議,XP使用者可以部署EMET 4.1版,以因應常見的IE和Word等零時差攻擊。

相關報導請參考「XP危機這次有解 但XP仍是企業資安未爆彈」

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09