資訊安全威脅的面向相當廣泛,受到有心人士侵入、伺服器或員工電腦遭惡意程式感染、機敏資料被竊,只是其中幾種常見的方式,然而,當前企業IT在日常維運的工作上,更恐懼卻也可能經常面臨的威脅是分散式服務阻斷攻擊(DDoS),因為一旦你的對外網路、應用伺服器遭受到這樣的攻擊時,將無法正常運作。

DDoS攻擊並不是這幾年才出現的威脅,但過去鎖定的目標除了是癱瘓目標的網路基礎設施之外,在應用層的攻擊對象大多是網站伺服器,近年來針對網域名稱系統(DNS)的攻擊比例也開始顯著提升,並且躍居第二大攻擊目標。

利用DNS的特性,駭客即能以低成本發動巨大流量癱瘓目標網路

要理解DDoS的攻擊原理其實不難,有人提出相當貼切的比喻:當你想要癱瘓一家公司的客服專線服務時,只需要號召一定規模的人數撥打電話過去搗蛋,就可能有機會徹底占據對方的通訊線路,並使客服專線處於忙碌到無法服務到其他正常使用者來電的狀態。

最近,全臺灣的民眾對這種攻擊也有更深刻的理解。因為現實生活中,3月中由於兩岸服務貿易協議的爭端,許多大學生與社運人士發動攻佔立法院的大規模抗議行動,來自全臺各地的民眾前往立法院附近區域靜坐,包圍立法院要求實質審查協議內容的示威,長達22天之久,而這樣的舉動也癱瘓了國會正常的議事程序,企圖阻撓服貿協議過關。

一般而言,DDoS攻擊所針對的目標,主要是網路基礎架構,最常見的攻擊方式包括:以利用TCP連線三向交握通訊模式的漏洞來發動TCP SYN洪水攻擊,以及利用不需三向交握就能傳送的UDP封包洪水攻擊,還有以偽造來源IP位址發送大量ICMP封包給目的IP位址的ICMP洪水攻擊,這些都是屬於針對網路第三層的攻擊;另外,針對網路第7層的應用服務,駭客也經常針對網站伺服器的存取,來發動大量下載行為的HTTP GET洪水攻擊。透過這些方式,攻擊者可消耗殆盡對方的網路頻寬或處理器資源,癱瘓對方提供的網路服務。

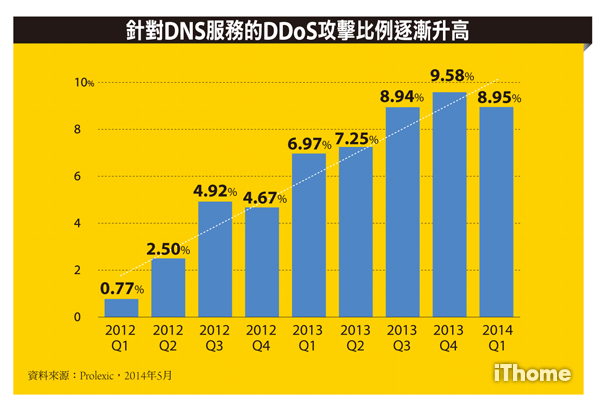

這種情況至今仍然繼續,但值得注意的是,從2012年第三季開始,運用DNS的洪水攻擊開始逐漸增加,根據DDoS防護產品的廠商Prolexic的年度DDoS攻擊報告來看,DNS攻擊的比例在去年第4季達到史上最顛峰,達到9.58%。在另一家DDoS防護產品廠商Arbor Networks的全球2013年度基礎架構安全報告中,也有類似的觀察,他們發現有10%的DDoS大量攻擊是來自UDP 53埠。而且,DNS這項網路服務所運用的通訊埠,僅次於最常被攻擊的HTTP網站服務所採用的80埠(29%)。

在負載平衡與網路設備商Radware提出的全球應用系統與網路安全2013年度報告中,呼應了這樣的趨勢,從2012年開始到2013年,將DNS作為攻擊目標的比例逐漸超越了SMTP,成為應用層DoS/DDoS攻擊的第二大面向(2011年兩者的比例平分秋色,都是9%,SMTP到2013年才略微提升到11%),而且領先幅度越來越大,在2013年升高到21%,與網站受到這類攻擊的比例越來越接近(27%)。

而在Arbor Networks對於應用層DDoS攻擊的統計分析中,也看到DNS以77%的高比例,贏過HTTPS(54%)成為第二大目標,而且僅次於HTTP(82%),至於SMTP只有25%,擠不上前三名。

針對DNS網路服務的DDoS攻擊能在幾年內快速崛起,跟採用特定DNS攻擊手法有很大的關係,其中,最主要的就是利用放大(Amplification)或折射(Reflection)方式所產生的巨量DDoS攻擊,最廣為人知。例如去年3月發生震撼全球的巨量DDoS攻擊事件,產生高達300Gbps的網路攻擊流量,針對的目標是反垃圾郵件組織Spamhaus,當時就是利用這種方式,發動了折射式的分散阻斷服務攻擊(Distributed Reflection Denial of Service,DRDoS)。

值得一提的是,這種放大∕折射攻擊的手法在今年有新的呈現。有人利用NTP網路校時協定發動了DDoS的放大攻擊,所產生的網路流量高達400Gbps,在相隔近一年的短暫時間內,居然又打破了先前攻擊Spamhaus所創下的歷史紀錄。

DNS攻擊綁架大量使用者網路連線,Google也是受害者之一

在DNS這個網路服務上,除了以「量」為主體的攻擊模式,還有針對DNS權威伺服器(Authoritative DNS Servers)、DNS伺服器遞迴查詢(Recursive DNS Servers)的攻擊方式,以及設法在DNS快取資料內下毒(DNS Cache-Poisoning Attacks)的手法。以DNS快取下毒這種攻擊模式來說,駭客所攻擊的是負責提供DNS快取服務的中繼伺服器,入侵裡面的系統,並且偽造了特定域名的IP位址記錄,結果讓使用者連到攻擊者所設立的伺服器,以達到竊取機密的目的,這實現了中間人攻擊。而在Arbor Network的報告中,有2到3成比例的使用單位表示在2013年經歷過上述的DNS攻擊。

去年有哪些重大資安事件,跟這些DNS攻擊方式有關?8月底,發生紐約時報和Twitter受到敘利亞電子軍(Syrian Electronic Army,SEA)所發動的DNS攻擊,但對方是先侵入DNS服務供應商Melbourne IT──這樣的公司也就是所謂的域名注册商(registrars),並竄改了DNS伺服器的NS記錄(這是一個將域名解析由特定DNS伺服器執行的設定),將權威DNS伺服器改為敘利亞電子軍的DNS伺服器,隨後,各地存取這兩個網站的流量就被導向到敘利亞電子軍設立的惡意網站。

更早幾年,Twitter在2009年12月也曾遭到伊朗網軍(Iranian Cyber Army)發動的DNS攻擊,對方是透過竄改DNS記錄,以便將使用者存取該網站的網路流量,能重新導向到他們控制的伺服器,也就是攻下DNS權威伺服器(Authoritative DNS takeovers)。

今年1月,中國境內也出現大規模網站無法存取的事件,原因是DNS被劫持。當地用戶連到許多以.com與.net為網域名稱的網站時,會被導引到美國Dynamic Internet Technologies公司的IP位址。

3月初,全球網路巨擘Google也面臨重大的DNS攻擊。他們提供給大眾的公用DNS伺服器8.8.8.8,遭到DNS劫持(DNS Hijacking)的狀況長達22分鐘,當時所有使用該DNS服務的網路流量都被綁架,傳到巴西和委內瑞拉境內。

隔沒多久,3月底、4月初Google DNS服務又發生遭到土耳其網路供應商的攔截事件。對方設立了DNS伺服器假裝是Google DNS,挾持當地人民的網路連線使用假冒的Google DNS。

整體而言,DNS攻擊事件未來仍將不斷發生,而且遭遇的頻率將越來越頻繁,又很難預防與即時反應。因為大部分現行的許多網路存取行為,像是網頁瀏覽、行動裝置的App運作、雲端服務的協同運作,背後都需仰賴DNS來查詢不同網址所代表的IP位址,進而連至後端伺服器執行系統的操作。

Google軟體工程師Steven Carstensen表示,DNS就像是一本電話簿或通訊錄,能夠讓你找到聯絡人的號碼一樣,如果有人用另一本電話簿偷偷取代原有那一本,而且看起來一模一樣,但裡面的內容已經變造,你可能就因此無法跟朋友聯絡。

這顯示了DNS這項網路服務相當脆弱,似乎要操控、挾持的難度並不高,而且,不論你是中國這樣的世界級強國,或是身為Twitter、Google這樣擁有頂尖技術能力和人才的網路公司,都無法在這樣的威脅下倖免於難。

歷年來全球發生重大DNS攻擊事件簿

2009年 12月,Twitter因為域名注冊商的DNS記錄被駭客竄改,而受到挾持,網站受到影響1小時。

2010年 中國百度網站出現無法存取的狀況,主要是因為DNS記錄被竄改,該站所用的網域名稱baidu.com在美國域名註冊商處,遭到伊朗網軍非法篡改,癱瘓時間約11個小時。

2011年 巴西幾個主要的網路服務業者發生大規模DNS快取下毒攻擊,影響高達7300萬臺電腦,以及3、4百萬用戶。

2012年 Go Daddy遭DDoS攻擊,該業者在美國地區的DNS伺服器受到影響。

2013年 紐約時報和Twitter因為DNS服務商Melbourne IT遭敘利亞電子軍入侵,所屬域名記錄被竄改,存取該網站的流量重新導引到攻擊者設計的網站。

2014年 Google DNS遭到DNS綁架攻擊,部分流量被重導至巴西和委內瑞拉。土耳其網路供應商攔截流量,並設立伺服器假冒Google DNS,管制言論自由。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05