達友科技

當Google、Facebook等全球級大型網站採用HTTPS加密,作為預設連線方式,臺灣其實也有一些網站已經實施,呼應這股趨勢。

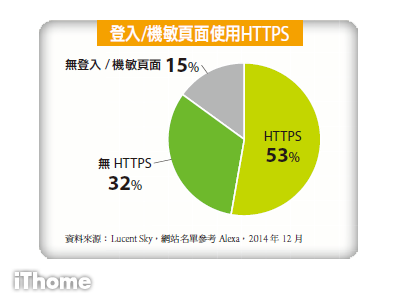

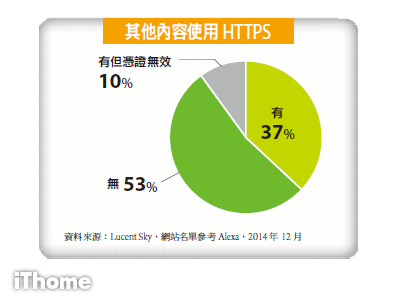

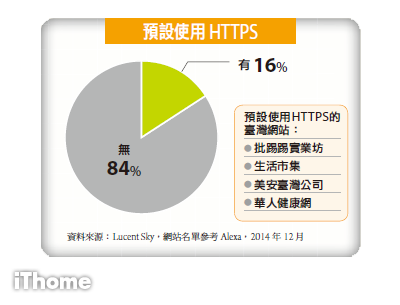

根據臺灣新創資安公司Lucent Sky的評估與觀察,以Alexa目前公布的臺灣一百大網站的清單來看,他們發現,在使用者登入系統或或存取到機密敏感資料頁面,有53個網站會使用HTTPS來存取;若在其他網頁使用HTTPS且數位憑證有效的網站,有37個;若是更進一步預設使用HTTPS的網站,則有16個。

對臺灣企業來說,當前存取HTTPS流量規模,是否跟過去有很大不同?

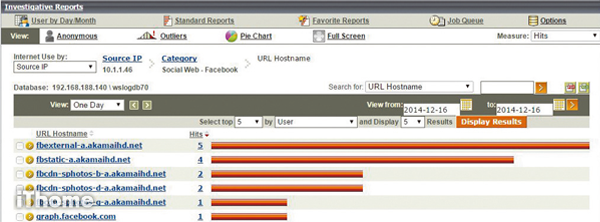

代理Websense的達友科技副總經理林皇興,本身也擔任資訊安全顧問多年的他,看到相關的情勢已經有所轉變。在5到10年之前,原本HTTP和HTTPS之間的比重大約是8:2,後者占比不會超過1到3成,但近兩年來,若用戶端環境的政策允許使用者存取一些公開網站,例如Facebook,許多單位都會因此面臨HTTPS流量高過HTTP的現象。由於這些站都是全程使用SSL/TLS加密,很多資安管理上的盲點就開始發生了。

以前,這個「洞」很小,現在,「洞」已經越來越大。

因為,在上述的狀況下,負責管理的IT人員可能只能知道,有人連到某一個IP位址、建立的TCP連線數、傳送的資料量,這些網路用量雖然是可以統計得出來,但是裡面到底傳了那些內容?所存取的確切網址?是否趁機夾帶了公司敏感的業務機密?都是管理者心中不斷冒出的問號。而這些疑問的浮現,也逼迫管理者不得不去面對,強化本身的上網行為管制的能力,已經勢在必行。

若使用Webmail,應要求站方在使用者連線期間全面實施HTTPS加密

目前預設使用HTTPS加密連線的網站,大部分是使用人數眾多的社群網站、影音網站、入口網站,像是Facebook、YouTube、Twitter、Google、Yahoo等,然而,不論你所屬的單位是否提供對外的網站服務,仍有極大可能會採用Webmail電子郵件通訊平臺,也許該系統是由內部IT人員架設、維護,或者向外部服務供應廠商租用,對於這樣的郵件系統存取,應要求在帳號登入頁面的身分驗證過程中,套用HTTPS加密連線,甚至應全程使用。

早期,據說有些服務供應商的Webmail系統對此並未嚴格把關,連驗證帳號、密碼的頁面,都只用未加密的HTTP協定來連線。現在,這種情況應該已經逐漸消失,臺灣知名的郵件代管服務供應商網擎資訊,在2007年,就已為Mail2000個人信箱,以及MailASP企業代管服務(現已改名為MailCloud企業郵件代管服務),提供全程加密。而且,他們也已經使用2048位元的RSA數位憑證。

該公司企劃處資深協理李孟秋表示,網擎很早就體認到Webmail的加密,應該要成為基本的保護措施,一直以來,也鼓勵客戶可以多利用。她提到,就Webmail 而言,「全程加密」的定義,就是自登入開始,後面所有的網頁都強制以https://… 的網址來跟客戶互動。

從部分連線加密走向全程連線加密

在網際網路剛崛起的年代,一般使用者通常在需驗證身分的網站系統頁面,或是進行信用卡等個人金融交易時,才會用到SSL/TLS加密連線。在這之外,會是用未加密的HTTP連線,管理人員為了維護網路的需求或其他理由,有時候會側錄連線過程所傳送的封包,若使用者只是短暫停留在網站瀏覽,相關流量就算被擷取下來,對方所看到的內容,也都是公開網站可以看到的東西、沒有敏感資訊,也就不會讓人產生顧慮。若牽涉到個人機密資訊、網路交易,才會用到SSL/TLS連線來保護。

因此,SSL/TLS加密連線的運用,是為了不讓他人看到裡面的資料,但是否要所有網站都要全面實施,這就必須考量到整體網路應用趨勢變化。

F5大中華區資深技術顧問莊龍源,舉了兩個典型的例子。首先,當我們使用Google的各種應用服務或瀏覽Faceboook時,當中雖然沒有輸入與金錢交易有關的資訊,但是這些網站為了要滿足個人化應用的需求,會要求使用者註冊帳號、並且登入系統,而這裡面就會存放與個人身分相關的資訊。

其次,當我們使用瀏覽器存取網站時,許多上網的活動軌跡都可能會遺留在電腦或網站上,不論是簡單的關鍵字搜尋或尚未完成結帳的線上購物行為,都已經牽涉到很多個人資訊在裡面。

相對地,網頁應用程式也配合這樣的需求,去設計與執行,當中會儲存與運用一些個人資訊。比方說,不論登入網站系統與否,都會產生Session ID,透過這個ID,可協助應用程式去檢視、偵測用戶的行為。

對於有經驗的開發者或駭客而言,一旦拿到這些資訊,他可以推測應用程式的開發流程,研判整個網頁應用的架構,透過這些資訊,他們可一點一滴地找出網站應用執行時的弱點。

就算撇開Session ID不論,光靠側錄一堆網址,其實,就可以讓有心人士獲得很多可供利用的資料。例如,有些網頁應用因為開發人員設計不當,結果當用戶存取網站應用系統時,居然出現使用者帳號直接嵌在網址的離譜情況,透過HTTPS加密連線來存取系統,會是隱藏這些情況的好方法。這麼做之後,至少從瀏覽器到網站之間,沒人能夠看到、側錄到完整的上網行為。

關於使用者瀏覽網站時所留下的軌跡,另一個先前也被許多人所詬病的部份是網頁Cookie,當中可儲存使用者在網站表單上所輸入的各種識別資訊內容,像是姓名、電子郵件信箱、電話、住址,Citrix技術顧問何浩祥提醒,若是網頁瀏覽的連線不加密,很多身分認證相關資訊,如cookie就容易被截取,他說,目前大部份的身分盜取,已不只是帳號、密碼了,很多時候,單是盜取cookie,就能達成目的。

全程使用HTTPS加密連線的好處

總而言之,網站與用戶端之間的連線,若能全程使用HTTPS來傳輸,對於個人資料是比較有保障的。

對於HTTPS的特性,A10 Networks台灣區技術總監陳志緯歸納出下列三點:

資料隱密性:HTTPS是在端點對端點之間,建立連線通道,資料在傳輸過程中,都是經過加密處理。

建立HTTPS連線過程,這包含兩部分:初始化期間,是採用非對稱式的金鑰來交換,後續傳輸資料時,則是用對稱式金鑰。其中,比較耗用系統運算資源的部分是指初始化,目前業界普遍都已陸續採用2048位元長度的RSA數位憑證;而資料傳輸過程中,是用256位元的加密連線保護機制。

資料完整性:當SSL進行對稱式加解密時,會用到雜湊演算法(Hashing)機制,來保證中間傳輸的資料未遭竄改

資料的真實性:這跟數位憑證有關,像是位於網際網路上的許多大型網站,所用的數位憑證都是經過簽署的,所以我們才能放心連到這個網站上,瀏覽器也不會跳出警示,因為本身就有根信任數位憑證的機制。

為何要做全站連線加密,Lucent Sky技術長劉寯也持類似看法。當所有資料的傳輸過程期間,都一定會被加密,對於需要執行加解密的部分,開發人員就不需要去個別認定、特別處理,因為SSL/TLS已經在傳輸的層級就加密了,因此在當中,不論你傳遞了哪些東西,至少都是經過加密的,因此你在這樣的網站所瀏覽的項目,所輸入的電話、地址等個人資訊,都較不容易被截取。

除了基於上述理由,現在網站若要全程使用HTTPS,還有一些外在助因。

劉寯說,Google最近一次改版,改變了Page Ranking的演算法,有HTTPS的網站排名會比較高,在這樣的利基之下,不論你所經營、管理的是動態或靜態網站,他仍建議實施HTTPS。

這件消息其實是在今年8月揭露,Google在官方的線上安全部落格上,宣布將以使用HTTPS連線與否,視為評估網站搜尋排名順序的參考因素之一,這意思是指,當有人使用Google搜尋時,在檢索結果的頁面當中,那些使用安全加密連線的網站,將會被放到更前面的位置。為了鼓勵更多網站從HTTP切換到HTTPS,未來他們將會加重這個因素的權重,讓使用者上網過程更為安全。

網站使用HTTPS還有另一個利基點,HTTPS可搭配Google主導的新一代網頁傳輸協定SPDY來使用,何浩祥說,這能讓網頁瀏覽更快速。根據Chromium Projects的資料來看,頁面載入速度可提升39%到55%(如果是在HTTP協定之上使用SPDY,可提升27%到60%)。

使用HTTPS加密連線的代價

有得必有失,為了因應網站全面實施HTTPS的趨勢,陳志緯認為,還需要注意下列兩件事:

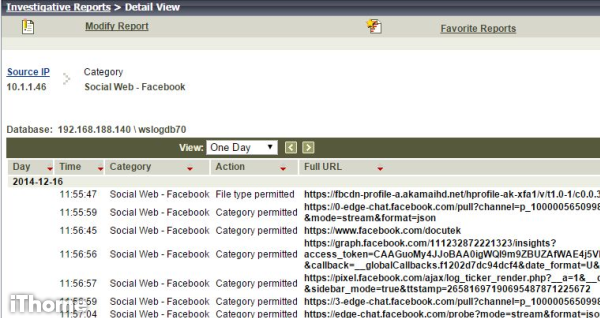

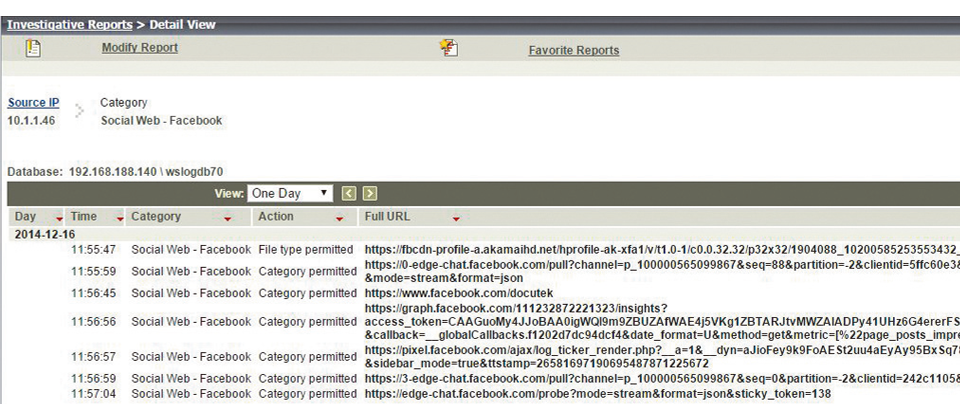

安全性:如果企業內部的使用者存取網際網路的連線全程加密,而且原本的資安解決方案,例如員工上網管理、防毒牆、IPS和防毒軟體,又無法支援這樣的加密流量檢測機制,就會出現既有網路安全防護設備失效、IT管理者束手無策的狀況,因為無法徹底掌握使用者連網動向。

成本:企業如要克服上述困境,有幾種方法,像是將原有的資安方案汰換,改用已內建SSL加解密處理能力的新型網路、端點安全產品,或添購具備SSL加解密處理能力的應用程式派送控制器(ADC)∕伺服器負載平衡設備(SLB),由它們來執行相關加密連線流量的處理,而原本的資安設備可保留,透過正向代理的架構與ADC/SLB相互搭配。

然而,不論怎麼選,升級或新購,你可能都必須付出一筆可觀的費用,因為這些產品的價格並不親民,對中大型企業而言,比較有機會負擔得起。

2014年臺灣100大網站使用HTTPS加密連線的比例仍偏低 |

|

|

控管HTTPS 加密流量面臨的3種情況 |

|

|

|

|

|

|

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05