iThome

對於人數不多的應用環境來說,一般電腦的無線網路的設定通常是採手動方式完成,而在數十人,乃至於百人等級的中、大型企業環境,除了需設定的電腦數更多,不同部門所存取的無線網路基地臺也要預先指定,因此利用Windows AD的群組原則,我們可以將相關的設定,派送到個人端電腦運作。

透過兩階段完成無線網路的加密設定

透過群組原則,除了能告知個人端電腦可供連線的SSID之外,也可以一併完成無線網路的加密設定,其中後者在操作上大致可以分為身分驗證,及加密協定等兩個部分。

身分驗證

在小型的網路環境中,利用共享金鑰(Pre-Shared Key,PSK)的方式,就能有效控管無線網路的存取,不過在強調集中控管的企業端環境當中,上述做法很明顯的便不能符合需求,因為當人員異動時,資訊人員就必須向所有人重新公告一次密碼,造成管理上很大的不便,因此,架構上可以整合RADIUS伺服器,驗證連線使用者身分的802.1x,便成為較為合適的一種做法。

以此次的測試環境為例,我們主要是利用Windows Server 2003內建的「網際網路驗證服務」做為RADIUS伺服器;帳號伺服器的部分,則是連接Windows AD,一旦需要取消某些人員存取無線網路的權限時,只需在Windows AD的主控臺,刪除指定的帳號,或者將其停用便可完成設定,同時不會影響到其他人使用無線網路。

加密協定

由於無線網路的溢波特性,使得身分驗證並不能有效保證連線安全,因此必須整合其他的方式加密封包,才讓保證基地臺傳送出的封包無法被其他人所輕易地側錄解讀。

常用的加密協定有WEP、WPA,及WPA2等3種,其中WEP目前已經很少有人使用,主要是因為它在技術上已經能夠被有效破解,只要手邊有一張可以收集無線網路封包的網卡,再搭配Aircrack-ng等破解軟體就可以輕易達成,因此無論是一般個人,或者是企業端,在無線網路的加密設定上,大多是以WPA、WPA2等2者為主。

不過,如果你的AD伺服器是建置在SP1版本之前的Windows Server 2003伺服器,只能透過群組原則完成WEP的加密設定。

透過群組原則派送802.1x、WPA的加密設定

這裡我們將示範如何透過Windows AD派送802.1x,及WPA的加密設定到個人端電腦運作。我們假定大多數需要連接無線網路的筆記型電腦都是屬於企業所有,因此必須加入網域,更新必要的群組原則設定,至於少數由使用者,或者是訪客所攜帶的筆記型電腦,則不在我們此次的管理範圍之內。對於這些沒有辦法透過Windows AD管理的電腦,多數企業的做法,是規畫專用的一組SSID,功能上僅能允許存取特定的網路資源,以避免重要的機密資料外洩。

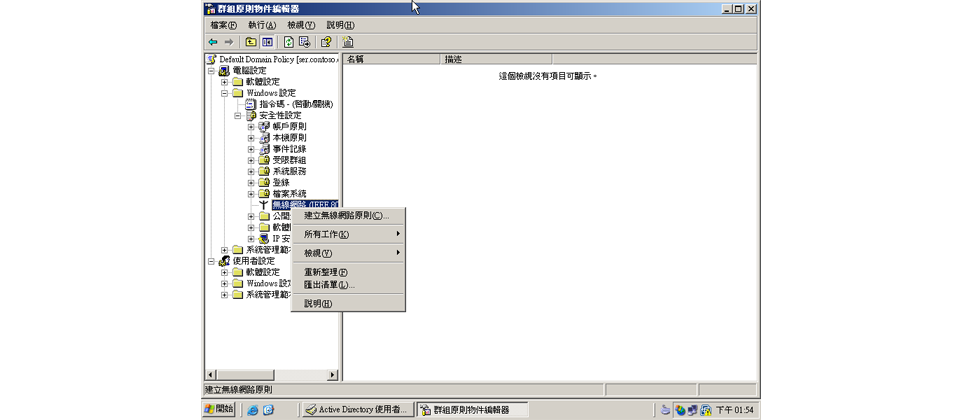

首先,啟動Windows AD的群組原則編輯器,在「電腦設定>Windows設定>安全性設定」路徑下的「無線網路(IEEE 802.11)」項目,新增一組無線網路的設定檔,在此,我們可以指定整個網域,或者特定的組織單位所能存取的SSID。

在SSID的細部設定中,可以自行定義所要使用的加密協定類型,以及是否要採用802.1x的方式,來控管使用者存取無線網路的權限。

在802.1x的部分,需要注意的是所採用的驗證方式,在SP2版本的Windows Server 2003 AD伺服器,預設是透過Protected Extensible Authentication Protocol(PEAP),也就是單純以帳號、密碼來驗證使用者存取無線網路的權限,如果想要更進一步,整合Public Key Infrastructure(PKI)進行雙因子驗證,保證連線的使用者為本人,這時可選擇改用智慧卡及憑證的選項。

由於RADIUS在架構上,是由RADIUS伺服器、帳號資料庫,及憑證等3者所構成,其中前2者是必要元素,因此在PEAP的細部設定中,我們取消了憑證伺服器的選項,僅透過Windows AD使用者的帳號、密碼,確認其是否具備存取無線網路的權限。

最後一項需要設定的是802.1x的驗證方法,這裡需要確認已經勾選使用登入Windows的帳號、密碼進行802.1x驗證的選項,當個人端電腦登入網域的同時,也會將我們輸入的一組網域使用者帳號、密碼自動帶入802.1x的驗證流程,完成無線網路的加密連線。

在群組原則中如何派送無線網路的設定

-IT%E5%AF%A6%E6%88%B0-600-1.png)

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06