iThome

目前能保護企業資料安全、防止檔案內容外流的解決方案相當多,和其他可以達到相同目的的資安產品相比,我們這次主要測試的是4款資料外洩防護(Data Loss Prevention,DLP)產品,在功能上,它們皆具備了內容過濾的能力,因此可以在不需要封鎖傳輸管道,及限制讀取的前提下,透過內容比對,控管使用者傳送機密資料的行為。

DLP的用途是防止機密資料從內部流出,或者在使用者將電腦攜出內部的離線狀態下,仍然不能將硬碟裡的機密資料傳送出去。但如果企業有其他型式的資料防護需求,那麼就有必要購買其他性質相近的資安產品做為替代,或者搭配,舉例來說,假設是需要控管的資料具有流動性,由不同使用者,乃至於有業務往來的其他公司所使用,此時較為適合的產品會是數位版權管理(Digital Right Management,DRM),它可以限定個別使用者擁有不同的存取權限,使得層級較高的某些人可以修改內容,而某些人只能唯讀,此外,如果是為了避免裝置遺失而導致機密外洩,就可以利用磁碟加密的產品做為搭配。

可透過多道程序,檢查檔案是否帶有機密內容

就技術上而言,DLP主要是依序透過格式比對、關鍵字過濾,及特徵辨識等3道程序,檢查檔案本身是否包含需要受到保護的機密內容。

格式比對

就我們這次的測試經驗來說,這4款DLP產品在檔案格式的比對能力上並沒有太大落差,就算是經過加密,或者修改過副檔名的情況下,產品還是可以辨識、分析其中內容。比較特別的是,如果使用者將檔案加密,或者轉換成為圖檔,嘗試突破DLP的控管,此時,某些產品在功能上,可以做到禁止無法分析內容的檔案傳送,或者以比較常見的做法,利用DLP,及其他閘道端設備的輔助,限制使用者不能傳送可以帶有機密資料的檔案格式,例如AutoCAD的.DWG檔,及可能含有機密文字的圖檔格式。

關鍵字過濾

關鍵字可以分為自定關鍵字及特殊關鍵字等2種。其中,後者指的是信用卡卡號、身分證字號等採用特定格式所組成的字串,及程式碼一類具有固定結構的文字內容。早期的DLP產品,對於原廠所在的歐美地區才具有較完整的支援度,臺灣本地的企業想要導入DLP,通常就必須利用正規表示式(Regular Expression)手動制定規則,才能過濾臺灣身分證字號一類的個資;不過隨著產品版本的演進,大多數的DLP在此一方面已有所改進,現在用戶可以在設定介面選取已經內建好的規則,就可以很輕易地過濾使用者傳送的資料當中,是否含有本地的個資。

特徵辨識

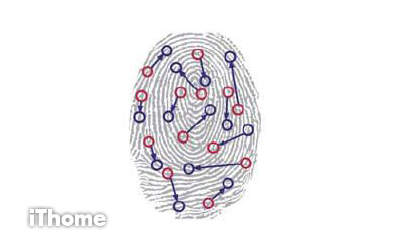

特徵辨識是DLP產品對於資料最後一道的檢查程序,同時也是最關鍵的核心技術。目前DLP產品採用的特徵辨識技術可分為2種,一種是指紋(Fingerprint)特徵,其次則是利用標記(Tag)的方式加以識別,DLP產品在技術上大多支援其中一種,不過也有少數較為特別,同時採用兩者。

指紋特徵的概念,類似於用來過濾垃圾郵件的貝氏(Bayes)演算法,同樣是必須提供範本檔案供產品分析、產生指紋檔,以相似度的高低,判定檔案是否為機密資料。隨著產品的廠牌不同,指紋特徵的產生方式也有所差異,某些產品的做法,是先將內容文字的無效字元(像是標點符號、空白間隔)去除之後,最後經過DLP分析引擎的運算,找出字詞間的相關性之後,才會擷取出特徵,產生指紋,例如Websense的Data Security Suite。另外一種常見的做法,同樣是將無效字元去除之後,最後將每個段落,或者各頁的剩餘文字經過DLP分析引擎的運算,各自產生一組Hash值之後,比對使用者傳送的資料是否為內部的機密檔案,像是Symantec的Data Loss Prevention 9.0即屬於這一類型的產品。

至於標記,則是一種和指紋特徵截然不同的技術。我們同樣必須告知DLP產品,存放機密檔案的路徑所在,有些DLP會對於此一路徑下的所有可支援的檔案格式內部,加入一組標記,讓DLP產品判別此一檔案是否為機密資料,有些則不會針對檔案本身有任何寫入動作,僅會由管理伺服器告知代理程式,來自此一路徑的檔案,皆為機密,如McAfee的DLP產品就是應用這種技術(他們稱此種做法為虛擬標記)。

不僅是最初被DLP掃描過的檔案會有標記存在,當使用者將此一檔案複製到自己電腦,然後編輯內容,另存新檔、新產生的文件同樣會有標記。

雖然沒有辦法利用分析檔案內容的方式判別屬性,不過,當DLP檢測到此一檔案含有標記時,就可以在不需得知檔案內容的情況下,直接判定檔案為機密資料,此外,無論機密資料經過何種程度的重製、改變,只要有標記存在,無論文件與原始範本檔案的相似程度高低,DLP還是可以辨識,有效掌握機密資料的流向。

視建置環境需求不同,挑選架構適合的DLP產品

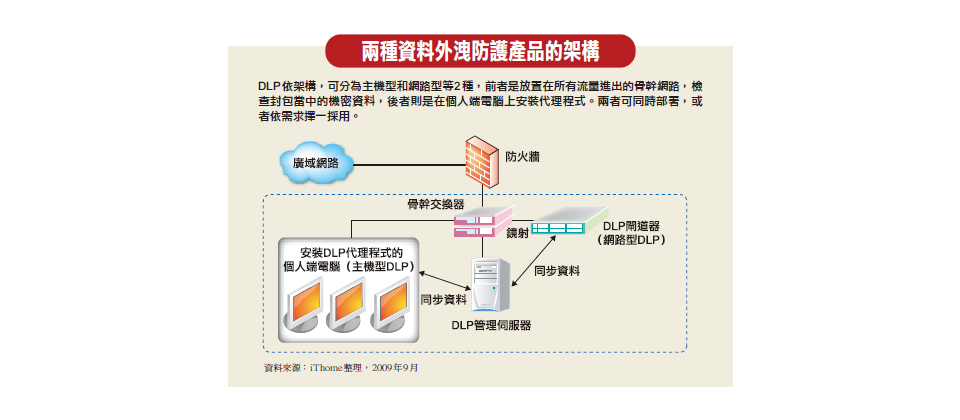

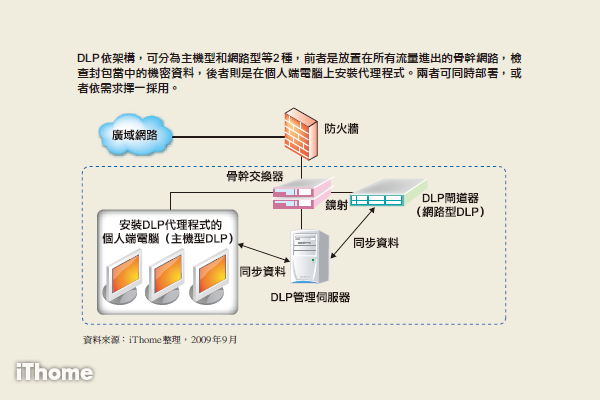

在架構上,DLP產品可以分為部署在閘道端的網路型(Network-based),及需要在個人端電腦上安裝代理程式的主機型(Host-based)等2種,某些DLP產品同時提供了2種架構的部署元件。

網路型DLP

這是目前企業測試DLP產品時,最常採用的一種架構,好處是不需要更動目前的作業環境,就可以了解DLP產品的過濾能力。

目前所有的DLP閘道器設備,都是採用鏡射(Mirror)的架構部署於內部的骨幹網路,藉由交換器複製、轉送而來的流量,過濾封包當中是否帶有機密資料。由於監測的對象是網路封包,因此可以針對內部所有連接網路的端點加以監測,包含Windows平臺的個人端電腦、Mac/Linux平臺的異質工作站,及智慧型手機一類的手持裝置。

如果要即時封鎖目前傳送中的機密資料,網路型的DLP通常得整合第3方的閘道器設備才能提供這項功能,以我們這次測試的4家產品來說,可以相整合的第3方閘道器產品包括了Blue Coat的ProxySG,以及McAfee的Web Gateway(先前稱之為Webwasher)。

主機型DLP

主機型DLP的防護對象以Windows平臺個人端電腦為主,需安裝代理程式。這麼做的好處在於可以透過代理程式,直接從個人端攔截資料的傳送,不需要整合其他產品。

相較於網路型的DLP產品,由於代理程式的元件直接和作業系統相嵌,因此具備較深層的控管能力,舉例來說,像是複製、貼上、列印,及螢幕截圖等動作,就可以透過代理程式來做防護,此外,一部分的主機型DLP產品也能透過代理程式提供周邊控管的能力,或者搜尋個人端電腦是否有機密資料的存在。

部署此一類型產品時,需注意的是代理程式與現有應用程式間的相容性。在某些比較封閉的資訊環境,一部份電腦硬體及系統環境在久未更新的情況下,貿然安裝後,就有可能因此而影響到原有的作業環境。

除了對於機密資料的保護需求, 法規要求也是導入的原因之一

企業導入DLP的原因,除了本身對於機密資料的保護需求之外,來自外部的法規要求也是主要的一個原因,目前的DLP產品至少對於幾種常見的法規,像是金融業常用的PCI-DSS,及專為醫療業者量身打造的HIPPA等,皆提供可以直接套用的範本。

對於應該採用什麼樣的功能檢查資料內容,範本當中皆有明確的定義,如此一來,用戶不需要花費時間研究,或者請廠商就此一部分客製化功能,可降低DLP產品的導入難度。

兩種資料外洩防護產品的架構

指紋是從檔案的內容文字中擷取出多道特徵,就像每個人的指紋是獨一無二,再由系統以相似度的高低,判定檔案是否為機密資料。(資料來源:Websense)

【相關報導請參考「資料外洩防護產品採購大特輯」】

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05