在2021年,KPMG公布極具震撼力的研究《臺灣企業資安曝險大調查》,明白揭露臺灣各產業普遍的資安防護危機情況。這份調查主要抽樣對象為臺灣50家本土大型企業,除了長年被高度要求的金融業,其他產業的情況都令人擔憂,尤其位屬全球供應鏈要角的高科技製造業,各項安全性檢測項目多數都在平均分數之下。而在2022年由趨勢科技最新發布的研究報告中,則指出「全球54%企業無法有效評估資安風險」,這其實反映出企業與組織原有的資安防護方法存在問題,而致使「無效的投藥」。

許多人都知道要「對症下藥」,但清楚確認病症、知道該採取何種藥物、發揮多大效果的人少之又少。事實上,無效投藥大多因為病痛問題判斷錯誤,以致找錯治療方向、錯估用量或引發根源未防止。所以,假如資安代表現代化企業組織的健康指標,我們更需要清楚對健康造成的危險源於哪個威脅面向,才能做出快速有效的防護策略,盡速減少攻擊面暴露,避免惡意者利用,這樣的方式稱為「攻擊面管理(Attack Surface Management,ASM)」。

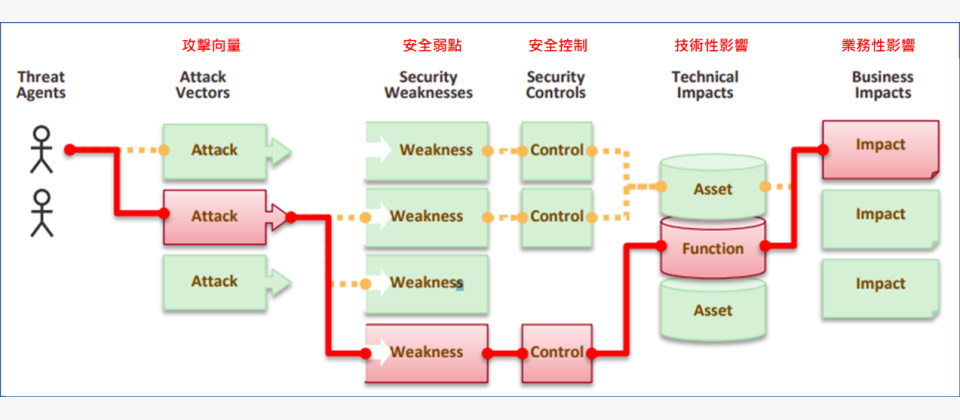

或許有人會認為,所謂的「攻擊面(Attack Surface)」,應該就是弱點漏洞(Vulnerabilities),但其實從風險管理的角度而言,無論是攻擊面或弱點漏洞,我們都應視為造成企業資安風險的威脅因子,一個來自於外部的暴露表面,另一個是存在於內部的脆弱層面。

以網頁應用安全的風險為例,網頁應用是由不同的元件、服務,以及應用任務所構築而成,因此,發生攻擊面的維度上,也會有不同程度與型態的攻擊手法,從近期的Log4shell、Zerologon、Proxylogon等種種漏洞濫用的資安事故,我們可引以為鑑。

換言之,當攻擊面受力面積越大,結構存在的脆弱點越容易受到衝擊影響;相反的,如果能夠縮減可能遭受威脅的攻擊面,並且強化或修補脆弱的結構,則受到攻擊時將能降低至最小的傷害。

在Gartner提出的2022年網絡安全7大趨勢當中,攻擊面擴大(Attack Surface expansion)為第一位,隨著數位工作方式的變化,以及公有雲服務的採用、高度連結的供應鏈、更多聯網裝置系統的使用,都暴露新穎且更具挑戰的攻擊面。圖片來源/Gartner

如何準確、有效、快速的強化資安能量

在資安防護上,絕大部分的企業與組織投入非常多的資源及努力,尤其在現今數位化飛速發展的情況下,已經讓傳統的資訊架構與生態結構產生極大的改變,不論是智慧製造、數位金融、數位政府、智慧醫療、新電商零售服務等,其中所應用的新興科技,都逐漸逼迫大家必須設法轉型、改變。

相對的,如果我們將過往提升資安的經驗方法套用到這些變化之中,將會發生適得其反,以及事倍功半的狀況,而且,從許多現行討論數位轉型成功與失敗的案例中,已經可以驗證出這個道理。對此,我想提出四個建議:

內外兼修,避免裡應外合

所謂的「內」是指內部存在的弱點漏洞,「外」是指外部暴露的攻擊面,基本上,它們都是現今主要的資安威脅因子,因此,將二者的探尋結果進行關聯管理與修補,將能夠在更準確、有效率、快速且低耗能的情況下,避免駭客利用內部探勘的弱點資訊或外部發現的突破口進行攻擊。

弱點掃描是企業組織較為熟知的常態作為,因此,若能加速掃描的週期並持續追蹤管理,將有助於企業縮減資安風險空窗。而新崛起的攻擊面管理策略,則以發現暴露在外的資安問題為主,有別於滲透測試跟威脅情資的方法,攻擊面管理更聚焦在企業組織多種資安攻擊面向的探尋,包括技術面及網路黑市資訊,在對應資安產品上,我們可評估使用SecurityScorecard、Tenable的ASM、以及Palo Alto Networks的Cortex Xpanse等成熟方案,它們對於資安風險的情報彙整相對較完善。

知己知彼,方能料敵先機

知己所指為對企業組織的資產風險管理,知彼則是資安情資蒐集。多數的企業組織對於自身的資產風險掌握度不高,或者說時效性不足,若要改善這樣的狀況,其實NIST CSF資安框架所定義的Identify(辨識)是很好的參考準則,若能妥善運用,可以清楚資產對應到前述弱點,以及與攻擊面之間的對價關係,將有助於攻擊威脅的預測判斷。

有關於資安情資一詞,大家多半優先想到威脅情資(Threat Intelligence),但實則應包括企業組織已建立的資安防護系統偵測到的訊息。

因為,情資的功能,是幫助我們知曉威脅的風向跟特徵,資安系統探查的訊息告警,有助於知道異狀發生,而運用MITER ATT&CK框架來檢視,會是目前最佳的攻擊威脅狀態表現方式。

精準防守,切勿亂槍打鳥

承上所述,「內外兼修」與「知己知彼」的目的,就是為了將企業組織有限的資源與人力,有效率地部署在精確的防守戰略位置;事實上,這些方式在多數的企業組織已經存在,但最大的問題盲點,通常發生在「資安能量有限,而威脅無限」的困境上,一方面是因為對於資安攻擊的無常無向而擔憂,一方面則是害怕出了事被究責,卻往往忽略了企業所應該防守的核心重點。

資安成熟,勝過靈丹妙藥

資安成熟度(Cybersecurity Mature)的概念,在最近兩三年來逐漸浮上檯面,雖然目前對於「資安成熟」還沒有標準定論,但資安成熟涵蓋範疇不僅止於過往所說的資安治理規範(如ISO-27001、ISMS等),也不單指資安投資花了多少、資安人力有多充分、通過多少認證,或是擋下多少次的資安攻擊事件。其實,在不同領域及規模的企業或組織,所應達成的資安備戰狀態,也有不同的程度要求。

對此,我們可參考SANS組織提出的Security Awareness Maturity Model,誠實評量企業組織目前身處的資安階段,幫助自身能夠清楚資安的基準值(Baseline);進一步而言,我們也能參考幾種資安框架模型,幫助建立有效且確實的企業資安策略發展藍圖,這些框架包括:NIST的CSF(Cybersecurity Framework)、CDM (Cybersecurity Defense Matrix),以及美國國防部提出的CMMC(Cybersecurity Maturity Model Certification);如果特定產業已經設立資安標準,例如半導體業的SEMI E187或科技製造業的IEC/ISA 62443,可循序逐漸強化資安成熟度。

安全意識成熟度模型於2011年由兩百多名資安專家所共同建立,現已成為業界標準,主要是以模型為基礎,通過定義每個階段並描述實現這些階段的步驟,可概分成5個級別。圖片來源/SANS

資安是場「無限賽局」,追求「零風險」就輸定了!

《無限賽局 (The Infinite Game)》是全球知名的管理思想家(Thinkers50)-Simon Sinek的著作,在無限賽局中的玩家包括「自己(企業組織)」和「已知及未知的對手(駭客組織)」,賽局中沒有遊戲規則,而且對手也不按牌理出牌,比賽的目標也沒有期限與終點,一直持續到其中一方失去意志或資源,退出賽局。而這樣的概念,非常適合用來形容與解釋現今的資安威脅。

自從網路犯罪成為組織化的黑色產業,資安已提升為永無止戰終點的網路數位戰爭,駭客集團不再滿足於加密勒索攻擊一途,過去更令人擔憂的APT攻擊,從對付國家政府層級的目標,如今也套用到企業組織;不過,跟駭客集團比拚軍武競賽與攻擊力,或堅持對威脅零容忍政策,都絕非明智之舉。

因此,企業組織必須從數位化時代重新思考資安戰略思維,提升自身的資安成熟度,並採取更精確有效率的資安防護策略。

畢竟未來資安威脅變化難以預估,若能正視並認知自身資安成熟健全,從Know到Know-How,是確保持續對抗的根本之道,而這也考驗企業資安長的戰略格局。文⊙資安顧問黃繼民

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05