作者/數位發展部資訊處 周智禾副處長

零信任架構 (Zero Trust Architecture, ZTA),是近期相當熱門的名詞,無論在報章媒體、研討會議或是相關資安產品都可以見到它的影子,本篇文章將簡要說明零信任概念以及目前國內發展現況。

緣起:零信任從何開始?

一般企業組織會用一條無形的分界線,來區分內部及外部的數位資料和財產,並使用防火牆及各式各樣的資安防護軟硬體設備,來保護分界線安全:來自內部員工如果要存取資料,資通系統通常預設相當高的權限(信任度)。

這會有兩個問題,首先,攻擊者如果突破了分界線,就可能長驅直入,直接進到企業組織內部,因為內部資安防護相對薄弱,很容易造成重大損害,如同木馬屠城的故事;另一個問題則是隨著自攜設備(Bring Your Own Device, BYOD)、雲端服務、遠距上班及行動辦公等趨勢,這條分界線越來越模糊,使用者(如員工)及資通系統(如員工入口網)的IP位址都不再只侷限於企業組織內部。

因此,開始有人在討論是不是要消除這條分界線。2003年 Jericho Forum,開始探討「去邊界化」的趨勢;而在2010年,國際研究機構 Forrester 的首席分析師 John Kindervag 提出了「零信任」名詞及具體概念;歷經超過十年發展,2020年美國國家標準技術研究院(National Institute of Standards and Technology, NIST)正式頒布標準文件「SP 800-207:零信任架構(Zero Trust Architecture, ZTA)」,成為各界採用基礎。爾後因為疫情爆發,加速了零信任發展,目前已有許多不同資安廠商提供各式各樣的零信任解決方案。

零信任的基礎概念

先用一個簡單的例子來說明零信任概念:想像一下,你是某公司的員工,公司大樓一樓有警衛過濾進出的人員,但因為員工太多,警衛也只記得幾位長官的長相,因此,當員工進入大樓時,警衛只檢查有沒有配戴識別證,如果有,就放行;然而,這家公司內部卻沒相關門禁管制,任何人只要通過一樓警衛進入大樓,就可以搭電梯或走樓梯到任何樓層,也可以任意進入大部分的空間,甚至在其他人忙於工作、無暇注意時,可以隨意翻閱同仁放在桌上或未上鎖抽屜的文件。

當然,機房或檔案室等一些比較機敏的地方,通常還是會有門禁管制。不過,前面所描述的情境,應該是許多企業組織的現況,我們以員工想要查看資料,就像是使用電腦連線到某臺伺服器存取服務。零信任的概念,就是希望透過一系列管控措施,達到「讓正確的人可以進入合格授權的辦公場所或區域,並在正確的時間下,查看到正確的文件」。

想像一下,當一個人配戴識別證進入公司一樓,有一位小管家跟隨在旁邊,檢查本人和識別證上的照片一樣;每當進入任何一個地方,小管家都會再次確認身分;如果要查看資料,小管家會確認是否獲得授權;當要進入機敏區域,小管家會檢查是否攜帶手機、錄影設備及隨身碟等。無論職級高低,每個人在辦公大樓內,都會有小管家跟隨在旁,進行驗證身分、確認授權及檢查隨身物品。

總體來說,零信任主要透過不斷檢查人事時地物,確認身分、從哪裡來、在什麼時間點、需要什麼資源、進行什麼動作等,最終決定要不要放行讓使用者進行存取。本節所舉的例子主要是讓大家對零信任有初步瞭解,並非能夠完全百分之百對應到零信任架構所有元件。

ZTA 國際標準與我國推動現況

自從美國 NIST 頒布標準文件 SP 800-207 後,引起各界的廣泛討論及實務應用。這份文件列出了符合零信任需有7大原則,並說明完整的零信任方案應包含3個要素:

●進階身分治理(Enhanced Identity Governance)、

●微分割(Micro-Segmentation) 、

●軟體定義邊界(Software Defined Perimeters)。

此外,當使用者或設備需要存取企業資源時,需要經過政策決策點(Policy Decision Point, PDP)及政策落實點(Policy Enforcement Point, PEP),以確認使用者的身分及權限有沒有資格訪問這個資源。根據特定形態的企業組織,該份文件也定義出4種不同的ZTA部署模型。

參考 NIST SP 800-207 文件的 ZTA 部署模型,我國政府機關所採取的模型為資源門戶部署(Resource Portal-Based Deployment)方式,對於任何對資通系統之存取皆須透過存取閘道,並將身分鑑別、設備鑑別與信任推斷列為三大核心機制。

以此為基礎,「國家資通安全發展方案(110年至113年)」已訂定工作項目「3-2完善政府網際服務網防禦深廣度」中,內容包括評估及導入零信任 (Zero Trust),並逐步試行以驗證其可行性,重點為推動機關逐年導入零信任網路;因應此趨勢,金融監督管理委員會在2022年12月27日發布的「金融資安行動方案」2.0中,也將「鼓勵零信任網路部署,強化連線驗證與授權管控」納入推動重點工作之一。

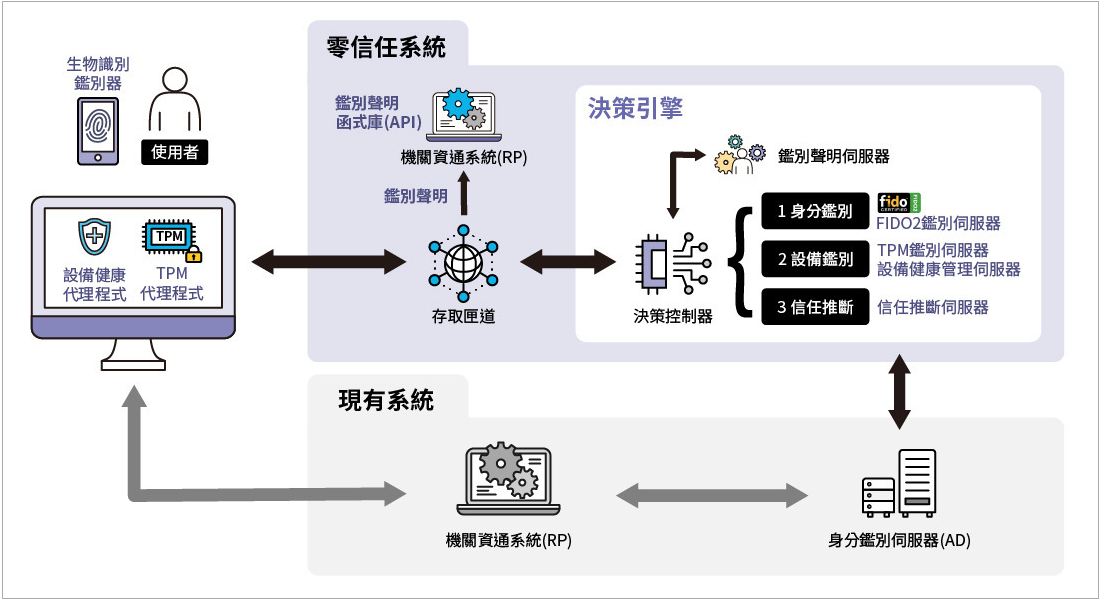

下圖為我國政府機關推動零信任的架構。員工透過電腦想要存取機關資通系統(Relying Party, RP)時,所有的連線都會先經過存取閘道(可用於增加內部資通系統的隱蔽性),接下來,員工需使用實體金鑰以鑑別其身分,電腦則需安裝代理程式,並使用公私鑰(可以是硬體或軟體)以鑑別其設備;等前面動作完成後,再由決策引擎根據使用者的身分鑑別及設備鑑別方式、來源IP、登入時間、設備健康(如安裝更新檔、導入安全性設定)等資料,決定是否允許存取。

圖片來源/數位部

以下簡單說明身分鑑別、設備鑑別與信任推斷三大核心機制:

(一)身分鑑別:

傳統使用帳號及密碼的登入方式風險較高,因此,我國推動的零信任將身分鑑別區分為三個階段,各階段分別有不同的安全防護要求。

1. 註冊(Enrollment)階段:使用者註冊時,需親自提供身分證明的證據,例如,申請自然人憑證需親自到戶政事務所提供身分證明文件,如果提供生物特徵進行身分證明更好 (但非必要)。

2. 鑑別(Authentication)階段:使用者登入系統時,不允許使用傳統的帳密,而必須使用具備雙因子的硬體加密鑑別器,以鑑別用戶身分,如目前常見的FIDO2安全性金鑰。

3. 聲明(Assertion)階段:在使用者登入成功之後,身分鑑别伺服器要將使用者的身分訊息傳送到使用者欲存取的資通系統(RP),好讓RP知道誰要存取。在這個傳送過程中必須使用簽章與加密,以確保傳遞資訊的機密性、完整性及不可否認性。

(二)設備鑑別:

設定系統通常是圖形化的操作介面,讓管理者可以註冊、撤銷或鎖定所有使用者設備,主要目的是讓系統知道使用者的設備為何?是否有經過註冊且有效?而不同的使用情境也有不同的設定標準,例如公司後臺管理平臺等重要系統,通常只允許有註冊的設備連線;而使用者所使用的設備需安裝鑑別代理程式,並使用硬體(如設備本身的安全晶片)或是軟體(如鑑別代理程式產製的公私鑰)&等方式進行註冊或鑑別,以確保所傳遞的資訊是可信賴的。

(三)信任推斷:

這是整個零信任最關鍵的核心,目的是決定最終是否允許使用者的連線或存取行為。例如,允許哪些特定的使用者群組及設備群組存取,並且設定「信任分數」的標準,分數達到幾分才能存取。以數位部官網為例:官網後臺系統只允許資訊單位同仁使用公發設備,且信任分數需達0.9(假設信任分數區間為0到1)以上才允許存取。

信任分數是參考各式各樣因素所計算得出的,如使用者所使用的身分鑑別方式、其設備鑑別方式、設備健康狀態(有無安裝防毒、更新作業系統等)、使用者來源IP位址、使用者登入的時間等。信任推斷具體需包含哪些功能要求,國家資通安全研究院正在研擬訂定,預計將在2024年初公布。

結語:持續推動ZTA,提升資安防護

我國推動ZTA至今,已引起廣大迴響。為加快推廣速度,數位發展部將於2023年輔導資安責任等級A級機關逐步導入零信任,並以身分鑑別為優先推動項目;為了讓各機關能在選擇零信任解決方案時有所依循,政府零信任機制導入建議相關文件已發布在國家資通安全研究院官網零信任架構專區,除提供各界參考外,亦可應用於機關實際導入與檢核。

迄2023年11月已有12項身分鑑別產品通過驗證,設備鑑別機制產品則已有1項通過驗證,將持續鼓勵國內廠商投入零信任產品開發。輔導非政府機關的零信任也將導入,也將列為數位部重點工作。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05