iThome

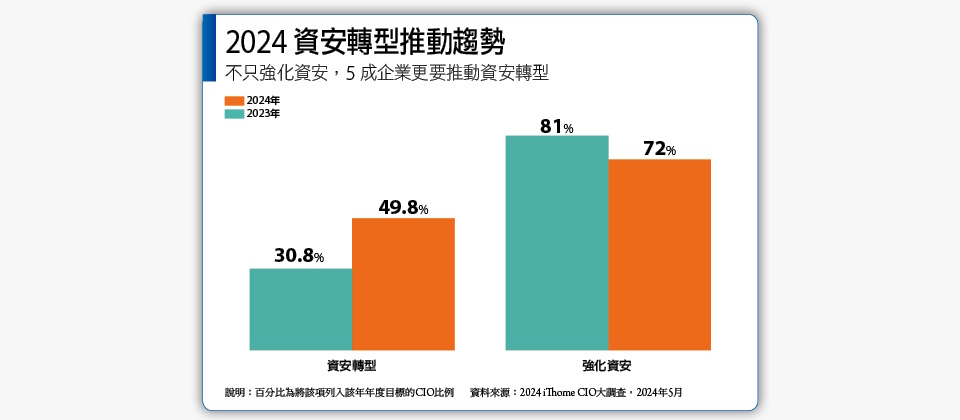

今年大型企業的資安戰略開始不一樣,不只要做好資安、強化資安,還要更進一步推動資安轉型。

每一年,只要調查CIO的年度目標,資安向來都是CIO優先度第一名的目標,超過8成CIO將強化資安列為年度目標。雖然在今年的iThome CIO大調查中,強化資安目標,依舊是優先度最高的CIO目標,但是,將這一項列為年度目標的CIO比例,從去年的81%,在今年下滑到72%。不是CIO對資安的重視度下滑了,而是CIO今年開始轉向更進階的資安戰略,也就是要推動資安轉型。今年高達49.8%的企業要推動資安轉型,比去年的3成比例,足足多了快2成。

半數企業不再只想延續舊有思維來強化資安,而要更進一步改變資安思維,從過去的被動防禦作法,轉為主動防禦的資安思維,也比過去更積極擁抱零信任架構、推動資安左移等新一代資安作法。資安轉型成了企業全新的轉型方向。從今年大調查結果可以看到,將零信任身分與設備鑑別納入今年資安投資重點的企業超過了2成,也有一成多的企業要採用零信任網路分段和信任推斷。

從各產業來看,以政府學校(70.7%)金融業(61.1%)最積極推動資安轉型,這兩個產業對新一代零信任架構的採用意願也是各產業中最積極者。行政院這兩年大舉推動政府機關擁抱零信任,金管會也開始鼓勵金融機構採用。高達41.5%政府學校和38.9%金融機構今年資安投資重點是零信任身份與設備鑑別,遠高於其他產業。對於零信任網路分段和信任推斷,也有超過2成政府學校和金融業者今年要導入。

在今年CIO大調查中,我們參考政府部門零信任採用做法,將零信任採用分為三個類型,零信任身分與設備鑑別、零信任網路分段和零信任信任推斷,調查每一項的企業今年的採用情況。整體來看臺灣各產業零信任導入趨勢,平均有23%企業今年要投資零信任身分與設備鑑別,又以政府機關學校(41.5%)和金融業(38.9%)和這兩個業別最高,幾乎是每兩到三家就有一家要做。一般造業者和醫療業也有2成多企業要導入,高科技製造業和服務業有約1成的導入比率多。身分與設備鑑別是企業上手零信任常見的第一階段,也是目前較多臺灣企業先聚焦的重點。

更進階的零信任網路分段,今年整體產業也有14.9%企業要採用,同樣以政府機關(26.8%)和金融業(22.2%)這兩個業別最積極,每五家就有一家要做。相較於身分識別和設備鑑別,高科技製造業反而更積極投入零信任網路分段,多達18.8%的高科技業者今年要投資,比零信任身分識別和設備鑑別的高科技業採用比例14.6%高了許多。

至於零信任信任推斷,整體產業約只有一成多企業要採用,政府學校最多達到24.4%,而金融業也有約2成。特別的是,一般製造業者也高達10.7%企業在今年要投資零信任信任推斷,比起網路分段的零信任做法,有較多的一般製造業直接投入信任推斷做法。

零信任架構不只是為了強化內網安全,也讓企業可以更放心的上雲,擁抱混合雲。新一代資訊架構所用的微服務架構、容器化架構、跨雲混合雲,讓企業內網和外網之間的界線更加模糊,都讓傳統的網路多層式防護、縱深防禦作法越來越難以發揮作用,只有全面升級資安思維,從零信任角度重新設計防禦策略,才能在新一代資訊架構浪潮中發揮資安力。這正是為何越來越多企業積極推動IT現代化的同時,也同步展開資安轉型的緣故,企業越是積極上雲,擁抱雲原生技術,零信任架構的價值和必要性也就越加重要,還可以讓企業降低為了採用雲端GAI服務而上雲的風險。

雲原生帶來另一個考驗是軟體供應鏈資安威脅,越來越多開發元件是開源技術,上游開源軟體的零時差漏洞,往往牽連整個下游生態圈,今年3月發震驚IT界的XZ程式庫遭植入後門事件,更反映出這項威脅的嚴峻。攻擊者長達2年潛伏,精心騙取開發社群的信心,進而暗中在上游元件中植入惡意程式碼。唯有將資安作為提前到開發流程前段,推動資安左移策略,或將資安整合到整個開發生命周期、DevOps流程中,才能徹底的杜絕可疑元件的污染,也能在零時差漏洞出現時,第一時間修補,今年要採用DevSecOps的企業達到17.1%,尤其是金融業和服務業,每四家就有一家今年要擁抱DevSecOps,將資安更落實到整個開發流程中。

生成式AI今年開始出現AI代理應用,零信任可以成為新型態資安風險的對策

值得企業特別留意的是,生成式AI技術和工具鏈快速進展,AI助手的角色,在今年進一步發展成了「AI代理」的能力,不只是個人化的諮詢顧問或對話式助理,更成了可以「個人身分來採取行動的助手」,這也將帶來與過去截然不同的全新資安風險。

尤其是兩大公雲巨頭,Google和微軟,相繼在今年產品大會上,紛紛強調AI代理將是未來的生成式AI應用主流,各自的AI開發工具更開始主打AI代理能力的開發特色。

越來越強大的大型語言模型,可以更準確地辨識出使用者的意圖,透過AI開發工具上的AI代理流程圖,更容易設定不同意圖所對應的行動(Action),以及需要準備的資訊,LLM的程式碼生成正確性更高了,可以將這些行動轉換成對應的程式碼或是SQL指令,像是來查訊使用者的過往對話、在系統上的記錄,或是與第三方軟體進行互動。AI代理程式也開始具備簡單的推理和記憶能力,可以長時間,定期的執行特定的代理工作。

兩大巨頭的AI開發工具今年就會開始提供這樣的能力,讓企業開始嘗試各式各樣的AI代理。而AI PC類型筆電的問世,也在本機端環境,有了作業系統層級內建的小語言模型,足以滿足AI代理能力執行所需。

用一個場景案例來說明AI代理的應用可能性。AI代理可以扮演私人數位門房,作為業務人員Email收發的窗口,當業務員收到一封來自顧客下單買東西的來信,不用真人讀信,就會先觸發AI代理。AI代理可以透過大型語言模型看懂信中的「訂購」意圖,並依據這項意圖預先所定義的「行動」內容開始執行。

像是AI代理彙整信中提供的訂購資訊,可以用這名業務員的筆電上的憑證,建立一張新的服務訂單,也能串連內部系統,查詢CRM,調出顧客過往的訂購紀錄與過去訂購對話,補齊更多下單需要的資訊細節,甚至能比對庫存系統中的商品數量,最後,AI代理彙整了這些行動得到的資訊,將顧客來信轉成了一份真正的訂單,並產生一封訂單確認信,寄回給顧客確認細節。一但收到對方確認無誤的回信後,AI代理就可以真正送出這份訂購單,交給出貨部門接手。

為何要如此鉅細彌遺介紹這個AI代理的運作流程,因為每一個行為和環節,都涉及了「身分」的驗證和信任。AI代理為善,可以發揮極大的助力,但是,反過來說,一旦企業遭駭客植入了惡意的AI代理木馬,等於在企業內網出現了一個暗中潛伏,有能力假冒合法身分憑證,進入不同內外部系統,甚至參與營運決策的過程。

具有合法身分的惡意AI代理,只能在企業內部出現「在不合理的時間接觸不該存取的系統」這類可疑行為時,儘早觸發告警來調查,才能及時阻斷威脅,零信任框架,將是對抗這樣的新型態風險,目前最可行的對策。

.png)

.png)

.png)

問卷說明 iThome CIO暨資安大調查執行期間從2024年2月15日到3月15日,對臺灣大型企業、歷屆CIO大調查企業、政府機關和大學的IT與資安主管,進行線上問卷,有效問卷422家。填答者中,企業CIO則占了71.8%,企業資安最高主管則占了62.8%。產業分布上,一般製造業17.8%、高科技製造業22.7%、服務業23.7%、金融業12.8%、醫療業13.3%、政府與學校則占了9.7%。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06