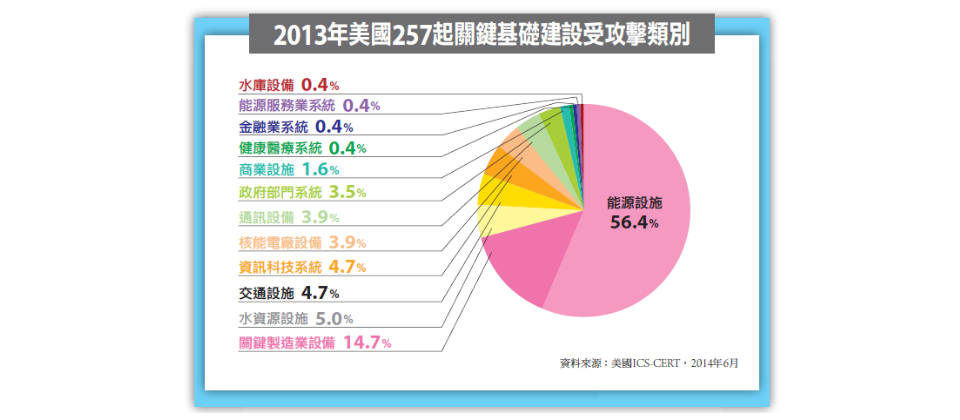

根據美國國土安全部(DHS)所屬的工業控制系統緊急應變小組(Industrial Control Systems Cyber Emergency Response Team,ICS-CERT)日前針對2013年,美國包括油、水、電和核能電廠等關鍵基礎建設統計,光是2013年遭到外部駭客攻擊的次數就高達257次,其中就有一半的攻擊事件是鎖定能源設備,而攻擊核電廠設備的攻擊事件,一年甚至有10起之多。

不僅如此,因為有越來越多關鍵基礎建設的監視控制與資料擷取系統(SCADA)因為有遠端操控系統需求,紛紛改採開放的連網架構,甚至於,今年上半年OpenSSL的Heartbleed漏洞(心臟淌血),也波及到SCADA系統,像是德國西門子公司受到波及的產品就包括:SCADA系統、eLAN系統、Windows控制中心辦公軟體(WinCC OA)等。

或許有些人會認為,只要關鍵基礎建設中自動化工業控制設備的SCADA系統成為專屬的封閉環境,就可以降低風險之外,其他有更多支援各種民生相關服務的資訊系統(被定義為關鍵資訊基礎建設),一旦受到各種攻擊導致服務中斷,都可能國家和社會某種程度的癱瘓。

除了2007年波羅的海三小國中的艾沙尼亞因為受到俄羅斯駭客攻擊,全國網路服務中斷將近一個月的大規模災難外,前警察大學、現任元培科技大學資訊管理系教授林宜隆更指出,中國網軍長年滲透臺灣國防、外交、民生(油、水、電)、航管、通信等關鍵系統,他甚至認為,網軍的攻擊滲透,已經構成「準戰爭程度」。因此,對於相關關鍵基礎建設以及維持關鍵基礎建設運作的資訊系統的保護,都已經是政府刻不容緩的當務之急。

其他臺灣面臨關鍵基礎建設受到衝擊的狀況,臺大電機系教授蔡志宏認為,不論是國際海纜斷線或者是方電訊大樓大火造成全臺網路斷訊,牽涉到電訊通訊和相關資訊設備系統的可用性、穩定性和安全性,都是關鍵資訊基礎建設遭到攻擊或服務中斷所帶來的影響。

關鍵基礎建設意外狀況頻仍,網路、交通事故最有感

臺灣依賴網路日深,蔡志宏表示,近年來最嚴重的關鍵基礎建設保護意外事故也都與網路服務中斷息息相關。舉例而言,他認為,臺灣最嚴重的兩起事件分別是,2006年底發生的中華電信海纜斷線事件,以及2013年是方電訊大樓的失火事件。

他指出,2006年12月26日恆春外海發生6.7級強震,使得經過巴士海峽的7條海底電纜,總計有6條受到損壞,包括臺灣、韓國、日本、香港、中國和歐美之間的語音數據通訊都受到影響。

當年,包括香港和南韓因為網路不穩,股匯市都停市,臺灣在損失9成對外頻寬的情況下還勉強開市,但該次海纜斷線對於臺灣幾個亞洲國家在內,都造成一定程度的經濟衝擊。

至於2013年2月25日位於臺北內湖的是方電訊大樓失火,造成9成對外海纜斷訊、18家網路供應商連線受到影響、百萬名手機用戶無法連網、數萬個臺灣網址無法連結,上千家企業的線上付款機制停擺。一場大火則讓臺灣網路弱點完全曝光。

林宜隆指出,任何交通基礎建設一旦發生意外狀況,受波及民眾者眾,嚴重的交通事件更將癱瘓某個地區人流和物流的動線。他舉例,2013年4月26日發生臺中高鐵站號誌連鎖系統終端轉換器故障,導致高鐵行車系統無法執行列車路徑的設定,導致高鐵停駛4小時,影響3.5萬旅客的行程規畫。

此外,他也以在2013年完成建置的國道電子收費系統(eTag)因為系統設計失靈,在今年元月eTag系統正式上線後,不僅出現重複扣款、感應不良,連計算路程費用的App也無法連上,造成百萬用路人的抱怨。

由於關鍵基礎建設的範圍相當廣泛,行政院科技部部長兼資訊長張善政表示,目前臺灣有兩個單位統籌相關的關鍵基礎建設防護,國土安全辦公室負責關鍵基礎建設的防護,而資通安全辦公室則統籌關鍵資訊基礎建設的安全。

但他說,目前比較大的問題在於,還是有一些關鍵基礎建設是由民間業者提供服務,基於先前與民眾行的權利相關的遠通電收eTag服務出包,資通安全辦公室介入調查後,決定未來只要是政府BOT委外後,服務也與民眾生活權益息息相關,都納入資通安全辦公室的資安通報範圍。

駭客利用脆弱認證機制,植入惡意程式趁隙攻擊

在今年6月下旬時,便有資安公司F-Secure(芬安全)和賽門鐵克(Symantec)發現,有新的針對核電廠等關鍵基礎建設Stuxnet的變種病毒Havex危害各種電力與能源設備,也有新的駭客集團Dragonfly(蜻蜓)針對美國及歐洲的電廠發動攻擊。過去幾年內, 駭客也研發了幾款惡意程式,像是Stuxnet、Duqu、Flame、Gauss和最新的Havex等,都是專門鎖定這類SCADA系統發動攻擊。

根據美國ICS-CERT針對2013年對於關鍵基礎建設攻擊的統計,主要攻擊的對象,超過一半(56.4%)是針對能源業者,其次為關鍵製造業者(14.7%)。

「更重要的是,發生攻擊的關鍵都在於相關設備有連網。」ICS-CERT表示,今年1~4月份,就曾經發生3起關鍵基礎建設遭到攻擊的事件,第一類與事件與脆弱的網路設定有關,第二類則是非經授權的第三方入侵造成的風險。

進一步鑑識分析發現,這些受攻擊的系統都有對外連網且允許使用者進行遠端存取,才使得駭客能夠以非經授權的方式,取得相關控制系統的權限,加上上述系統多採用所謂的弱密碼,更使得駭客容易透過暴力破解的方式取得密碼、獲得系統的控制權。

當駭客入侵工控系統時,因為缺乏各種防護措施,例如防火牆、IPS(入侵偵測防護系統)等,加上缺乏權限控管,駭客經由網路入侵並掌控SCADA(監測控制和資料獲取)系統時,形同駭客掌握關鍵基礎建設內部該系統的主控權限,甚至於,是否允許該系統進行弱點修補等資安防護策略,都在駭客的掌控之中。

美國ICS-CSRT也統計2013年收到來自52個供應商、總計181個弱點通報中,有65%是所謂的高風險漏洞;而33%駭客最常利用的弱點就是脆弱的認證機制,其次就是發動DoS(阻斷式攻擊)(14%)和Buffer Overflow緩衝區溢位弱點(10%)。

遠端操控需求促使SCADA系統連網

行政院資通安全辦公室技術服務中心便曾針對SCADA系統做過研究,早期的SCADA系統是專屬設備與專屬作業系統,並採用自行定義的協定、所有的操控都必須親自到現場臨機操作,也同樣具有獨立的網路或區域。

但隨著技術的演進,現在的SCADA系統已經開始採用開放式的架構和網際網路,包括使用微軟、Linux在內的作業系統,也不再是採用專門設計的設備,已經以伺服器和電腦替代,為了便利人員操控和維修,也採用各種標準的網路及開放協定,包括:IP、乙太網路、無線網路等,並且允許人員可以進行遠端安裝與設定。像是Stuxnet就是利用微軟的漏洞,再針對核電廠的SCADA系統發動攻擊。

行政院資通安全辦公室也指出,目前關鍵基礎建設所使用的SCADA系統,面臨的資安衝擊包括:採用公開的通信技術、開放式的環境以及更新型的網路攻擊方式等。

行政院資通安全辦公室進一步解釋,由於大型系統間網路通訊需求增加,逐漸採用IP協定為基礎通訊,此外更有無線通信技術的加入,而當使用者遠端存取的需求增加時,若可以採用Web化,操控和維修人員甚至可以利用行動裝置或智慧型手機來進行控制或存取。

也因為有越來越多的檢測和警示的機制和技術,使得SCADA系統與各種外部系統整合的功能和環節越來越多,加上開放式的環境,都使得逐漸IP化的、開放的SCADA系統比起早期封閉的專屬系統,更容易遭受外部駭客的攻擊。此外,技服中心也發現,包括技術人員流動與老化、舊有設備的維護不易、元件外包第三方廠商等,也都是SCADA系統近年來所面臨的資安風險。

美國ICS-CERT指出,SCADA系統廠商對於系統弱點的修復,時程及反應均比一般軟體廠商久且慢,讓駭客有充足的時間撰寫惡意程式,使得SCADA系統遭受攻擊的風險與日俱增。

技服中心在2010年成立的SCADA研究團隊也發現,針對臺灣關鍵基礎設施所採用及國內外大廠之SCADA軟體進行模糊測試研究,總計發現有22家廠商、共46個SCADA系統相關安全漏洞;2011年更針對油、水、電等關鍵基礎設施SCADA系統環境進行內部安全性檢測,在5個受測環境中,總共發現890個弱點,其中極高風險弱點518個、高風險弱點293個,分別占總數58%與33%。到2012年1月,更發現包括:GE、Rockwell、Schneider、Koyo及SEL共5家廠商、6個頂級工業控制系統(設備)中,至少有8個已經公開的安全性漏洞。

臺灣的關鍵基礎建設涵蓋8大類別

常見的油、水、電(包含能源、通訊)、瓦斯等公共設施,在國外都被設定為重要的關鍵基礎建設,美國從911恐怖攻擊事件發生後,關鍵基礎建設的保護更拉升為國土安全保護的層級,美國聯邦政府更成立直屬白宮的國土安全部(DHS),負責督導和統整包含交通運輸、電力通信、能源、消防等安全,也同時確保電子化政府的關鍵資訊基礎建設的安全。

若是採用官方定義,可以參考行政院在2012年3月核定的「國家關鍵基礎設施安全防護計畫指導綱要」,其中便定義「關鍵基礎設施」是指「國家公有或私有、實體或虛擬的資產、生產系統以及網絡,因人為破壞或自然災害受損,影響到政府及社會功能運作、造成人民傷亡或財產損失、引起經濟衰退、環境改變,或其他足使國家安全或利益遭受損害之虞者」。

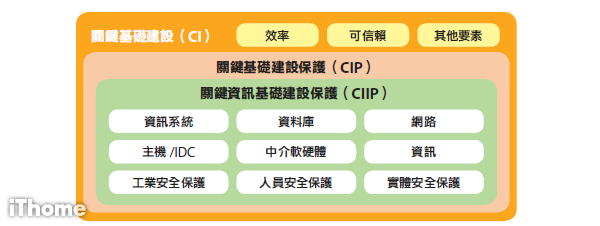

關鍵基礎建設除了有更精確的定義,林宜隆進一步解釋,如果是攸關重要社會基礎功能所需要的基礎建設,像是能源、電信、金融、醫療、交通等,都可以定義為「關鍵基礎建設」(Critical Infrastructure,CI):而如果是保護這些關鍵基礎建設的措施,不論是整體性的資產盤點、風險評估或是安全防護,都可以視為關鍵基礎建設保護(Critical Infrastructure Protection,CIP)。

但他說,如果是支持關鍵基礎建設所需要的資訊系統(Information System,IS),就是所謂的關鍵資訊基礎建設(Critical Information Infrastructure,CII),這包含:戶役政系統、eTag系統、高鐵系統等;而保護這些關鍵資訊基礎建設的措施,就是關鍵資訊基礎建設保護(Critical Information Infrastructure Protection,CIIP)。但是,林宜隆認為,不論是CI、CIP或CIIP,只是範圍大小的差異,只要設定為「關鍵」,政府就應該納入保護的範圍中。

臺灣便參考國際分類,行政院國土安全辦公室將關鍵基礎設施分為能源、水資源、資通訊、交通、銀行與金融、緊急救援與醫院、中央政府及主要部會、高科技園區等8個分類。

林宜隆表示,因為保護這些關鍵基礎建設的目的,都是為了讓國家社會不會因為突如其來的攻擊或變動,造成國家或社會的癱瘓。所以,事先定義清楚,究竟哪些是屬於政府需要花心思保護的關鍵基礎建設,後續相對應的保護政策才會隨之出爐。

張善政表示,各政府部門或國營事業體管轄的關鍵基礎建設(CI),已經逐步進行各類型盤點,以及受災後的災損情境模擬,藉以保護並規畫與建立災害應變機制。

從全災害思維防護關鍵基礎建設,提高警覺性和落實稽核

不論是關鍵基礎建設、關鍵資訊基礎建設甚至是SCADA系統等,都是臺灣整體重要關鍵基礎設施的重要環節,不可能有任何一套系統置身於臺灣整體網路安全之外,彼此之間的安全,甚至是環環相扣。

並不是所有看得到的重大建設都可以視為關鍵基礎建設,蔡志宏表示,「關鍵」之所以為關鍵的差異點在於:一旦相關設施停擺運作,將會對國家或社會帶來大範圍或全面性等顯著影響的設施,都可以歸類為關鍵基礎建設。也因為牽涉範圍甚廣,蔡志宏認為,政府部門面對相關議題時,如何從提高警覺的方式來降低破壞關鍵基礎建設帶來的風險,做到防範於未然,才是更有成效的方式。

蔡志宏指出,相關單位的警覺性是最重要的防護關鍵,而這樣的警覺性來自於相關人員對於該關鍵基礎建設領域的了解和訓練。林宜隆則強調,外部的定期與不定期的稽核,則是強化相關從業人員警覺意識的助力。

行政院資通安全辦公室則強調,目前臺灣對於關鍵基礎建設的防護,已經是一種「全災害思維」的防護概念,包括天然、人為甚至是恐怖攻擊等,都納入防護的範圍內。

再者,相關單位也意識到,關鍵基礎建設牽涉範圍甚廣,已經不是單一機構可以全權掌控,所以,整體的關鍵基礎建設防護是結合國土安全與災害防救、資通安全相關領域、部會,做到跨領域的合作與整合。此外,發展風險評估、脆弱度和衝擊分析技術等災害區域衝擊思維,也有助於預防並降低關鍵基礎建設的風險。

政府成立資安資訊分享平臺,作為關鍵基礎建設的預防平臺

張善政指出,臺灣雖然沒有針對公、民營關鍵基礎建設業者組成一個ICS-CERT單位,但從2009年以來,政府便透過技服中心正式營運政府資安資訊分享與分析中心(G-ISAC),讓各事業目的主管機關所設立的資安資訊分享與分析中心,都能夠透過會員制度間的互信關係,統一資安情報溝通格式(例如:以XML為基礎的國際資通訊安全事故訊息交換格式IODEF)和即時交換方式(提供Web與Web Service API兩種介面來進行情報分享與交換),達成資安早期應變與預警效益。

目前G-ISAC所分享的情報類型包括:資安訊息情報(ANA)、網頁攻擊情報(DEF)、資安預警情報(EWA)、入侵事件情報(INT)及回饋情報(FBI)等5種情報類型,其下再細分為45種事件類型。

而G-ISAC共有五大類成員,第一類是CERT,成員有負責維運G-ISAC平臺的技服中心(TWNCERT),以及經濟部商業司整合電子商務業者成立的EC-CERT;第二類是機關內成立資安資訊分享和分析平臺,成員有國家通訊傳播委員會(NCC-ISAC)、教育學術資訊分享與分析中心(A-ISAC)等。

第三類則是政府機關,成員囊括:國家發展委員會政府網際服務網(GSN)維運小組、內政部警政署刑事警察局、法務部調查局資通安全處和國家安全局。

第四類則是成立資安監控與維運中心(SOC),成員則是提供相關資安監控服務的民營業者,例如:中華電信數據通信分公司、宏碁股份有限公司、數聯資安股份有限公司、關貿網路股份有限公司等。

最後一類則是資安組織或企業,像是:財團法人臺灣網路資訊中心(TWNIC)、趨勢科技等。

若統計G-ISAC從開始維運到2014年5月底止,會員間分享交流超過35萬筆事件情報,全國IP涵蓋率也達99%以上,每季都會定期召開G-ISAC會員會議。

其中,經濟部國營會成立的ISAC組織,其轄下擁有關鍵基礎設施的重要公營事業機構成員(臺電、臺灣中油與臺灣自來水公司),從2011年起,也定期參加G-ISAC會議。

行政院資通安全辦公室表示,臺灣CIIP的防護與通報,會透過G-ISAC平臺,透過系統自動化與格式標準化方式,整合各領域的資安威脅訊息,做到情資整合與分享的目的。

至於,關於SCADA系統的防護,美國ICS-CERT則建議,所有關鍵基礎設備的單位在資安防禦上,都應該採取縱深防禦的資安策略,定期稽核所有連網的裝置與設備。

實際的作法上,關鍵基礎建設單位也應該將SCADA系統與一般企業網路以防火牆區隔;若需要遠端登入時,則利用VPN進行遠端連線,且要移除或重新命名預設管理帳號,也必須做到更改預設密碼、設置鎖定帳號政策;並且強制使用者使用強密碼並定期檢視系統帳號現況,以確實防範有心人士針對SCADA系統的攻擊。

不過,美國ICS-CERT也提醒,不論多嚴謹的資安政策或程序,使用多麼精良的防禦工具,強化對於所有連網裝置的警覺性,才是最重要的資安措施。

有鑑於關鍵基礎建設一旦發生任何意外,對於民眾都會產生重大的影響,張善政表示,從今年開始,也將重要的政府BOT委外案件納入政府資安通報體系中。

以美國為例,有85%的關鍵基礎設施來自於民營機構部門,將公、民營機構的關鍵基礎建設都納入防護範圍,一直是美國國土安全部ICS-CERT持續關注的重點,也同樣是臺灣資訊長基於國家關鍵基礎建設防護的關鍵點。

臺灣政府關鍵基礎建設的範圍定義

● 關鍵基礎建設(Critical Infrastructure,CI)):重要社會基礎功能所需的基礎建設,如能源、電信、金融、醫療、交通

● 關鍵基礎建設保護(CIP):保護CI 的政策與措施

● 關鍵資訊基礎建設(Critical Information Infrastructure,CII):支持關鍵基礎建設所需的資訊系統(IS),例如:戶役政資訊系統、eTag 系統、高鐵系統

● 關鍵資訊基礎建設保護(CIIP):保護CII的政策與措施資料來源:林宜隆,2014年7月

參與政府資安資訊分享與分析平臺的5類成員

●CERT:包括負責維運G-ISAC平臺的技服中心(TWNCERT),以及經濟部商業司整合電子商務業者成立的EC-CERT

●資安資訊分享與分析平臺(ISAC):機關內成立資安資訊分享和分析平臺,成員有國家通訊傳播委員會(NCC-ISAC)、教育學術資訊分享與分析中心(A-ISAC)

●政府機關,成員囊括:國家發展委員會政府網際服務網(GSN)維運小組、內政部警政署刑事警察局、法務部調查局資通安全處和國家安全局。

●成立資安監控與維運中心(SOC),成員則是提供相關資安監控服務的民營業者,例如:中華電信、宏碁、數聯資安、關貿網路等。

●資安組織或企業,像是:財團法人臺灣網路資訊中心(TWNIC)、趨勢科技等。

資料來源:行政院科技顧問組:關鍵資訊基礎建設保護政策指引,2014年7月

-%E7%81%AB%E7%B7%9A%E8%A9%B1%E9%A1%8C-P79-400.png)

行政院科技部長兼資訊長張善政表示,為了落實更完善的關鍵基礎建設的防護,政府將BOT委外案件納入政府資安通報系統中。

-%E7%81%AB%E7%B7%9A%E8%A9%B1%E9%A1%8C-P82-400.png)

前警察大學、元培大學資訊管理系教授林宜隆認為,臺灣長年遭到中國駭客鎖定並長年滲透臺灣的國防、外交、民生(油、水、電)、航管、通信等關鍵系統,已經構成「準戰爭程度」。

-%E7%81%AB%E7%B7%9A%E8%A9%B1%E9%A1%8C-P83-400.png)

臺灣大學電機系教授蔡志宏表示,包括海纜斷訊以及是方大樓失火等事件,都已經是臺灣關鍵基礎建設的重要危機。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05