周峻佑

在臺灣,隨著資安意識擡頭,透過手機簡訊執行進階身分認證,在金融產業中,算是相當普遍的做法。然而,根據美國國家標準技術研究所(National Institute of Standards and Technology,NIST)在2016年的數位身分認證指南(Digital Authentication Guideline)中提到,他們建議企業不要再透過電信系統,包含簡訊和電話語音的方式,執行二次驗證,甚至計畫即將把這種驗證方式,排除在未來的進階身分驗證標準之外。Datablink亞太區行銷副總裁Lawrence Ang認為,企業應考慮透過其他方式執行,若是同樣要透過手機,以App的型式可以提供更加安全的驗證流程。

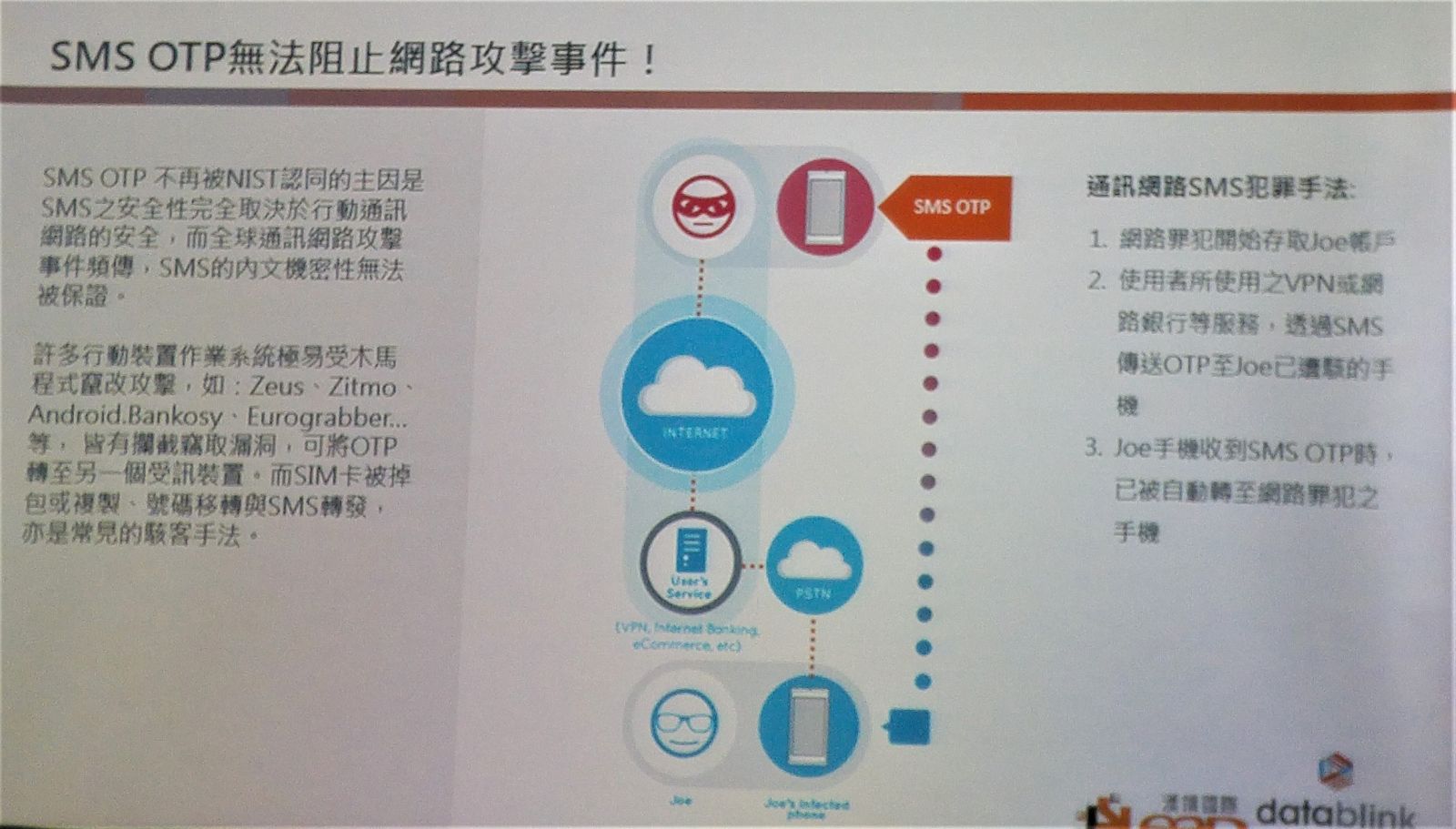

Lawrence Ang在2017年資安大會的議程中指出,企業透過手機簡訊提供進階身分驗證使用的一次性密碼(OTP)固然方便,但從2010年首次發現駭客針對行動電話而來的中間人攻擊(Man-In-The-Mobile,MitMo)之後,這種手法便層出不窮。

美國國家標準技術研究所(NIST)指出,透過手機簡訊取得OTP認證碼不夠安全的因素有2個:一是行動裝置的作業系統容易遭受木馬程式的中間人攻擊,進行控制;另一點則是在電信通訊基礎上,傳送簡訊的安全性受到挑戰。

最早出現的是Zeus-In-The-Mobile(ZitMo),這是可在Windows Mobile、Android、Symbian,以及BlackBerry平臺中執行,並攔截簡訊中OTP的行動裝置惡意軟體,感染途徑則是藉由已感染Zeus惡意程式的電腦,誘使用戶在行動裝置上安裝。

另一個同樣是針對手機簡訊而來,也相當有指標性的惡意軟體是SpyEye(另一種說法是SpyEye-In-The-Mobile,因此也有人寫成SPITMO),在2012年時,這個軟體大肆感染超過140萬臺的電腦與行動裝置。同一年,Eurograbber以同樣的攻擊手法,從3萬個企業與個人的銀行帳戶中,總計竊取高達3千6百萬歐元。

如今,針對Android手機的簡訊攔截,2016年甚至在俄國和巴西等地,已有駭客直接銷售木馬攻擊套件,代表性的惡意攻擊程式是Android.Bankosy。

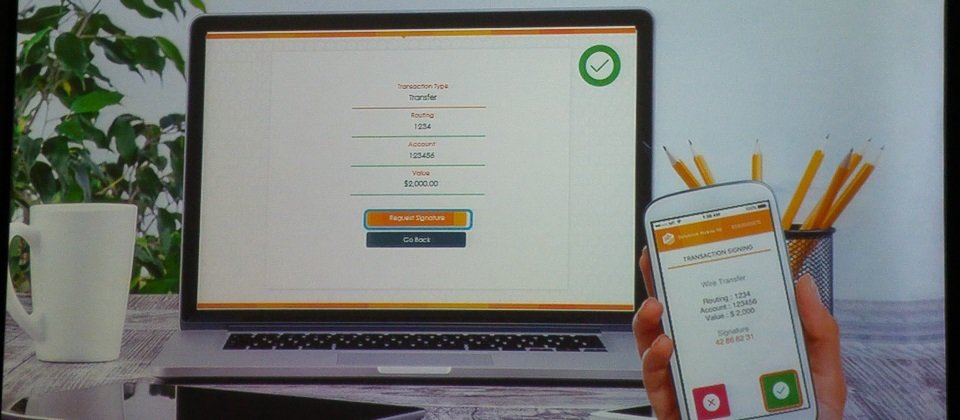

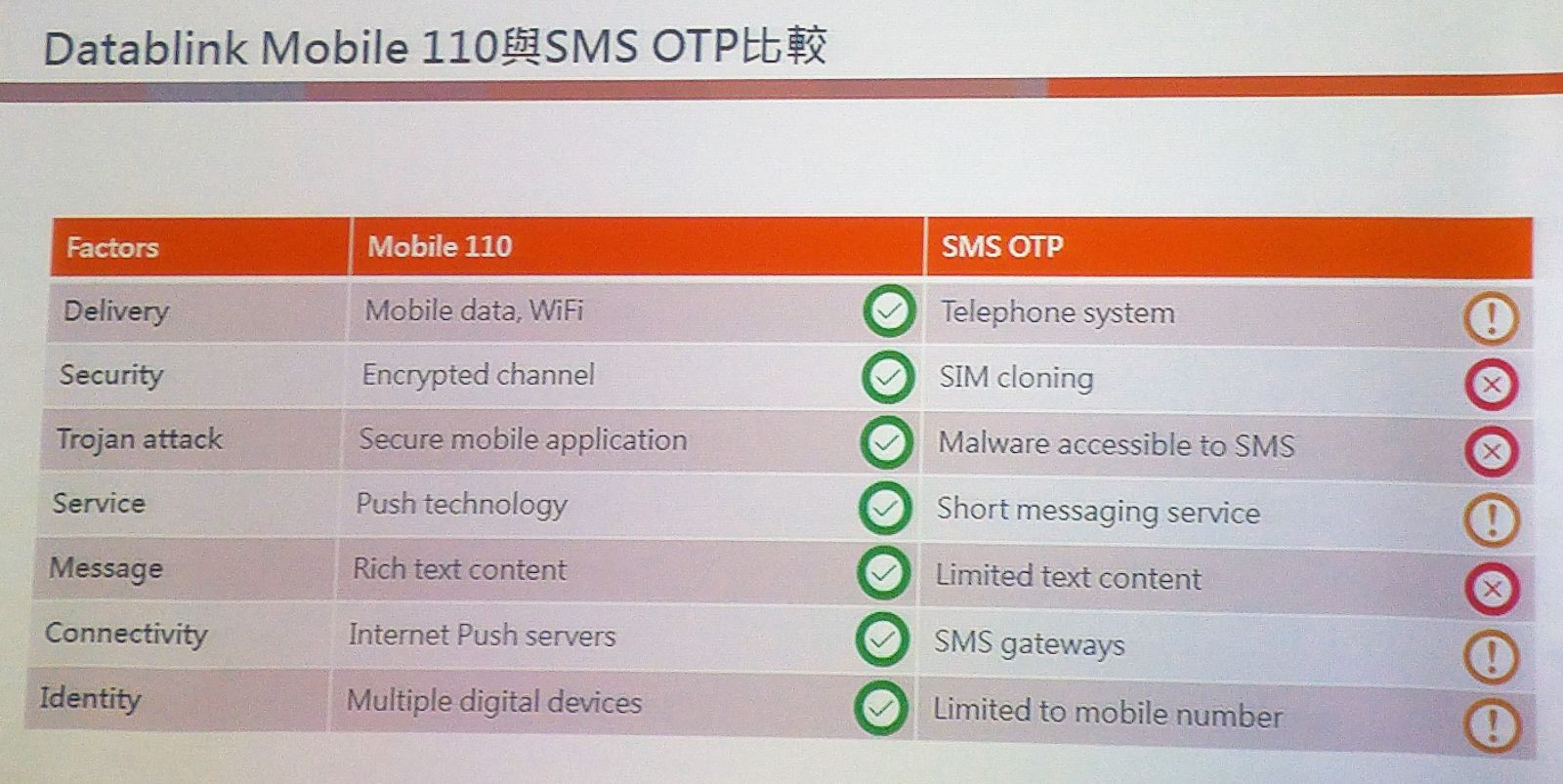

Lawrence Ang以Datablink近期推出的行動裝置方案Mobile 110與簡訊加以比較,說明以簡訊OTP驗證的缺點,包括SIM卡片內容容易遭到複製、能夠做為認證的訊息只有文字,而且還不能太長,而手機App(Mobile 110)則可提供較多元且安全的機制,像是透過多項內容的比對的驗證模式,或是推送(Push),使用者需在手機點選才能完成流程等方法。此外,從便利性的角度來看,相較於簡訊必須透過安裝SIM卡的手機,若是採用App執行身分認證,使用者只要在行動裝置上安裝就能使用,不一定要特定的裝置才行。

他也引用Gartner的數據指出,雖然目前使用手機App的OTP比例還不高,但由於智慧型手機的普及,預估將成為2018年最主要的進階身分認證方式之一。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09