如果不幸被WannaCry勒索蠕蟲加密檔案,先不要太絕望,根據TWCERT/CC最新的調查報告,幸運的話仍有機會以磁碟修復工具救回部分檔案。

自上周五開始在全球肆虐的WannaCry勒索蠕蟲,在周末短短兩天內就讓災情迅速擴及全球150國數十萬臺電腦。WannaCry勒索蠕蟲一旦侵襲電腦,就會立即搜尋電腦的檔案,並立即以RSA 2048位元的高等級加密,把檔案都加密,藉此勒索受害者等值300美元至600美元的比特幣,以贖回解密的金鑰。WannaCry會加密的檔案種類多達180種以上,除非在被感染後迅速察覺,否則常用的電腦檔案幾乎都難以逃過一劫。

由於WannaCry採用的2048位元RSA加密是極高等級的檔案加密技術,若非取得解密金鑰,想要自行嘗試解密幾乎是不太可能。不過,根據TWCERT/CC最新的調查結果,受害者先不要太過於絕望。臺灣電腦網路危機處理暨協調中心於今日(5/16)公布《WanaCrypt0r勒索軟體行為分析》調查報告,在監控分析該勒索軟體的運作歷程之後,發現WanaCrypt0r勒索軟體對檔案加密的方式,是有機會讓受害者救回部分被加密的檔案。

TWCERT/CC的調查發現,WanaCrypt0r勒索軟體是先將原始檔案讀取到記憶體,於記憶體中運行檔案加密,完成加密後即產出另一個加密過的檔案副本,接著勒索軟體再刪除原始檔案,由於只是刪除原始檔案並不會徹底抹除該檔案,透過磁碟修復軟體就可以輕易復原,因而WanaCrypt0r採取新增一個與遭刪除的原始檔案相同大小的檔案,並將之改為WNCRYT副檔名,企圖覆蓋被刪除檔案原本所在的磁碟位置,讓磁碟修復軟體無法復原。

WannaCry勒索蠕蟲的加密方式,是將原始檔案讀取到記憶體進行加密,新增加密後的檔案副本,再刪除原始檔案。

然而,覆寫檔案的抺除效果並不如磁碟低階格式化來得徹底,事實上覆寫檔案並無法保證能夠完全抹除檔案。經過TWCERT/CC以Piriform Recuva磁碟修復工具實測,確定能夠成功救回部分被加密的檔案。不過必須注意的是,目前一般電腦所配備的硬碟容量都很大,以磁碟修復工具回復需要花費不少時間。

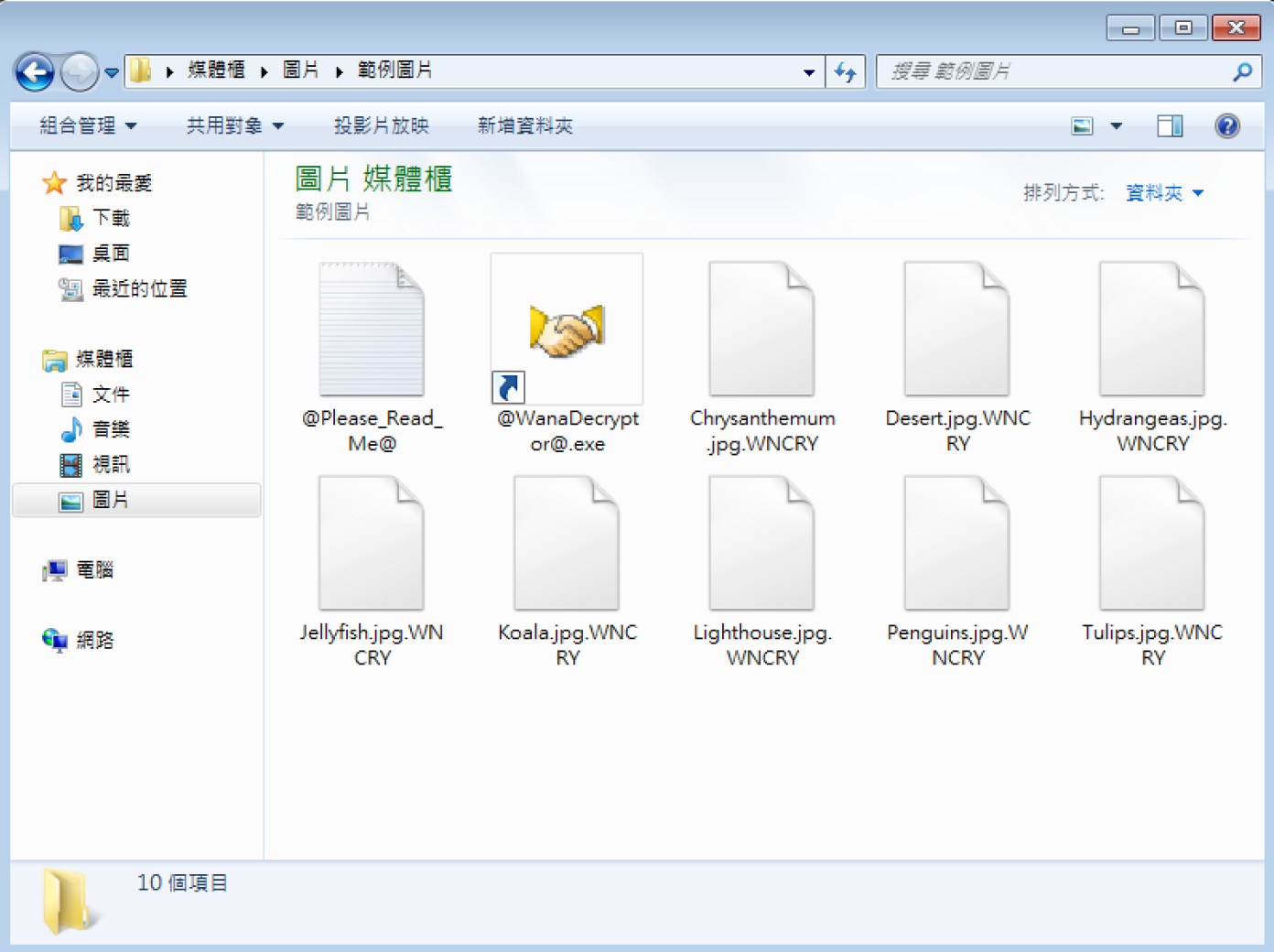

測試檔案已經被WannaCry勒索蠕蟲加密,副檔名皆被改為WNCRY。

TWCERT/CC分析WannaCry勒索蠕蟲的檔案加密特性後,發現有機會以磁碟修復工具救回檔案,實測確實成功救回部分檔案。

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16