示意圖,與新聞事件無關。

資安業者CyberArk Labs在上周展示了名為Golden SAML的攻擊技術,它類似著名的Golden Ticket攻擊,都是針對認證協定展開攻擊,且皆屬於先入侵企業網路之後的「後攻擊」(Post-Exploitation)行為,可以冒充任何使用者的身分以於企業應用中暢行無阻。

Golden Ticket所攻擊的是Kerberos電腦網路認證協定,Golden SAML則是攻擊SAML 2.0認證資料交換協定,特別是身分供應商與服務供應商之間的認證資料交換,最常見也最重要的應用為基於網路瀏覽器的單一簽入( single sign-on,SSO)。

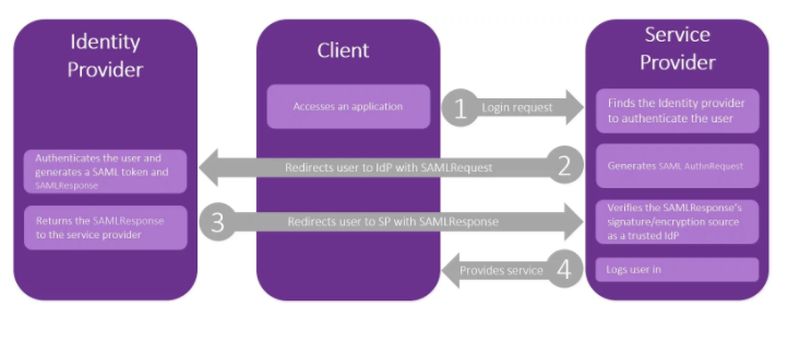

SAML協定的運作方式(下圖,來源:CyberArk Labs)是使用者先向服務供應商(SP)發送登入請求,服務供應商再透過使用者傳送SMAL請求(SAMLRequest)予身分供應商(IdP),IdP同樣藉由使用者傳遞回應(SAMLResponse)予SP,SP在檢查SAMLResponse之後便可允許使用者登入。

在上述的流程中,研究人員所開採的是SAMLResponse,設想若持有儲存使用者身分及權限之物件的簽名金鑰,就能偽造認證物件,冒充任何使用者以非法存取SP;SAMLResponse物件內含使用者名稱、權限集及有效期等。

CyberArk Labs指出,Golden SAML攻擊的好處在於它幾乎可以在任何環境中產生,可突破雙因素認證的封鎖線,所取得的私鑰不會自動更新,就算變更了使用者密碼也不會影響該SAML。

不過,執行Golden SAML攻擊的條件包括必須取得令牌簽名私鑰、IdP公開憑證、IdP名稱及角色名稱,再加上網域及使用者名稱、網路服務的角色期間名稱,以及網路服務的帳號名稱等。

CyberArk Labs強調,Golden SAML攻擊並非仰賴SAML 2.0或是任何IdP服務的漏洞,但它讓駭客能夠取得未經授權的存取能力,允許駭客蟄伏於企業環境中且擁有任何權限。

此外,假設駭客成功執行了Golden SAML攻擊,將很難被偵測到,CyberArk Labs建議企業應妥善監控及管理Active Directory Federation Services(AD FS)或其他IdP服務的帳號,可能的話最好定期自動更新簽名私鑰,以提高攻擊門檻。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06