Check Point

以色列的資安業者Check Point本周公開了名為ParseDroid的攻擊手法,能夠鎖定各式Android整合開發環境與諸如APKTool等反向工程工具的安全漏洞展開攻擊,入侵Android開發人員電腦,執行惡意程式或竊取資料。不過,相關漏洞已被修補。

Check Point團隊發現,不管是Android Studio、IntelliJ IDEA或Eclipse等Android整合開發環境,或者是APKTool與Cuckoo-Droid等反向工程工具,都含有許多漏洞,讓Android開發人員陷於安全風險中。

其中一個主要漏洞是上述專案導入XML解析器( XML parser)的方式,這些專案在配置XML解析器時並未禁止外部實體的加載,因而形成了XXE(XML External Entity)注入漏洞。

而APKTool亦含有路徑攻擊(Path Traversal)漏洞,將允許駭客存取存放於網站根文件夾以外的檔案與目錄。

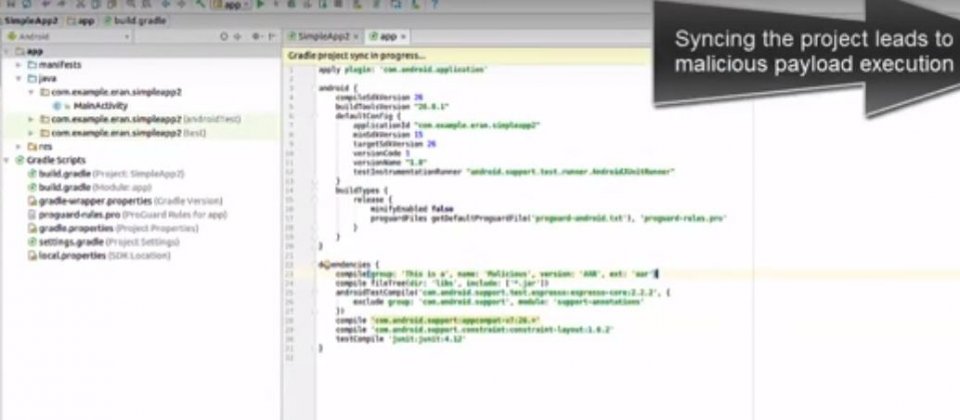

Check Point描述了ParseDroid的兩種攻擊場景,一是透過公開的儲存庫展開XXE攻擊,駭客先將一個惡意的Android Archive Library(AAR)上傳到公開的儲存庫上,操弄其熱門程度以吸引開發人員,當開發人員把該AAR匯入Android Studio專案並同步該專案時,就會觸發惡意程式的執行,以將開發人員電腦上的機密檔案都傳送到駭客的伺服器上。

ParseDroid發動攻擊的情境:

第二個則是針對APKTool的攻擊行動,駭客可藉由路徑攻擊漏洞把木馬程式注入一個APK檔案中,再利用APKTool建置一個惡意的APK,把該APK檔案上傳至網路上的解碼器,即可入侵APKTool伺服器。

Check Point相信這些漏洞可被用來執行更嚴重的攻擊,並已在今年5月將漏洞資訊提報給APKTool開發者與IDE製造商,目前皆已修補完畢。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10