Cisco

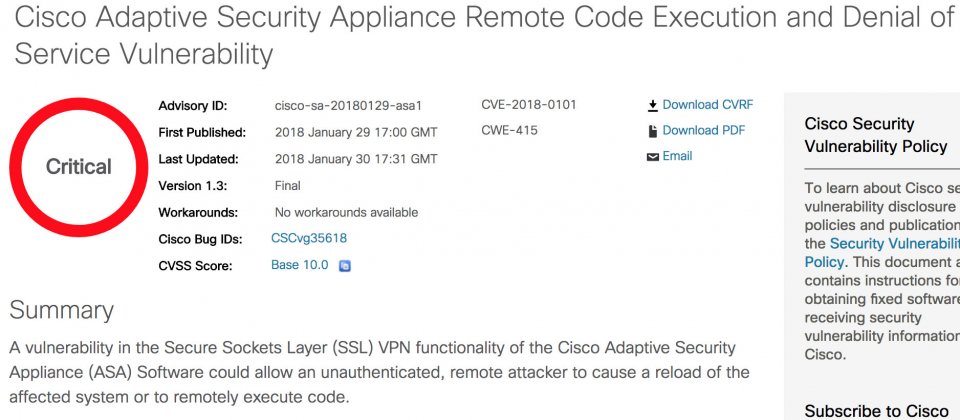

伺服器與網路設備業者思科揭露VPN產品Adaptive Security Appliance (ASA) 系列出現重大漏洞,可能導致攻擊者遠端執行程式碼。思科已釋出修補程式,呼籲用戶儘速修補。

漏洞是由NCC Group公司研究人員Cedric Halbronn發現並通報思科。它位於ASA軟體上名為WebVPN的SSL VPN功能,使其啟動時一區記憶體重複釋放(double free)。這使得攻擊者可以傳送多個經改造的XML封包到受影響裝置上的webvpn組態介面,進而遠端執行任意程式碼並取得系統完整控制權,或導致受害系統重置。

WebVPN功能讓企業外部的任何人不需安裝用戶端軟體或憑證,只要經由瀏覽器連線即可連結企業內網或其他網路資源,因此一個有漏洞的ASA裝置將曝露於高度攻擊風險中。思科也將該漏洞風險列為通用弱點評分系統(CVSS)最嚴重的10.0。

思科列出有漏洞的ASA軟體版本,包括9.1版以前,以及9.3、9.5版。9.1版以前的用戶需更新到9.1.7.20版本以上,9.3版及9.5版用戶則需更新到9.4.4.14 和 9.6.3.20。此外,Firepower Threat Defense Software (FTD) 6.6.2也有漏洞,之前版本則不受影響。

受到這項漏洞影響的詳細產品則包括3000 Series Industrial Security Appliance (ISA)、ASA 5500 Series Adaptive Security Appliances、防火牆產品ASA 5500-X Series Next-Generation Firewalls 、ASA 1000V Cloud Firewall,Firepower防火牆產品包括Firepower 2100 Series Security Appliance、Firepower 4110 Security Appliance、Firepower 9300 ASA Security Module。此外還有Cisco Catalyst 6500 Series 交換器及 Cisco 7600 Series 路由器系列搭配的ASA Services Module,以及Adaptive Security Virtual Appliance (ASAv)。

所幸思科的安全回應小組尚未接獲或發現任何這項漏洞遭開採的情形。

思科已經釋出軟體更新來修補該漏洞,但僅限有軟體授權及維護合約者下載。思科也強調除了軟體更新外,沒有權宜方式(workarounds)解決這項漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10